Menlo Security übernimmt Votiro, um Unternehmen eine einfache, KI-gesteuerte Datensicherheit zu bieten

Blog lesen

Ransomware wird aufgrund ihrer steigenden Rentabilität für Cyberkriminelle immer allgegenwärtiger. Dieses Wachstum wird durch die weit verbreitete Verwendung von Kryptowährungen für anonyme Zahlungen, eine wachsende Angriffsfläche und die kontinuierliche Weiterentwicklung ausgeklügelter Ransomware-Techniken, einschließlich doppelter Erpressungstaktiken, ermöglicht.

Ransomware ist eine Art von Malware, die die Daten, Dateien, Geräte oder Systeme eines Zielopfers verschlüsselt und unzugänglich macht. Bei dieser Art von Angriff werden die Daten des Opfers effektiv als Geiseln genommen, bis ein Lösegeld im Austausch für Entschlüsselungsschlüssel gezahlt wird, mit denen der Zugriff auf gefährdete Systeme wiederhergestellt wird. In der ersten Hälfte des Jahres 2023 erpressten Ransomware-Angreifer 176 Millionen US-Dollar mehr als im gleichen Zeitraum des Jahres 2022, sodass 2023 laut Chainalysis auf dem besten Weg ist, das zweitteuerste Jahr für Ransomware in der Geschichte zu werden Update zur Jahresmitte.

Ransomware-Angriffe können Geschäftsprozesse behindern und dazu führen, dass Unternehmen und Benutzer ohne die Daten auskommen, die sie für den Betrieb und die Bereitstellung geschäftskritischer Dienste benötigen. Ransomware mit doppelter Erpressung erfreut sich immer größerer Beliebtheit bei Ransomware-Gruppen wie Spielen Sie Ransomware die mit doppelter Erpressungstaktik eine Vielzahl von Unternehmen und Organisationen mit kritischer Infrastruktur in Nordamerika, Südamerika, Europa und Australien ins Visier nehmen. Bei Ransomware mit doppelter Erpressung werden die sensiblen Daten des Opfers zuerst gestohlen und dann verschlüsselt, sodass Cyberkriminelle die Möglichkeit haben, zwei separate Lösegeldzahlungen zu verlangen. Jedes Unternehmen, das direkt große Mengen an Kunden-, Lieferanten- oder sogar Partnerdaten besitzt, ist anfällig für doppelte Erpressungstaktiken. Da hybrides Arbeiten und die zunehmende Nutzung von Browsern zur neuen Normalität werden, haben Sicherheitsteams erkannt, wie wichtig es ist, angemessene Sicherheitsvorkehrungen zu treffen und bewährte Verfahren zu implementieren, um das wichtigste Unternehmenstool im Arsenal vor Ransomware-Angriffen zu schützen.

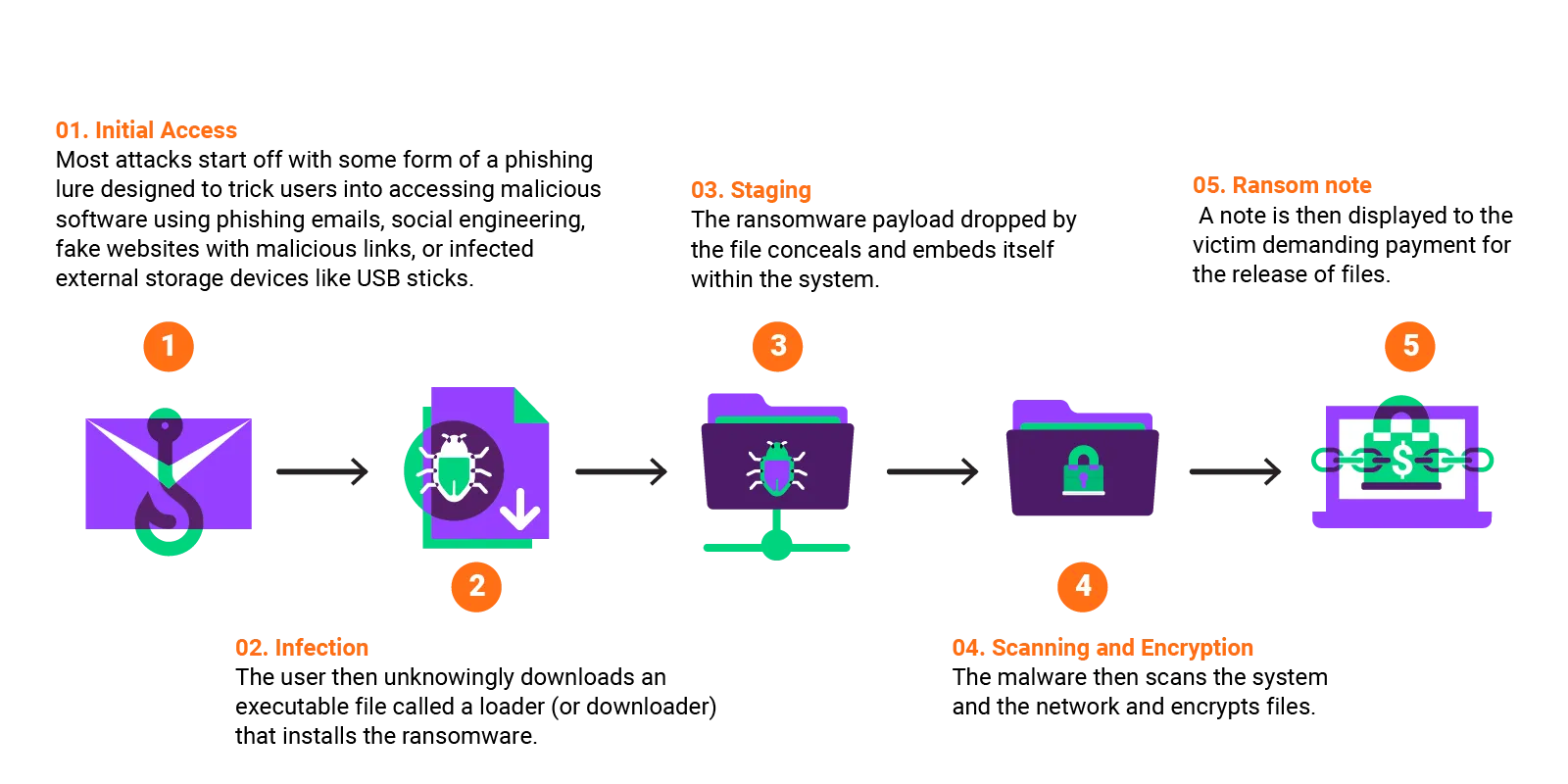

Im Laufe der Zeit hat sich Ransomware von einzelnen Lösegeldforderungen zu umfassenderen und zerstörerischeren Angriffen entwickelt, was zu doppelten Erpressungstaktiken führte und die Opfer unter Druck setzte, deutlich mehr zu zahlen, indem mit der Veröffentlichung gestohlener Daten gedroht wurde. Die wirtschaftlichen und Reputationsschäden dieser Ransomware-Angriffe können verheerend sein. Jede Phase eines Ransomware-Angriffs kann unterschiedlich interpretiert werden. Wenn wir uns jedoch eine vereinfachte Version eines Ransomware-Angriffs ansehen, kann sie in fünf Phasen unterteilt werden: Erstzugriff, Infektion, Staging, Scannen/Verschlüsselung und Lösegeldforderung.

Bevor ein Angreifer ein Lösegeld verlangen kann, müssen Angreifer zunächst das System ihres Opfers infiltrieren und es mit Schadsoftware infizieren. Die Angreifer beginnen mit der Erkundung ihrer beabsichtigten Ziele, suchen nach Sicherheitslücken, die sie ausnutzen können, wie Phishing-Versuche, Missbrauch von Anmeldeinformationen oder ungepatchter Software, und wenden dann Ausweichtechniken an, um sich den ersten Zugriff auf den Endpunkt zu verschaffen.

Sobald der erste Zugriff erfolgt ist, setzen Angreifer verschiedene Schadsoftware ein und laden Tools herunter, um nach Daten zu suchen, Anmeldeinformationen zu stehlen und Kommunikationskanäle im Netzwerk zu überwachen, um so viele Computer wie möglich zu gefährden.

Ein Command-and-Control-Server (C2) wird von den Angreifern eingerichtet, um Verschlüsselungsschlüssel an das Zielsystem zu senden und gleichzeitig zusätzliche Malware zu installieren, um andere Phasen des Ransomware-Lebenszyklus zu erleichtern.

Bei diesem Schritt sucht der Angreifer nach Informationen über das Netzwerk des Opfers und verbreitet die Infektion lateral auf weitere Computer, um seine Zugriffsrechte auf der Suche nach wertvolleren Daten zu erhöhen. In dieser Phase exfiltrieren Angreifer auch Daten auf den C2-Server, um sie später doppelt zu erpressen. Anschließend verschlüsseln die Angreifer die Daten und Systeme mit den Schlüsseln, die von ihrem C2-Server gesendet wurden.

Die Angreifer fordern eine Lösegeldzahlung, und das Unternehmen steht vor der schwierigen Entscheidung, zu zahlen, in der Hoffnung, die Dateien sofort wiederherzustellen, oder die Zahlung des Lösegelds abzulehnen und mit dem Wiederaufbau der Systeme und der Erfassung von Daten von Grund auf zu beginnen.

Ransomware-Angriffe greifen immer erfolgreicher in Unternehmensnetzwerke ein, da gezieltere Überwachungsmethoden zur Identifizierung des beabsichtigten Opfers eingesetzt werden und Ausweichtechniken eingesetzt werden, um sich erfolgreich ersten Zugriff zu verschaffen. Sobald sich ein Angreifer Zugriff verschafft hat, können sich böswillige Akteure quer durch das Netzwerk bewegen und damit beginnen, Daten zu extrahieren — ganz gleich, ob es sich dabei um das Protokollieren von Tastatureingaben oder das Exfiltrieren von Dateien oder Daten handelt. Sobald der gesamte Wert extrahiert ist, werden die Systeme gesperrt und Lösegeld verlangt.

Je nach Art des Ransomware-Angriffs und Motiv des Angreifers können die Folgen von Ransomware von geringfügigen Unannehmlichkeiten bis hin zu kritischen Betriebsunterbrechungen reichen. Und obwohl bestimmte Branchen weniger anfällig für Angriffe zu sein scheinen, ist niemand vor einem Ransomware-Angriff gefeit. Die Zunahme der Telearbeit hat auch die Angriffsfläche für Cyberkriminelle erheblich vergrößert, sodass es einfacher ist, Opfer zu identifizieren und Unternehmen mit schlechten Browser-Sicherheitskontrollen ins Visier zu nehmen. Erfolgreiche Ransomware-Angriffe können zum Verlust vertraulicher Informationen, Identitätsdiebstahl, Datenschutzverletzungen und großen finanziellen Verlusten für Einzelpersonen und Unternehmen führen.

Die Zunahme der Telearbeit hat auch die Angriffsfläche für Cyberkriminelle erheblich vergrößert, sodass es einfacher ist, Opfer zu identifizieren und Unternehmen mit schlechten Browser-Sicherheitskontrollen ins Visier zu nehmen. Erfolgreiche Ransomware-Angriffe können zum Verlust vertraulicher Informationen, Identitätsdiebstahl, Datenschutzverletzungen und großen finanziellen Verlusten für Einzelpersonen und Unternehmen führen. Aufgrund der Schwere dieser Angriffe und der Offenlegungspflichten bei Datenschutzverletzungen können Ransomware-Angriffe zu erheblichen Reputationsschäden, Vertrauensverlust unter den Partnern in der Lieferkette und sogar zu regulatorischen Problemen für viele Unternehmen führen. Ransomware-Akteure sind heute aggressiver geworden, indem sie komplexe Übertragungssysteme verwenden. Sie sind bei ihren Angriffen anspruchsvoller geworden und zielen auf kritische Geschäftsfunktionen ab. Dabei kommen gängige Ransomware-Techniken zum Einsatz, wie z. B.:

Ein Angreifer sperrt Benutzer von all ihren Daten oder Systemen aus, bis ein Lösegeld gezahlt wurde.

Ein Angreifer versucht, Daten zu stehlen und droht dann, sie im Internet zu veröffentlichen oder im Darknet zu verkaufen, um den Einsatz zu erhöhen und das Opfer eher zur Zahlung bereit zu machen.

Gibt sich als Malware aus, löscht aber tatsächlich Daten aus den Systemen eines Opfers, selbst wenn ein Lösegeld gezahlt wird.

Dabei verschlüsselt ein Angreifer Daten und exfiltriert sie, um die Opfer möglicherweise zur zweifachen Zahlung eines Lösegelds zu erpressen.

Erfolgreiche Ransomware-Versuche können nicht nur zu finanziellen Verlusten führen, sondern auch den Ruf des Unternehmens schädigen, die Moral der Mitarbeiter verschlechtern, das Vertrauen und die Loyalität der Kunden verlieren. Ein erfolgreicher Angriff kann sogar dazu führen, dass Unternehmen zum Ziel zukünftiger Angriffe werden. Tatsächlich können die Gesamtkosten eines Ransomware-Angriffs laut IBM den Lösegeldpreis selbst bei weitem übersteigen Bericht über die Kosten einer Datenschutzverletzung 2023, wobei der durchschnittliche Betrag, der mit einem Ransomware-Angriff verbunden ist, bei 5,13 Millionen US-Dollar liegt, was einem Anstieg von 13 Prozent gegenüber dem Vorjahr entspricht — und das beinhaltet nicht einmal die Kosten der Lösegeldzahlung. Eine Cyberversicherung kann die finanzielle Belastung durch einen Ransomware-Angriff verringern, allerdings nur bis zu einem gewissen Grad und deckt oft nicht die immateriellen Kosten ab.

Initial Access Brokers (IABs) und Ransomware als Service (RaaS) Kits haben den Start ausgeklügelter Phishing-Angriffe vereinfacht. IABs sind Bedrohungsakteure, die sich darauf spezialisiert haben, Computersysteme und Netzwerke zu infiltrieren und diesen unbefugten Zugriff dann an andere böswillige Akteure zu verkaufen. IABs sind erfahren darin, Sicherheitslücken zu identifizieren und auszunutzen und Dienste für Ransomware-Gruppen und andere bösartige Akteure bereitzustellen.

RaaS-Kits sind ebenfalls allgemein zugänglich geworden, wodurch die Messlatte für rudimentäre Bedrohungsakteure und IABs, überzeugende und betrügerische Websites oder E-Mails zu erstellen, um vertrauliche Informationen von ihren beabsichtigten Opfern zu stehlen, erheblich gesenkt wird. Diese Toolkits enthalten vorgefertigte Ressourcen und bieten Angreifern die notwendigen Tools wie vorgefertigte Vorlagen und Skripte, um ihre böswilligen Kampagnen zu erstellen und effektiv durchzuführen. Der Preis von RaaS-Kits reicht von 40$ pro Monat bis zu mehreren tausend Dollar — unbedeutende Beträge, wenn man bedenkt, dass Die durchschnittliche Lösegeldforderung im Jahr 2021 betrug 6 Millionen US-Dollar. Ein Bedrohungsakteur braucht nicht jeden Angriff, um erfolgreich zu sein, um reich zu werden.

Whitepaper zur Browsersicherheit

Die einzige Möglichkeit, Ransomware wirksam zu stoppen, besteht darin, den Malware-Angriff vollständig zu verhindern, bevor die Angreifer den ersten Zugriff auf das System oder Netzwerk eines Opfers erhalten. Wenn die Unternehmensabwehr diese ausweichenden Bedrohungen in einem frühen Stadium erkennt, können sie verhindern, dass diese Angriffe jemals den Endpunkt erreichen.

Web-, E-Mail- und Endpunktsicherheit bieten zwar einen gewissen Schutz vor anfänglichen Zugriffsversuchen, aber der Browser ist nach wie vor besonders anfällig für ausweichende Ransomware-Angriffe. Bestehende Sicherheitslösungen für Unternehmen, die sich in hohem Maße auf bekannte Bedrohungssignaturen oder auf Netzwerktelemetrie geschulte KI stützen, können moderne Ransomware-Angriffe und den Einsatz der neuesten Ausweichbedrohungen weiterhin nicht verhindern. Sie lassen den Browser ungeschützt und sind damit der größte Einstiegspunkt für moderne Angriffe. Wir müssen eine Änderung vornehmen.

Browser securityDie Browsersicherheit bietet die wirksamste Ransomware-Schutzstrategie gegen die ausgeklügelten Ransomware-Angriffe von heute, da sie umfassende Transparenz und dynamische Richtlinienkontrolle in jeder Browsersitzung bietet. Die Browsersicherheit bietet IT- und Sicherheitsteams im Browser umsetzbare Bedrohungsinformationen und ermöglicht so eine dynamische Durchsetzung von Richtlinien für Zero-Hour-Phishing-, Malware- und Ransomware-Angriffe, die auf den Browser abzielen. Diese Informationen ermöglichen es IT- und Sicherheitsteams, kontextreiche, umsetzbare Einblicke in browserbasierte Bedrohungen zu gewinnen, die anderen Sicherheitslösungen oft verborgen bleiben.

Andere gängige Hygienegewohnheiten, die dazu beitragen können, das Risiko von Ransomware zu mindern, sind:

Der Menlo Security Secure Cloud Browser beseitigt Ransomware und reduziert die Angriffsfläche des Browsers, sodass Sicherheitsteams in Unternehmen ihre vorhandenen Browser ordnungsgemäß verwalten, ihre Benutzer schützen und den Anwendungszugriff sichern können. Der Secure Cloud Browser ist die einzige Lösung, die in der Lage ist, ausweichende Malware, Zero-Day-Web-Exploits und Ransomware-Angriffe zu identifizieren und dynamisch zu stoppen. Die Lösung funktioniert auf jedem Gerät und in jedem Browser, bietet einen umfassenden Überblick über jede Browsersitzung und bietet eine dynamische Richtlinienkontrolle in Echtzeit, um zu verhindern, dass ausweichende Malware und Zero-Hour-Phishing-Angriffe Benutzersysteme und Unternehmensnetzwerke infizieren.browsing visibility and delivering real-time dynamic policy control to stop evasive malware and zero-hour phishing attacks from infecting user systems and enterprise networks.

Weitere Informationen über ausweichende Ransomware und darüber, wie Unternehmen mithilfe von Browsersicherheit die Angriffsfläche des Browsers beseitigen können, finden Sie auf der Lösungsseite für Evasive Ransomware.