Menlo Security übernimmt Votiro, um Unternehmen eine einfache, KI-gesteuerte Datensicherheit zu bieten

Blog lesen

Phishing ist eine Art von Cyberangriff. Angreifer verwenden betrügerische Techniken, um Benutzer dazu zu verleiten, vertrauliche Informationen preiszugeben, Malware herunterzuladen und sich selbst oder ihr Unternehmen den Risiken der Cyberkriminalität auszusetzen.

Phishing-Angriffe sind die häufigste Art von Social Engineering und können über Internet, E-Mail, Text oder Telefonanrufe erfolgen. Bei ihnen werden Menschen dazu verleitet, Informationen oder Vermögenswerte an die falschen Personen weiterzugeben. Social-Engineering-Angriffe basieren auf menschlichem Versagen und Drucktaktiken, um sensible Informationen wie Passwörter, Kreditkartennummern und andere persönliche Informationen preiszugeben.

Der Angreifer tarnt sich in der Regel als eine Person oder Organisation, der das Opfer vertraut — z. B. ein Kollege, ein Chef, ein Unternehmen, mit dem das Opfer oder der Arbeitgeber des Opfers Geschäfte macht — und erzeugt ein Gefühl der Dringlichkeit, das das Opfer dazu bringt, überstürzt zu handeln. Bedrohungsakteure und Betrüger verwenden diese Taktiken, weil es einfacher und kostengünstiger ist, Menschen auszutricksen, als sich in einen Computer oder ein Unternehmensnetzwerk zu hacken.

Tatsächlich ist Phishing der häufigste erste Angriffsvektor für Datenschutzverletzungen weltweit. Laut dem IBM Cost of a Data Breach Report 2023 ist es für 16% der weltweiten Datenschutzverletzungen verantwortlich.

Phishing-Angriffe können eine erhebliche Bedrohung für Unternehmen darstellen, und es ist wichtig, beim Lesen unerwünschter E-Mails, Nachrichten oder Anfragen nach persönlichen Daten vorsichtig zu sein. Bei diesen Angriffen wird das Vertrauen der Menschen ausgenutzt und Einzelpersonen dazu verleitet, vertrauliche Informationen preiszugeben. Hier ist ein typischer Überblick über die Funktionsweise eines Phishing-Angriffs:

Angreifer identifizieren ein beabsichtigtes Ziel anhand ihres Zugriffs auf vertrauliche Informationen oder Systeme und erstellen eine gefälschte Identität, um die Kommunikation einzuleiten.

Angreifer kompromittieren bekannte vertrauenswürdige Websites oder entwerfen gefälschte URLs, die legitimen URLs sehr ähnlich sind, um Anmeldeinformationen oder andere vertrauliche Informationen abzufangen. Phishing-Versuche können auch über E-Mails, SMS oder sogar Telefonanrufe erfolgen, die in der Regel dringende oder verlockende Formulierungen enthalten, um sofortige Maßnahmen zu ergreifen.

Angreifer versuchen, ein Gefühl der Dringlichkeit oder Angst zu erzeugen, um das Ziel unter Druck zu setzen, schnell zu handeln und das Vertrauen auszunutzen, indem sie sich als Personen ausgeben, denen das Ziel wahrscheinlich vertraut, mit vertrauten Logos und Botschaften.

Viele Menschen klicken auf Links in Phishing-Nachrichten. Sie geben dann persönliche Informationen wie Passwörter, Kreditkarteninformationen oder Sozialversicherungsnummern an. Diese Informationen werden an potenziell schädliche Websites weitergegeben.

Angreifer verwenden gestohlene Informationen, um ohne Erlaubnis auf Benutzersysteme, Unternehmenskonten und Unternehmensnetzwerke zuzugreifen. Anschließend begehen sie Identitätsdiebstahl, Finanzbetrug oder andere böswillige Aktionen.

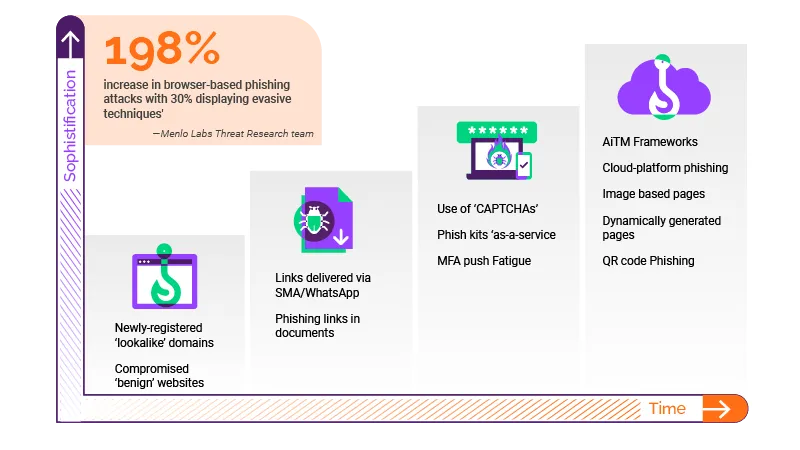

Angreifer haben eine Vielzahl von Ausweichtechniken entwickelt, die bei den heutigen Phishing-Angriffen eingesetzt werden, um häufig eingesetzte Sicherheitstools wie Secure Web Gateways, Firewalls und Endpoint Security zu umgehen. Einige dieser ausweichenden Phishing-Techniken umfassen Man-in-the-Middle-Angriffe, die Umgehung der Multifaktor-Authentifizierung, die Umgehung der alten URL-Reputation, SEO-Poisoning und die Nutzung legitimer Cloud-Sharing-Dienste.

Ein Man-in-the-Middle-Angriff ist ein Angriff, bei dem unbefugte Dritte die Kommunikation zwischen zwei Parteien ohne deren Wissen abfangen und verändern, um sensible Informationen wie Anmeldeinformationen oder Sitzungstoken abzufangen, sodass sich Angreifer als der Benutzer ausgeben oder sich unbefugten Zugriff verschaffen können.

Ein MFA-Bypass-Angriff wird speziell von Cyberkriminellen verwendet, um MFA-Tools zu umgehen oder zu umgehen, um Zugriff auf Benutzerkonten zu erhalten. Diese Techniken umgehen Sicherheitsmaßnahmen wie eindeutige Passwörter, digitale Token und biometrische Authentifizierung. Sie ermöglichen den unbefugten Zugriff auf wichtige Informationen und Systeme. Sie nutzen das Vertrauen in SSO-Plattformen wie Okta, LastPass und OneLogin aus, um unbefugten Zugriff auf mehrere Dienste zu erhalten.

Bedrohungsakteure profitieren davon diese Technik indem Sie vertrauenswürdige Websites kapern oder indem Sie eine neue Website erstellen und sie inaktiv lassen, bis ihre URL/Domain vertrauenswürdig ist. Anschließend verwenden sie diese URLs und Zielseiten, um Phishing-Angriffe zu starten. Der Benutzer öffnet die Web-URL in der Annahme, dass sie authentisch ist. Da sich die URL in einer sicheren Kategorie befindet, wird sie nicht durch Webfilter blockiert. Entweder unterwandert Malware den Benutzer oder der Benutzer gibt bereitwillig Anmeldeinformationen für einen Angriff auf den Diebstahl von Anmeldeinformationen ein.

Diese allgemein bekannte Technik zur URL-Umgehung wird verwendet, um Suchmaschinenergebnisse zu manipulieren, um den Traffic auf bösartige Websites zu lenken. Die Angreifer nutzen die Algorithmen von Suchmaschinen aus, um für ihre eigenen Inhalte zu werben, die häufig Malware oder Phishing-Schemata enthalten.

Angreifer verwenden Cloud-Sharing-Plattformen wie Gdrive oder Box mit vertrauenswürdigen Domains, um einer Entdeckung zu entgehen. Diese sind für Bedrohungsakteure zu lukrativen Phishing-Möglichkeiten geworden, da sie im Rahmen von Phishing-Kampagnen mit Anmeldeinformationen bösartige Inhalte oder passwortgeschützte Dateien hosten.

Der Browser hat sich zur am häufigsten verwendeten Unternehmensanwendung entwickelt, da Geschäftsanwender laut Forrester mehr als 75% ihres Arbeitstages in Webbrowsern verbringen. Infolgedessen sind die Angreifer dazu übergegangen, ihre Angriffe selbst zu konstruieren. Sie haben ihre Social-Engineering-Techniken weiterentwickelt, um gezielt auf den Browser abzuzielen, und Ausweichtechniken einsetzen, um häufig eingesetzte Sicherheitstools zu umgehen.

Die Unternehmenssicherheit steht vor einer Herausforderung, da Sicherheitstools immer noch von traditionellen Netzwerksignalen wie Firewalls und Secure Web Gateways abhängen. Diese Tools bieten keinen Einblick in das spezifische Verhalten von Browsern, was bedeutet, dass sie ausweichende Phishing-Bedrohungen nicht erkennen können. Netzwerk- und Endpunktsicherheitstools wie Firewalls, SWG und URL-Reputationsprüfungen können bisher unbekannte Phishing-Angriffe nicht erkennen, da keine Signatur oder kein Indicator of Compromise (IOC) verfügbar ist, der darauf hindeutet, dass ein Endpunkt oder ein Netzwerk zu einem bestimmten Zeitpunkt angegriffen wurde.

Selbst KI-Modelle, die auf netzwerkbasierter Telemetrie trainiert wurden, sind unzureichend. Obwohl sie ihre Stärke aus robusten Datensätzen ableiten, fehlt ihrer Effektivität der Einblick in das spezifische Verhalten von Browsern. Dies zwingt IT- und Sicherheitsteams dazu, sich auf netzwerkbasierte Signaturerkennungsmethoden zu verlassen, die nur bekannte Bedrohungen identifizieren und ausweichende Phishing-Bedrohungen, die auf den Browser abzielen, nicht blockieren können.

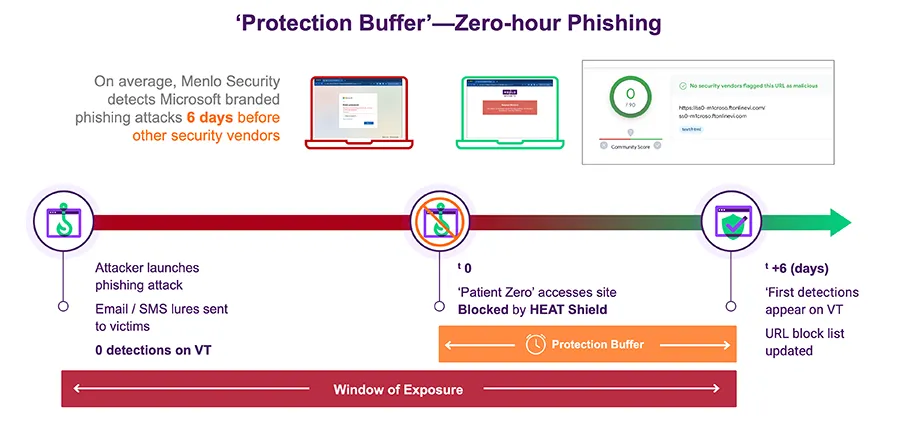

Infolgedessen sind diese neuartigen Phishing-Angriffe das Mittel der Wahl für Angreifer geworden, die versuchen, in Unternehmensnetzwerke einzudringen. Selbst Plattformen wie VirusTotal, die Objekte von über 70 der weltweit größten Antiviren-Scanner und URL-/Domain-Blocklisting-Dienste untersuchen, scheitern bei ausgeklügeltem Phishing daran, ausweichende URLs und Domains zu kennzeichnen. Dies deutet darauf hin, dass eine verbesserte Sichtbarkeit, verbesserte Sicherheitskontrollen und ein besserer Schutz vor Bedrohungen direkt im Browser erforderlich sind.

Whitepaper zur Browsersicherheit

Um die Sache noch schlimmer zu machen, leicht zugänglich Phishing-Kits (PhaaS) und Ransomware-as-a-Service-Kits (RaaS) haben heute den Prozess der Durchführung ausgeklügelter Phishing-Angriffe vereinfacht. Diese Tools dienen als umfassende Toolkits, mit denen Angreifer ihre Phishing-Kampagnen beschleunigen können. Generative KI-Tools wie ChatGPT haben die Hindernisse für Angreifer, ausgefeiltere und erfolgreichere Phishing-Kampagnen zu starten, erheblich verringert. Angreifer können innerhalb weniger Minuten Tausende von Phishing-Angriffen mit neuen Bedrohungssignaturen und weniger Fehlern bei häufigen verräterischen Anzeichen ausführen, was eine noch größere Bedrohung für Unternehmen darstellt.

Sie enthalten vorgefertigte Ressourcen und bieten Angreifern die notwendigen Tools wie vorgefertigte Vorlagen und Skripte, um ihre bösartigen Kampagnen zu erstellen und effektiv durchzuführen. Diese Toolkits erleichtern es rudimentären Angreifern auch, überzeugende und betrügerische Websites oder E-Mails zu erstellen, um vertrauliche Informationen von den beabsichtigten Opfern zu stehlen.

Die Zunahme der Telearbeit hat die Angriffsfläche für Cyberkriminelle erheblich vergrößert. Erfolgreiche Phishing-Angriffe können zum Verlust vertraulicher Informationen, Identitätsdiebstahl, Datenschutzverletzungen und großen finanziellen Verlusten für Einzelpersonen und Unternehmen führen.

Aufgrund der Schwere dieser Angriffe und der Offenlegungspflichten bei Datenschutzverletzungen können Phishing-Angriffe zu erheblichen Reputationsschäden, Vertrauensverlust unter den Lieferkettenpartnern und sogar zu regulatorischen Problemen für viele Unternehmen führen. Aus diesen Gründen stellen Phishing-Angriffe ein erhebliches Risiko für Einzelpersonen und Unternehmen dar. Daher ist es wichtig, diese Angriffe zu stoppen, bevor sie Zugriff auf Benutzersysteme und Unternehmensnetzwerke erhalten.

Darüber hinaus sind Cyberkriminelle in der Lage, gestohlene Informationen auch im Dark Web preiszugeben oder zu verkaufen, was bestimmte staatliche Interventionen erfordert, die manchmal hohe Bußgelder oder andere Sanktionen nach sich ziehen können.

Der Browser ist die Geschäftsanwendung, ohne die Unternehmen nicht leben können, aber aus Sicherheitsgründen ist er ins Hintertreffen geraten.

Web-, E-Mail- und Endpunktsicherheit schirmt zwar einige Phishing-Versuche aus, aber der Browser ist nach wie vor besonders anfällig für ausweichende Phishing-Angriffe. Bestehende Sicherheitslösungen für Unternehmen, die sich stark auf bekannte Bedrohungssignaturen oder auf auf Netzwerktelemetrie geschulte KI stützen, können die neuesten Phishing-Bedrohungen und Ausweichtechniken weiterhin nicht verhindern. Dies beweist, dass die vorhandenen Abwehrmaßnahmen nicht ausreichen und dass der Browser nach wie vor der größte Einfallspunkt für Angreifer ist und dass wir eine Änderung vornehmen müssen.

Die Browsersicherheit bietet die wirksamsten Phishing-Gegenmaßnahmen gegen die ausgeklügelten Phishing-Angriffe von heute, da sie einen umfassenden Einblick in jede Browsersitzung bietet. Auf diese Weise erhalten IT- und Sicherheitsteams im Browser umsetzbare Bedrohungsinformationen, die eine dynamische Durchsetzung von Richtlinien für Zero-Hour-Phishing-, Malware- und Ransomware-Angriffe auf den Browser ermöglichen. Auf diese Weise erhalten IT- und Sicherheitsteams kontextreiche, umsetzbare Einblicke in browserbasierte Bedrohungen, die anderen Sicherheitslösungen oft verborgen bleiben.

Zu den weiteren gängigen Maßnahmen, die zur Abwehr von Phishing-Bedrohungen beitragen können, gehören:

Menlo Security verhindert Phishing-Angriffe und reduziert die Browser-Angriffsfläche mit unserem Secure Cloud Browser, indem Sicherheitsteams in Unternehmen ihre vorhandenen Browser ordnungsgemäß verwalten, ihre Benutzer schützen und den Anwendungszugriff sichern können. Die Browser Security-Lösung von Menlo Security ist die einzige Lösung, die in der Lage ist, ausweichende Malware, Zero-Day-Web-Exploits und Phishing-Angriffe zu identifizieren und dynamisch zu stoppen.

Tatsächlich ist Menlo Security in der Lage, Phishing-Angriffe 6 Tage vor jedem anderen Sicherheitsanbieter zu identifizieren und zu blockieren, indem es unsere KI-gestützte Browser-Sicherheitslösung verwendet. Dieser „Schutzpuffer“ verkürzt die Zeit zwischen dem ersten Zugriff eines Benutzers auf eine bösartige Website und dem Zeitpunkt, an dem ein oder mehrere Anbieter auf VT sie als bösartig kennzeichnen, erheblich.

Die Browser Security-Lösung von Menlo Security funktioniert auf jedem Gerät und bietet einen umfassenden Überblick über jede Browsersitzung. Sie bietet eine dynamische Richtlinienkontrolle in Echtzeit, um effektiv zu verhindern, dass ausweichende Malware und Zero-Hour-Phishing-Angriffe Benutzersysteme und Unternehmensnetzwerke infizieren. Browser Security solution works across any device, providing end-to-end visibility into every browser session. It delivers real-time dynamic policy control to effectively stop evasive malware and zero-hour phishing attacks from infecting user systems and enterprise networks.

Sicherheitslösungen für Browser