Menlo Security wurde im GigaOm Radar für ZTNA als Leader und Outperformer ausgezeichnet

Erfahren Sie, warum

Generative KI transformiert das moderne Unternehmen, macht Benutzer produktiver und hilft ihnen, schneller als je zuvor zu suchen, zu programmieren und zu erstellen. Da der Einsatz von KI zunimmt und das Geschäft verbessert, müssen Unternehmen Wege finden, um die Vorteile von KI zu nutzen und gleichzeitig unbeabsichtigte Folgen zu bewältigen, einschließlich:

Menlo Security bietet ein vollständiges browserbasiertes Sicherheitsframework, das Organisationen dabei hilft, generative AI sicher einzuführen und gleichzeitig vor KI-gesteuerten Bedrohungen geschützt zu bleiben. Mit Menlo können Unternehmen einfach Richtlinien definieren und diese umsetzen, automatisch Datenlecks verhindern, Benutzer zu genehmigten Tools leiten und sowohl Bildung als auch Transparenz bieten – alles ohne die Produktivität zu verlangsamen.

Mit Menlo ist es einfach, theoretische Best Practices in die Praxis umzusetzen.

Bestimmen Sie, welche GenAI-Tools Sie im Unternehmen zulassen möchten. Menlo bietet Ihnen die nötige Transparenz, um zu sehen, was Ihre Benutzer bereits tun, damit Sie problemlos Richtlinien erstellen können, die funktionieren.

Gewinnen Sie unvergleichliche Erkenntnisse auf Browser-Ebene in die Nutzung von GenAI, um die Verwendung von Schatten-KI in Echtzeit zu erkennen und zu korrigieren. Führen Sie Benutzer zu zugelassenen GenAI-Tools, während Sie sie aufklären und die Richtlinien durchsetzen.

Automatisieren Sie die Durchsetzung von Datenschutzrichtlinien in GenAI-Interaktionen, um sensible Informationen zu schützen, Unternehmens-IP zu sichern und die Compliance zu gewährleisten.

Es ist entscheidend, den Einsatz von GenAI klar und einfach erkennen zu können, um sicherzustellen, dass Ihre Richtlinien wie beabsichtigt funktionieren. Ermöglichen Sie Governance mit nur wenigen Klicks, mit Menlo-Dashboards und Erkenntnissen sowie Browsing Forensics.

Lesen Sie, welche Schritte Sie jetzt unternehmen können, um GenAI-Risiken entgegenzuwirken

Menlo Security kombiniert Browser DLP, Kategorie- und Anwendungssteuerungen sowie vollständige Browsertransparenz, um eine sichere KI-Einführung automatisch zu ermöglichen. Diese integrierten Steuerungen liefern messbare Ergebnisse in Bezug auf Produktivität, Compliance und Sicherheit.

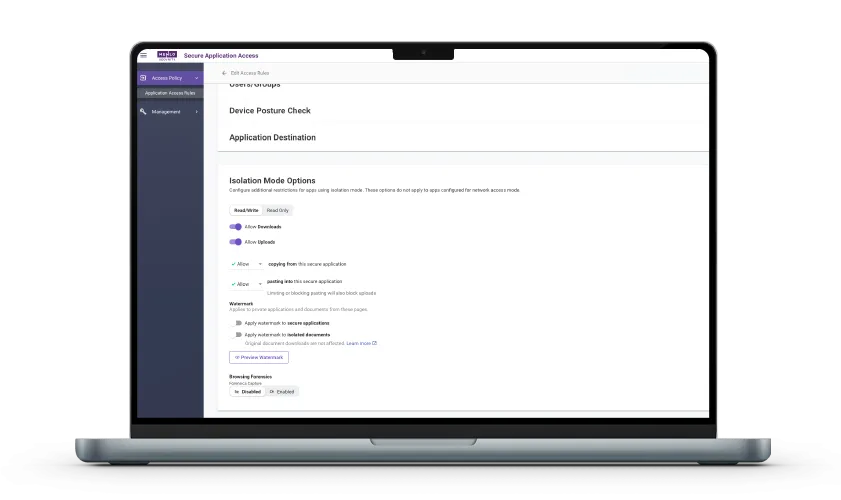

Mit Menlo können Sie mit nur wenigen Klicks verhindern, dass Ihr sensibelstes Gut – Ihre Daten – versehentlich durch die Maschen der verschiedenen DLP-Tools fällt. Mit über 380 vorgefertigten DLP-Wörterbüchern, granularer Kopier-/Einfüge- und Upload-Steuerung, Watermarking und Hinweisen zur Benutzerschulung schützt Menlo Daten auf Browser-Ebene – bevor eine Offenlegung erfolgt.

Es kann schwierig sein, die Benutzer für neue Richtlinien zu sensibilisieren, insbesondere wenn es um Tools geht, die sie normalerweise außerhalb der Arbeit verwenden. Mit Menlo können Sie nicht nur Ihre Richtlinien veröffentlichen, sondern auch Ihre Benutzer in Echtzeit über sanktionierte KI-Tools informieren. Mit Menlo können Sie festlegen, welche GenAI-Tools für die geschäftliche Nutzung zugelassen sind und alle anderen automatisch blockieren oder alles isolieren. Indem Sie sowohl sanktionierten als auch nicht kategorisierten Datenverkehr verwalten, behalten Sie den Überblick und klären die Benutzer über die erlaubten KI-Tools auf – und verringern so das Risiko von Schatten-KI.

Mit Menlo können Sie sicherstellen, dass Ihre Richtlinien für GenAI wie gewünscht funktionieren. Sie können den Datenverkehr zu GenAI und nicht kategorisierten Websites sowie DLP-Aktionen über grafische Dashboards einsehen. Mit Browsing Forensics können Sie tiefergehende Einblicke in spezifische Benutzeraktionen gewinnen. Und mit nur wenigen Klicks lassen sich aus den gewonnenen Erkenntnissen ganz einfach Berichte über die allgemeine Nutzung von GenAI erstellen. Alle Daten ohne lästiges Suchen.

Analysiert die Nutzung und Risiken von GenAI: Schatten-KI, Datenverlust, Compliance, Phishing und Malware.

Die oben genannten Ergebnisse werden durch die integrierte Browser-Sicherheitsplattform von Menlo ermöglicht. Jede dieser Schlüsselfunktionen arbeitet zusammen, um die Nutzung von GenAI abzusichern, KI-gesteuerte Bedrohungen zu stoppen und eine unübertroffene Transparenz zu gewährleisten.

Menlo Browser DLP verhindert, dass Benutzer sensible Daten mit GenAI-Tools teilen, indem riskante Uploads und Texteingaben in Echtzeit blockiert werden. Inhalte werden anhand von über 380 vorgefertigten oder benutzerdefinierten Wörterbüchern auf Compliance und Vertraulichkeit geprüft.

Browsing Forensics bietet detaillierte Einblicke in Benutzersitzungen und zeigt genau, welche Seiten die Benutzer besucht haben und was sie dort gemacht haben – und ermöglicht so Compliance, Auditing und Analyse des Benutzerverhaltens auf der Browser-Ebene.

Menlo bietet die granulare Sichtbarkeit, die Sie benötigen, um Webverkehr und DLP-Dashboards, Protokolle und sogar aufgezeichnete Benutzersitzungen über Browsing-Forensik zu sehen. Mit Menlo Insights erhalten Sie einen sofortigen Überblick über die Aktivitäten und können individuelle Berichte erstellen, um Probleme frühzeitig zu erkennen und stets einen Schritt voraus zu sein.

Ihr Unternehmen benötigt Remote-Benutzer sowie Benutzer mit nicht verwalteten Geräten und BYOD, um auf autorisierte interne und SaaS-Anwendungen zugreifen zu können. Sie müssen auch sicherstellen, dass Benutzer auf nicht verwalteten Geräten keine neue KI-basierte Malware in Ihr Netzwerk einbringen und dass sie keine Daten nach außen leiten können.

Antworten auf die brennenden Fragen in Ihrem Kopf.

GenAI lebt im Browser, und viele DLP-Produkte haben nur einen begrenzten Browserkontext. Die DLP-Schutzfunktionen von Menlo Browser sind in die Lösung integriert und können automatisch inline angewendet werden. DLP von Menlo ist nahtlos mit jedem anderen Produkte kompatibel und bietet genau die Funktionen, die Sie im Browser benötigen.

Wahrscheinlich nicht, da Benutzer, die den Vorteil der Produktivitätsgewinne von GenAI nutzen möchten, einfach auf ihre bevorzugten KI-Tools auf ihren eigenen Geräten zugreifen werden. Tatsächlich zeigen Untersuchungen, dass Verbote tatsächlich Schatten-KI verursachen können.

Wie bereits erwähnt, befindet sich GenAI im Browser. Leider haben traditionelle Netzwerk-, Sicherheits- und Endpunkt-Tools Schwierigkeiten, Benutzeraktivitäten im Browser zu erkennen, was die Prüfung und Durchsetzung schwierig, wenn nicht sogar unmöglich macht.

Bei BYOD-Geräten oder nicht verwalteten Geräten ist die Wahrscheinlichkeit einer Infektion durch die heutigen raffinierten Angriffe deutlich höher, insbesondere wenn diese Endgeräte nur über Schutzmechanismen auf Verbraucherniveau verfügen. Ironischerweise ist die Verwendung von gefälschten/bösartigen GenAI-Tools selbst eine wichtige Quelle für Malware und Infostealer!

Machen Sie sich selbst ein Bild davon, wie Menlo-Produkte den sicheren Zugriff auf Apps ermöglichen, ausgeklügelte Angriffe blockieren und wichtige Einblicke in Browsing-Sitzungen bieten.

Erfahren Sie genau, wie Menlo an Ihre individuellen Sicherheitsherausforderungen angepasst werden kann. Wir bieten eine Live-Demo an, die auf die Ziele Ihres Teams zugeschnitten ist und Ihnen zeigt, wie Sie Ihren Stack sichern und Ihre Nutzer schützen können. Eine wirklich sichere Browsing-Erfahrung ist nur einen Klick entfernt.

Erfahren Sie, warum Organisationen weltweit auf Menlo Security vertrauen, um das Unternehmen zu schützen und sicheren Zugriff auf Anwendungen zu ermöglichen und Angriffe zu verhindern, die herkömmliche Sicherheitstools nicht stoppen können.

Zum Schutz seiner über 67.000 Nutzer ersetzte das in Singapur ansässige Gesundheitstechnologieunternehmen Synapxe seine disruptive, pixelbasierte RBI-Lösung. Sie haben den Menlo Security Enterprise Browser übernommen, der Adaptive Clientless Rendering™ (ACR) und DOM-Spiegelung verwendet, um eine leichte, sichere Ansicht von Websites zu liefern. Dies gewährleistete nahtlose Sicherheit ohne die Leistungseinbußen ihrer vorherigen Lösung.