Menlo Security が Votiro を買収、AI主導のデータセキュリティの実現を容易に"

ブログを読む

フィッシングはサイバー攻撃の一種です。攻撃者は欺く手法を使ってユーザーを騙し、機密情報を漏洩させたり、マルウェアをダウンロードさせたり、自分自身や組織をサイバー犯罪のリスクにさらしたりします。

フィッシング攻撃は最も一般的なタイプのソーシャルエンジニアリングであり、ウェブ、電子メール、テキスト、または電話を通じて発生する可能性があります。人々を騙して、間違った人に情報や資産を提供させることが含まれます。ソーシャルエンジニアリング攻撃は、ヒューマンエラーと圧力戦術を駆使して、パスワード、クレジットカード番号、その他の個人情報などの機密情報を漏洩させようとします。

攻撃者は通常、被害者が信頼できる個人または組織(同僚、上司、被害者または被害者の雇用主が取引している会社など)になりすまして、切迫感を生み出し、被害者を軽率な行動に駆り立てます。コンピューターや企業ネットワークに侵入するよりも、人を騙す方が簡単で費用もかからないため、脅威アクターや詐欺師がこのような手法を用います。

実際、IBMのデータ漏えいコストレポート2023によると、世界中のデータ漏えいの最も一般的な初期攻撃ベクトルはフィッシングであり、世界のデータ侵害の16%を占めています。

フィッシング攻撃は企業にとって重大な脅威となる可能性があるため、一方的に送られてくる電子メール、メッセージ、または個人情報のリクエストを注意深く読むことが重要です。これらの攻撃は、人間の信頼を悪用し、個人を騙して機密情報を漏えいさせることで機能します。フィッシング攻撃の仕組みの一般的な概要は次のとおりです。

攻撃者は、機密情報やシステムへのアクセスレベルに基づいて目的のターゲットを特定し、偽のIDを作成して通信を開始します。

攻撃者は、ログイン認証情報やその他の機密情報を取得するために、既知の信頼できるサイトを侵害したり、正規のサイトによく似た偽のURLを設計したりしています。フィッシング詐欺は、メール、SMS、または電話を通じて行われることもあります。通常は、緊急の言葉や魅力的な言葉で即座に行動を起こすよう促すような言葉が使われています。

攻撃者は、見慣れたロゴやメッセージでターゲットが信頼しそうなエンティティになりすまして、迅速な行動を取るようターゲットに圧力をかけ、信頼を悪用して、切迫感や恐怖感を作り出そうとします。

多くの人がフィッシングメッセージ内のリンクをクリックします。その後、パスワード、クレジットカード情報、社会保障番号などの個人情報を提供します。この情報は、潜在的に有害なウェブサイトに提供されます。

攻撃者は盗んだ情報を利用して、許可なくユーザーのシステム、企業アカウント、企業ネットワークにアクセスします。その後、個人情報の盗難、金融詐欺、またはその他の悪意のある行為を行います。

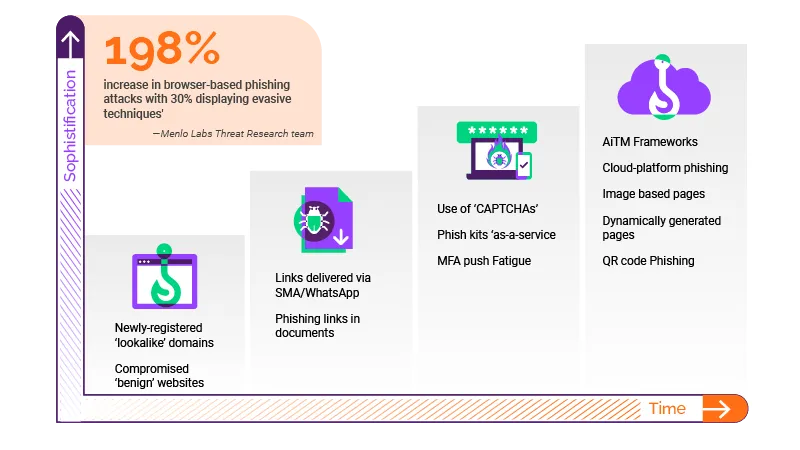

攻撃者は、Secure Web Gateway、ファイアウォール、Endpoint Securityなどの一般的に導入されているセキュリティツールを回避するために、今日のフィッシング攻撃で使用されるさまざまな回避手法を開発しています。こうした回避型のフィッシング手法には、中間者攻撃、多要素認証バイパス、レガシ(な)URLレピュテーション回避、SEOポイズニング、正規のクラウド共有サービスの使用などがあります。

中間者攻撃とは、権限のない第三者がログイン認証情報やセッショントークンなどの機密情報を盗み取ろうとして、知らないうちに両者間の通信を傍受して改ざんする攻撃です。これにより、攻撃者はユーザーになりすましたり、不正アクセスを行ったりすることができます。

あの MFA バイパス攻撃 サイバー犯罪者がユーザーアカウントにアクセスするために MFA ツールを回避または回避するために特に使用しています。これらの手法は、固有のパスワード、デジタルトークン、生体認証などのセキュリティ対策を回避します。これにより、重要な情報やシステムへの不正アクセスが可能になります。Okta、LastPass、OneLogin などの SSO プラットフォームへの信頼を悪用して、複数のサービスへの不正アクセスを行います。

脅威アクターが活用するメリットを活用 このテクニック 信頼できるサイトを乗っ取るか、新しいサイトを作成し、そのURL/ドメインが信頼されるまで休止状態にしておきます。その後、これらの URL と宛先サイトを使用してフィッシング攻撃を仕掛けます。ユーザーは本物であると信じてウェブ URL を開きます。その URL は安全なカテゴリに属しているため、Web フィルターによってブロックされません。マルウェアがユーザーを改ざんするか、ユーザーが意図的に認証情報を入力して認証情報窃盗攻撃を仕掛けるかのどちらかです。

この一般的に知られているURL回避手法は、検索エンジンの結果を操作してトラフィックを悪意のあるWebサイトに誘導するために使用されます。攻撃者は検索エンジンのアルゴリズムを悪用して、マルウェアやフィッシング詐欺を含む自身のコンテンツを宣伝します。

攻撃者は、検出を回避するために、GdriveやBoxなどのクラウド共有プラットフォームを信頼できるドメインで使用します。これらは、悪意のあるコンテンツやパスワードで保護されたファイルをクレデンシャルフィッシングキャンペーンでホストする攻撃者にとって有利なフィッシング手段となっています。

Forresterによると、ビジネスユーザーは1日の勤務時間の 75% 以上をWebブラウザーで過ごしているため、ブラウザーは最も広く使用されているエンタープライズアプリケーションになっています。その結果、攻撃者は手を使って攻撃を仕掛けるようになりました。攻撃者はソーシャルエンジニアリングの手法を進化させて、特にブラウザを標的にし、一般的に導入されているセキュリティツールを迂回するように設計された回避手法を採用しています。

セキュリティツールは依然としてファイアウォールやSecure Web Gatewaysなどの従来のネットワーク信号に依存しているため、企業のセキュリティは課題に直面しています。これらのツールでは特定のブラウザーの動作を把握できないため、回避型のフィッシングの脅威を検出することはできません。ファイアウォール、SWG、URL レピュテーションチェックなどのネットワークおよびエンドポイントのセキュリティツールでは、特定の時点でエンドポイントまたはネットワークが侵害された可能性があることを示すシグネチャや侵害の兆候 (IOC) がないため、これまで見えなかったフィッシング攻撃を検出できません。

ネットワークベースのテレメトリでトレーニングされた AI モデルでさえ不十分です。その強みは堅牢なデータセットから得られていますが、その有効性には特定のブラウザーの挙動に関する洞察が欠けています。そのため、IT チームやセキュリティチームは、既知の脅威を特定することしかできず、ブラウザを標的とする回避型のフィッシング脅威をブロックできないネットワークベースのシグネチャ検出アプローチに頼らざるを得ません。

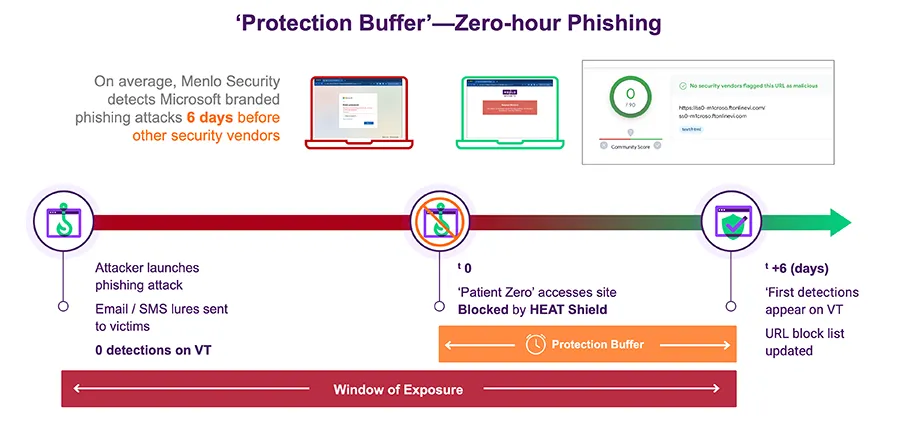

その結果、これらの新しいフィッシング攻撃は、企業ネットワークへの侵入を試みる攻撃者にとって最適なツールとなっています。70種類を超える世界最大規模のウイルス対策スキャナーやURL/ドメインブロックリストサービスの項目を検査するVirusTotalのようなプラットフォームでさえ、巧妙なフィッシング詐欺の回避URLやドメインにフラグを立てることはできません。これは、可視性の向上、セキュリティ制御の強化、ブラウザ内の脅威からの保護の強化が明らかに必要であることを示しています。

ブラウザセキュリティホワイトペーパー

さらに悪いことに、簡単にアクセスできます フィッシングキット (PHaaS) そして サービスとしてのランサムウェアキット (RaaS) 今日では、高度なフィッシング攻撃を仕掛けるプロセスが簡素化されました。これらのツールは、攻撃者がフィッシングキャンペーンを迅速に行えるようにするための包括的なツールキットとして機能します。ChatGPTのようなジェネレーティブAIツールは、攻撃者がより高度で成功したフィッシングキャンペーンを開始する際の障壁を大幅に減らしました。攻撃者は、新しい脅威シグネチャとより少ない一般的なテール・テール・サインを使った何千ものフィッシング攻撃を、わずか数分で仕掛けることができ、企業にとってさらに大きな脅威となっています。

これらにはあらかじめパッケージ化されたリソースが含まれており、攻撃者は事前に作成されたテンプレートやスクリプトなどの必要なツールを利用して、悪意のあるキャンペーンを作成して効果的に実行することができます。また、これらのツールキットを使用すると、初歩的な攻撃者が、意図した被害者から機密情報を盗む目的で、説得力のある詐欺的な Web サイトや電子メールを簡単に作成できるようになります。

リモートワークの増加により、サイバー犯罪者の攻撃対象領域が大幅に拡大しました。フィッシング攻撃が成功すると、個人や企業にとって機密情報の損失、個人情報の盗難、データ侵害、大規模な経済的損失につながる可能性があります。

フィッシング攻撃は、これらの攻撃の深刻さやデータ漏えいに対する公開要件により、評判やサプライチェーンパートナー間の信頼の喪失、さらには多くの企業にとって規制上の問題を引き起こす可能性があります。これらの理由から、フィッシング攻撃は個人や企業に重大なリスクをもたらすため、フィッシング攻撃がユーザーシステムや企業ネットワークにアクセスされる前にこれらの攻撃を阻止することが重要です。

さらに、サイバー犯罪者は盗んだ情報をダークウェブ上で開示または販売することもできるため、特定の政府の介入が必要になり、多額の罰金やその他の制裁措置が科せられることもあります。

ブラウザは企業にとってなくてはならないビジネスアプリケーションですが、セキュリティの観点からは遅れをとっています。

ウェブ、電子メール、エンドポイントのセキュリティは一部のフィッシング攻撃を防ぎますが、ブラウザは依然として回避型のフィッシング攻撃に非常にさらされています。既存のエンタープライズセキュリティソリューションは、既知の脅威シグネチャやネットワークテレメトリを学習した AI に大きく依存していますが、最新のフィッシング脅威や回避手法の使用を防ぐにはまだ不十分です。これは、既存の防御では十分な効果が得られず、ブラウザが依然として攻撃者にとって最大の侵入口であり、変化を起こさなければならないことを証明しています。

ブラウザセキュリティは、すべてのブラウザセッションを包括的に可視化することで、今日の高度なフィッシング攻撃に対して最も効果的なフィッシング対策を提供します。これにより、IT チームとセキュリティチームはブラウザ内で実用的な脅威情報を入手できるようになり、ブラウザを標的とするフィッシング、マルウェア、ランサムウェア攻撃に対してゼロアワーでポリシーを動的に適用できるようになります。これにより、IT チームとセキュリティチームは、他のセキュリティソリューションでは見えないことが多いブラウザベースの脅威について、状況に応じた実用的な洞察を得ることができます。

フィッシングの脅威を軽減するのに役立つその他の一般的な手順には、次のものがあります。

Menlo Securityは、企業のセキュリティチームが既存のブラウザを適切に管理し、ユーザーを保護し、アプリケーションへのアクセスを保護できるようにすることで、Secure Cloud Browserを使用してフィッシング攻撃を排除し、ブラウザの攻撃対象領域を減らします。Menlo Securityのブラウザセキュリティソリューションは、回避型マルウェア、ゼロデイWebエクスプロイト、フィッシング攻撃を特定して動的に阻止できる唯一のソリューションです。

実際、Menlo Securityは、AIを搭載したブラウザセキュリティソリューションを使用することで、他のどのセキュリティベンダーよりも6日早くフィッシング攻撃を特定してブロックすることができます。この「保護バッファ」は、ユーザーが悪質なサイトに初めてアクセスしてから、VT上の1つまたは複数のベンダーがそのサイトを悪意のあるサイトとして報告するまでの時間を大幅に短縮します。

Menlo Securityのブラウザセキュリティソリューションはどのデバイスでも機能し、すべてのブラウザセッションをエンドツーエンドで可視化します。リアルタイムで動的なポリシー制御が可能で、ユーザーシステムや企業ネットワークへの侵入を回避するマルウェアやゼロアワーフィッシング攻撃を効果的に阻止します。Browser Security solution works across any device, providing end-to-end visibility into every browser session. It delivers real-time dynamic policy control to effectively stop evasive malware and zero-hour phishing attacks from infecting user systems and enterprise networks.

ブラウザセキュリティソリューション