Menlo Security が Votiro を買収、AI主導のデータセキュリティの実現を容易に"

ブログを読む

ゼロトラストの考え方をセキュリティに取り入れることで、オンラインの脅威がユーザーに届かないようにします。その結果、心配は一切ありません。

ゼロトラストは解決策ではないことに注意することが重要です。これはツールではありません。箱に入れたまま購入したり、ダウンロードしてネットワークに導入したりできるものではありません。ゼロトラストは心の状態です。ゼロトラストセキュリティ戦略では、信頼できる送信元から送信されたかどうかにかかわらず、すべてのトラフィックが信頼できないと想定しています。そのため、Web サイト、Web アプリ、SaaS (サービスとしてのソフトウェア) プラットフォーム、さらには電子メールコンテンツまでもが、あたかも悪意のあるものであるかのように扱われます。そして、ネットワーク上のユーザー、デバイス、またはアプリケーションとのやりとりのたびに、継続的に認証を受ける必要があります。

ゼロトラストは、サイバーセキュリティに対する従来の検出と修復のアプローチを一変させます。ゼロトラストは、既知の脅威以外のすべてを信頼するのではなく、信頼できる送信元から送信されたかどうかにかかわらず、すべてのトラフィックが信頼できないと想定します。そのため、Web サイト、Web アプリ、SaaS (サービスとしてのソフトウェア) プラットフォーム、さらにはメールコンテンツまでもが、あたかも悪意のあるものであるかのように扱われることになります。そして、ネットワーク上のユーザー、デバイス、またはアプリケーションとのやりとりのたびに、継続的に認証を受ける必要があります。

従来のセキュリティ戦略は、エンティティ (ユーザー、デバイス、またはアプリケーション) をネットワークのエッジで一度認証したら、ネットワーク内のあらゆるものにアクセスできるように構築されています。これは、企業ネットワークが移動性がほとんどないハブアンドスポークモデルでセットアップされている場合にうまく機能しました。ユーザーは、データセンターに出入りするトラフィックを制御できる堅牢なファイアウォールの背後にある本社からログインする傾向がありました。

しかし、今日のネットワークは高度に分散されており、モバイル化が進んでいます。ユーザー、デバイス、アプリ、データはプライベートクラウドとパブリッククラウドのインフラストラクチャーに分散しており、必要に応じてスピンアップ/スピンダウンされます。この分散型アーキテクチャは、境界をなくしたわけではなく、リモートオフィス、ホームオフィス、顧客サイト、外出先など、ユーザーがビジネスを行うあらゆる場所に拡大しています。境界はどこにでもあるため、侵害を阻止することは不可能です。一方、ゼロトラストは、境界やネットワーク内のエンティティを継続的に認証し、隙間から何も侵入しないようにします。

ゼロトラストセキュリティ戦略は、デフォルトとしてアクセスなしから始まります。ユーザー、デバイス、アプリケーションは、場所や状態に関係なく、最初にアクセス許可と認証を受けなければ何にもアクセスできません。そこからは、継続的な認証によってアクセスを獲得する必要があります。これにより、悪意のある攻撃者がエンドデバイスにアクセスして、より価値のある標的を求めてネットワーク全体に拡散することを防ぐことができます。

デジタルトランスフォーメーションの加速により、あらゆるものがネットワークの端に押し出されました。現代のアプリケーションは、もはや 1 つのデータセンターに積み重ねられたモノリシックなものではありません。現在、それらは複数のクラウド・インフラストラクチャーに分散された数千のマイクロサービスに分割されています。これにより、アプリケーションエクスペリエンスが向上し、ビジネスの俊敏性が向上しますが、セキュリティが静的インフラストラクチャに付随するハブアンドスポークモデル向けに構築された従来のセキュリティ戦略は根本的に崩れてしまいました。新しい現代的な働き方には最新のセキュリティアプローチが必要です。マルチクラウドの世界でユーザー、デバイス、アプリケーション、データを保護するにはゼロトラストが理想的です。

第二に、脅威環境は過去数年間で大きく進化し、拡大してきました。企業はユーザー名、パスワード、多要素認証トークンをインターネットのあちこちに送信しているため、攻撃者がこれらの認証情報を傍受して盗む機会が増えています。また、企業は一般大衆、ひいては悪意のある攻撃者とリソースを共有しています。フォーチュン50企業のCEOは、Microsoft 365、Google Productivity Suite、またはBoxのアカウントを持っている可能性があります。すべてのハッカーもそうです。ユーザーを騙して認証情報を漏らすために、本物そっくりのメール通信を仕掛けるのはかなり簡単です。ゼロトラストはラテラルムーブメントを阻止し、ネットワーク内の他のアプリケーションを保護します。

ゼロトラストは解決策ではないことに注意することが重要です。これは製品ではありません。オンとオフを切り替えられるものではありません。ゼロトラストとは、経営陣から IT チーム、個々のユーザーに至るまで、組織全体に浸透させる必要がある考え方です。そのためには、ネットワークを完全に再構築する必要があります。

ゼロトラストを実装するための最初のステップは、どのようなリソースがあり、誰がそのリソースに接続する必要があるかを知ることです。このカタログは、認証を付与するための信頼できるロードマップとして役立ちます。どのようなアプリケーションがありますか?アクセスが必要なのは誰か?アクセスをリクエストして取得するにはどうすれば良いですか?各ユーザーにはどのようなアクセス権が必要ですか?読み取り専用?読み取り/書き込み?どのような動作が許可され、何をブロックすべきか?これらの質問に対する答えを知ることで、効果的に実装できるゼロトラストセキュリティに関するルールを構築できます。

ブラウザを介したクライアントレスアプローチにより、個人のデバイス、パートナー、顧客、その他のサードパーティなど、管理対象外のデバイスにも制御を広げることができます。一部のアプリケーションでは引き続きエージェントが必要ですが、それでも問題ありません。しかし、ゼロトラストへのデフォルトのクライアントレスアプローチから始めると、これらのギャップが解消され、多くの帯域幅を VPN からパブリックインターネットにオフロードできるようになります。これにより、パフォーマンスが向上し、ネットワークコストが削減されます。

ゼロトラストはユーザーとそのデバイスだけの問題ではありません。重要なのはアプリケーション間の接続です。重要なのはデータです。IoT デバイスに関するものです。これは外部の協力者に関するものです。これらのエンティティはすべて、彼らが言うとおりの人物である必要があり、互いに、またネットワークに接続する正当な理由を持っている必要があります。

今日のアプリケーションは、Microsoft 365であろうとSalesforceであろうと、リアルタイムのコラボレーションを可能にするために継続的な接続を必要とします。誰かが顧客記録を更新したり、共有文書を編集したりすると、すべてのユーザーの意見がリアルタイムで反映されます。ゼロトラストへの移行を進めるにあたり、起きていることをすべて継続的に分析するシステムを導入する必要があります。

エンドユーザーが接続して、奇妙な動作をし始めることがあります。彼らは実際よりもはるかに多くのダウンロードを開始します。通常、それは危険信号かもしれませんし、何かしたいと思うかもしれません。

反対側のアプリケーションが、実際には以前とは別のものに接続されていることに気付くかもしれません。そのアプリには、以前は存在していなかった別のエンティティや、別のアプリが接続されているのかもしれません。これは、そのアプリケーションで何か不審な、または潜在的に悪質なことが起こっている兆候かもしれません。

そして最後に、送られてくるデータを確認できるようにしたいと思うでしょう。繰り返しになりますが、ユーザーとそのデバイスを信頼しなければ、アプリケーションも信頼できないからです。データを信頼するつもりはありません。これらのアプリケーションからエンドユーザーに届くデータにも悪意のあるデータが含まれていないことを確認する必要があります。

ブラウザセキュリティをセキュリティスタックの中核に置くアプローチが、最も効果的で効率的なゼロトラスト戦略であることは間違いありません。ブラウザセキュリティとセキュアクラウドブラウジングは、すべてをまとめる秘訣であり、すべてのセキュリティサービスをクラウドで安全かつ確実に提供するための中心的な技術フレームワークとして機能します。

Secure Cloud Browseringは、ユーザーがWebやアプリケーションを操作する際に保護層を作り、既知および既存の脅威だけでなく、未知の脅威や将来の脅威もブロックすることで機能します。Secure Cloud Browsingは、ユーザーの生産性を損なうことなく、組織全体に一貫して適用する必要があります。また、セキュリティチームがWebベースのトラフィックを完全に可視化して制御できるようにし、世界中のあらゆる場所にいるすべてのユーザーに即座に対応できるようにする必要があります。

Secure Cloud Browseringは、適切に行えば、今日のリモートワーカーの生産性を損なうことのできない舞台裏で行われるセキュリティを、目に見えないものにします。メールクライアントと Web ブラウザは、引き続き意図したとおりに動作するはずです。クライアントをインストールしたり、ハードウェアを出荷したりする必要はなく、ショートカット、切り取り、貼り付け、印刷などの一般的なブラウジング機能を維持する必要があります。適切なブラウザ・セキュリティ・ソリューションを導入することで、従業員は期待していた機能をすべて利用してインターネットにアクセスできるようになります。ピクセル化された画面や読み取り専用の Web ページはありません。ビジネスの展開にかかわらず、すべてがユーザーにとって意図したとおりに機能するはずです。

Menlo Securityはエンタープライズブラウザを保護します。Menlo Securityはブラウザを管理し、ユーザーを保護し、アプリケーションアクセスと企業データを保護し、どのブラウザからでも完全なエンタープライズブラウザソリューションを提供します。Menlo Securityは、ブラウザを保護しながらユーザーの選択を維持し、使い慣れた使いやすいエクスペリエンスを提供します。ワンクリックでブラウザーのセキュリティポリシーを展開し、SaaS とプライベートアプリケーションへのアクセスを保護し、企業データを最後まで保護できます。中核となるのがMenlo Secure Cloud Browserで、柔軟でオーケストレーションされたクラウドネイティブプラットフォーム内で動作し、コンテンツを取得して、分解して再構築した安全なコンテンツをローカルブラウザに配信します。クラウド・コンテンツ・インスペクションは、脅威をエンドポイントから遠ざけ、インターネット経由のフィッシングや回避型マルウェアから保護します。AI を活用したクラウドコンテンツ検査は、安全なクラウドドキュメントおよびアーカイブビューア、ブラウザーの隔離、その他の保護機能と連携して機能します。Secure Cloud Browserはグローバルに拡張でき、企業内および企業全体のすべてのユーザー、すべてのタブ、すべてのWebセッションにリスクのないローカルブラウジング体験を提供できます。

私たちは、企業がもはやサイロで事業を営んでいない、つながった世界に住んでいます。今日のビジネスを運営するには、テクノロジーパートナー、サプライヤー、物流会社、フリーランサーなどの外部組織との緊密な連携が必要です。残念ながら、これらの協力者にビジネスシステムやデータへのアクセスを許可すると、脅威の対象範囲が制御できないエンティティにまで拡大し、脅威アクターが重要なシステムにアクセスする手段が増えます。

管理対象外のデバイスにゼロトラストを拡張すると、これらのエンティティはシステムへの接続前と接続中に身元を確認するようになり、脅威アクターがこれらのセキュリティギャップを経由してネットワークにアクセスするのを防ぐことができます。

保険会社が顧客と協力して請求を提出することを考えてみてください。請求が正確かつタイムリーに処理されるためには、内部ユーザーだけでなく、顧客、請求者、査定人、監査人、その他多数の利害関係者が情報を提供するか、情報にアクセスする必要があります。

電子メール、FTP、または電話でこれを手動で行うのは労働集約的であり、人為的ミスの可能性を招き、率直に言って、多くの時間がかかります。過去数年にわたるデジタルトランスフォーメーションにより、これらの利害関係者がWebベースのポータルを通じて内部システムにアクセスできるようになり、プロセスが合理化されました。しかし、こうしたつながりはそれぞれ、すでにパートナーのシステムに侵入した進取の気性に富んだ悪意のある攻撃者が、保険会社のネットワーク全体に広がる機会となっています。

ゼロトラストは、保険代理店に所属しているかどうかにかかわらず、すべての事業体がネットワーク上のあらゆるシステムにアクセスするための信頼性を継続的に証明することを保証します。ゼロトラストを管理対象外のデバイスにも拡張することで、セキュリティリスクや IT オーバーヘッドを増やすことなく、この新しい共同作業方法が実現します。

従来のセキュリティツールは、強化されたファイアウォールの外側にあるいくつかのエンティティが中央制御点を介してネットワークに接続するハブアンドスポークモデル向けに設計されていました。すべてのトラフィックはデータセンターに逆流し、そこで監視やポリシーの適用が可能でした。組織はファーストタッチでエンティティを認証するだけで、東西トラフィックの監視や保護について心配する必要がなくなりました。

しかし、すでに確立しているように、私たちはもうその世界には住んでいません。社内のユーザー、アプリケーション、デバイス、データが分散しているだけでなく、世界中に散らばっている外部エンティティもアクセスを必要としています。アクセスを継続的に認証したりきめ細かく制限したりできないことは、脅威アクターが大きな成功を収めている大きなセキュリティギャップです。

中央制御ポイントから管理されるクライアントレスアプローチにより、管理対象外のデバイスにも無停止でゼロトラストを拡張できます。パートナーにソフトウェアクライアントのインストールを依頼したり、自社のデバイスの制御を放棄したりする必要はありません。それでも、アクセスを求めているエンティティが実際に誰で、何をしているのかを完全に把握できます。そこから、既存のゼロトラストポリシーに基づいてきめ細かなアクセスを提供できます。

はい。ただし、VPN やオンプレミスのファイアウォールなどの静的制御ポイントを介してトラフィックをルーティングした場合に限ります。 ゼロトラストネットワークアクセス (ZTNA) パブリックインターネットを使用してこのような可視性と制御を実現することで、エンゲージメント全体にわたる信頼性を評価するために、アイデンティティと行動を継続的に監視できます。また、クラウドはどこにでもあるため、遅延や帯域幅の制約を気にすることなく、ビジネスを行う場所を問わず、グローバル規模でゼロトラストを実装できます。

はい、それがクライアントレスのクラウドネイティブアプローチの魅力です。企業デバイス、従業員の個人用デバイス、サードパーティ企業など、あらゆる種類のデバイスをカバーするのに必要なセキュリティシステムは 1 つだけです。個別のシステムを設定する必要はありません。クラウドによるクライアントレスアプローチはそれらすべてをカバーし、単一の管理プレーンを通じてきめ細かなゼロトラストポリシーを作成、更新、適用できます。

Menlo Secure Cloud Browserは、元のアプリケーションにアクセスするのではなく、エンドポイントデバイス上のアプリケーションのレンダリング表示をユーザーのブラウザで直接作成します。ウェブトラフィックとインタラクションには本質的に信頼性がありません。その結果、パラメーターの改ざん、Web スクレイピング、API の悪用、その他多くの問題からアプリケーションを保護できます。エンドポイントが何らかの形で侵害されたとしても、脅威アクターは HTTP ヘッダー、コンテンツ、アプリケーションに直接アクセスすることはできません。その代わり、悪意のあるアクティビティはすべて、エンドポイントブラウザではなく Menlo Secure Cloud Browser で実行されます。さらに、リモートアクセスや BYOD ユーザーを容易にサポートできるよう、Menlo Secure Application Access ではブラウザベースのアプリケーションをゼロタッチでエージェントレスでデプロイしています。エージェント不要で導入が容易なため、組織は次のことに役立ちます。

ゼロトラストポリシーは、ゼロトラスト戦略を規定するルールを適用します。たとえば、ある組織では、認証情報の盗難からユーザーを保護するために、不審な Web サイトへの読み取り専用アクセスを強制したい場合があります。あるいは、給与計算システム上のデータは機密性が高いため、給与計算アプリケーションに関する制限を強化したい場合もあります。ゼロトラストポリシーでは、ユーザー、デバイス、およびユーザーがアクセスを要求している対象が考慮され、その信頼性は継続的に監視および評価されます。

従来のセキュリティポリシーでは、エンティティ (ユーザー、デバイス、またはアプリケーション) をネットワークのエッジで一度認証すると、ネットワーク内のあらゆるものにアクセスできるようになります。これは、企業ネットワークが移動性がほとんどないハブアンドスポークモデルでセットアップされている場合にうまく機能しました。ユーザーは、データセンターに出入りするトラフィックを制御できる堅牢なファイアウォールの背後にある本社からログインする傾向がありました。

しかし、今日のネットワークは高度に分散されており、モバイル化が進んでいます。ユーザー、デバイス、アプリ、データはプライベートクラウドとパブリッククラウドのインフラストラクチャーに分散しており、必要に応じてスピンアップ/スピンダウンされます。この分散型アーキテクチャは、境界をなくしたわけではなく、リモートオフィス、ホームオフィス、顧客サイト、外出先など、ユーザーがビジネスを行うあらゆる場所に拡大しています。境界はどこにでもあるため、侵害を阻止することは不可能です。

ゼロトラストポリシーは、境界とネットワーク内のエンティティを継続的に認証し、見落としがないことを保証します。このようにきめ細かく制御することで、信頼性の変化を特定して監視することができます。ゼロトラストポリシーでは、認証されたエンティティが信頼できるものであると想定するのではなく、すべてがデフォルトで悪意のあるものであると想定し、その信頼性を継続的に証明することを要求します。

これは、企業がどのように組織を保護するかを完全に再考することを企業に求める戦略です。ゼロトラストポリシーは、Secure Web Gateway (SWG)、ファイアウォール、クラウドアクセスセキュリティブローカー (CASB) など、ネットワークセキュリティスタック全体に浸透していなければなりません。誰かが本社の壁から出ているケーブルに接続していようと、コーヒーショップの公衆WiFiからログオンしていようと、ゼロトラストポリシーは、何にどのレベルでアクセスできるかを正確に規定します。

知らないものは保護できません。ゼロトラストポリシーは、まずアプリケーションをカタログ化して、ネットワーク内のどこにあるのか、どのユーザーがアクセスする必要があるのかを把握することから始まります。次に、アクセシビリティのレベルを定義して、フルアクセス権限を持つユーザー、読み取り専用にするユーザー、およびユーザーにアップロード権限またはダウンロード権限を与えるかどうかを決定できます。

所有しているものがわかれば、ゼロトラストポリシーにさまざまな制御レベルを組み込むことができます。リスクスコアを計算するようなものです。たとえば、既知のユーザーがネットワーク上のアプリケーションにアクセスしようとしているとします。多要素認証は、そのユーザーが本人であること、既知のデバイスにログインしていることを証明します。ただし、ユーザーはアルバニアなどの国に住んでいます。

この場所は、特定のユーザーにとっては奇妙な場所であるだけでなく、ハッカーの活動の温床としても知られています。ゼロトラストポリシーを設定して、認証されたユーザーにはアプリケーションへのアクセスを許可し、ユーザーは読み取り専用に制限できます。このようにきめ細かく制御することで、ユーザーがアルバニアにいる正当な理由がある場合に備えて、ユーザーの生産性を損なうことなく、潜在的に悪意のあるアクティビティからアプリケーションを保護できます。ゼロトラストポリシーでは、あらかじめ設定されたルールに基づいてさまざまなレベルのセキュリティを設定し、それをグローバルに適用できます。

ゼロトラストポリシーは、ユーザーからアプリへのアクセシビリティだけにとどまらないことも必要です。アプリケーションからユーザーへ、あるいはアプリケーション間のデータフローを指示することで、その逆も行う必要があります。これにより、ゼロトラストポリシーをアプリケーション、ユーザー、デバイス、データに適用できるようになり、企業全体に完全に適用できるようになります。さらに、完全に安全であるためには、管理対象外のデバイスを使用する顧客やパートナーなどの第三者にポリシーを拡張することもできるはずです。それがアプリケーション、人、IoT デバイスのいずれであっても、関係ありません。すべてのエンティティは、すべてのインタラクションを通じてその信頼性を継続的に証明する必要があります。

アクセスは、ネットワーク全体ではなく、ユーザーの職務に必要な特定のアプリケーションにのみ許可されます。ゼロトラストの原則は Menlo Secure Application Access の基盤に組み込まれているため、分散の激しい従業員や第三者に対しても、きめ細かなアクセスポリシーと条件付きアクセスポリシーの両方に適用できます。組織は、ユーザー、グループ、ソース IP、地域ごとにアクセスを定義できます。

デプロイメントに関しては、Menloはブラウザベースのアプリケーションのゼロタッチおよびエージェントレスデプロイメントと、非ブラウザベースのアプリケーションのエージェントをサポートしています。ブラウザベースのアプリケーションでは、DNS レコードや証明書をインポートする必要も、エージェントも必要ありません。Menloでは、ゼロトラストポリシーの作成と管理を一元的に行えるため、一度設定すれば、アプリケーション、ユーザー、デバイス、データ全体にグローバルに適用できます。

Menloセキュリティは、Menloセキュアクラウドブラウザを搭載しています。すべてがクラウド内のこの抽象化されたレイヤーを通過するため、管理者はネイティブユーザーエクスペリエンスに影響を及ぼすことなく、セキュリティを他に類を見ない可視性と制御が可能になります。

Learn more about Zero Trust Access

ゼロトラストアイデンティティは、信頼性に基づいてネットワーク全体にきめ細かい方法でアクセスを許可する方法です。ゼロトラストは、最初はデフォルトでアクセスなしの状態から始まり、ユーザー、アプリケーション、データ、デバイスなど、特定のエンティティにさまざまなレベルのアクセスをインテリジェントに提供します。そして、このアクセスは事前に設定されたルールに基づいて提供されます。しかし、これをうまく機能させるためには、組織は誰がアクセスを求めているのか、そしてアクセスできたら何をするつもりなのかを間違いなく正確に特定する必要があります。

ゼロトラストIDは、ユーザー名、パスワード、多要素認証(MFA)だけではありません。ユーザー、アプリケーション、またはデバイスが本人であること、または本人が言うとおりの人物であることを確認するには、別のレベルのセキュリティチェックが必要です。これには、デバイス情報、物理的な位置、そして最終的には行動など、その他の手がかりも含まれます。

従来のIDツールは、強化されたファイアウォールの外にあるいくつかのエンティティがVPN経由でネットワークに接続するハブアンドスポークモデル向けに設計されていました。すべてのトラフィックはデータセンターに逆流し、そこで監視やポリシーの適用が可能でした。組織はファーストタッチでエンティティを認証するだけで、東西トラフィックの監視や保護について心配する必要がなくなりました。このアーキテクチャでは、ユーザー名、パスワード、MFA による認証がうまく機能しました。

しかし、私たちはもうその世界には住んでいません。今日の高度に分散された企業では、ユーザー、アプリケーション、デバイス、データがプライベートデータセンター、パブリッククラウドインフラストラクチャ、SaaS(Software as a Service)プラットフォームに分散しており、ネットワークは分散しすぎ、複雑すぎ、サードパーティのエンティティとの相互接続が多すぎます。ユーザーは最初にアクセスできたとしても、ネットワークの他の部分には自由にアクセスできる場合があります。継続的に認証したり、きめ細かなレベルでアクセスを制限したりできないことは、脅威アクターが大きな成功を収めている大きなセキュリティギャップです。

重要なのは、事業体のアイデンティティをどの程度確信しているかを評価し、その評価を利用してアクセシビリティを提供または制限することです。たとえば、既知のユーザーが正しい認証情報を使用してアプリケーションにログインし、MFA に合格する可能性があります。しかし、そのユーザーがアルバニアなどの国に住んでいると判明した場合はどうなるでしょう。この場所は、特定のユーザーにとっては奇妙な場所であるだけでなく、ハッカーの活動の温床としても知られています。さらに、マーケティング担当役員であるユーザーが給与計算アプリにアクセスしようとしています。これもまた異常な動作です。

アクセスを提供するか、提供しないか?ゼロトラストアイデンティティでは、認証されたユーザーにはアプリケーションへのアクセスを許可するが、ユーザーは読み取り専用に制限するポリシーを適用できます。このようなきめ細かな制御により、ユーザーがアルバニアの給与計算にアクセスする正当な理由がある場合に備えて、ユーザーの生産性を損なうことなく、潜在的に悪意のあるアクティビティからアプリケーションを保護できます。ゼロトラストアイデンティティにより、信頼性のレベルを評価し、きめ細かなアクセシビリティを提供し、これらのポリシーをグローバルに適用することができます。

知らないものは保護できません。ゼロトラスト ID 戦略は、まずアプリケーションをカタログ化して、ネットワーク内のどこにあるのか、どのユーザーがアクセスする必要があるのかを把握することから始まります。次に、アクセシビリティのレベルを定義して、フルアクセス権限を持つユーザー、読み取り専用にするユーザー、およびユーザーにアップロード権限またはダウンロード権限を与えるかどうかを決定できます。

持っているものがわかれば、ゼロトラスト戦略にさまざまなレベルの制御を組み込むことができます。リスクスコアを計算するようなものです。上の例では、ユーザーは正しいユーザー名とパスワードを入力し、MFA に合格しましたが、危険な場所から異常な動作をしていました。結果は読み取り専用で、データのダウンロードやデータ漏洩はできません。ゼロトラストポリシーでは、ID と事前に設定されたルールに基づいてさまざまなレベルのセキュリティを設定し、グローバルに適用できます。

ネットワークをカタログ化し、信頼性とそれに対応するアクセシビリティレベルを決定するためのアイデンティティポリシーを設定したら、今度はアプリケーションを悪意のある脅威にさらすことなく、実際にユーザーをつなげましょう。これは VPN などのクライアントを使用して行うことも、理想的にはクライアントレスアーキテクチャで行うこともできます。デバイスにソフトウェアをインストールする必要がないため、IT のオーバーヘッドが軽減され、ゼロトラスト ID をパートナー、サプライヤー、請負業者、従業員の個人デバイスなどの管理対象外のデバイスにも適用できます。

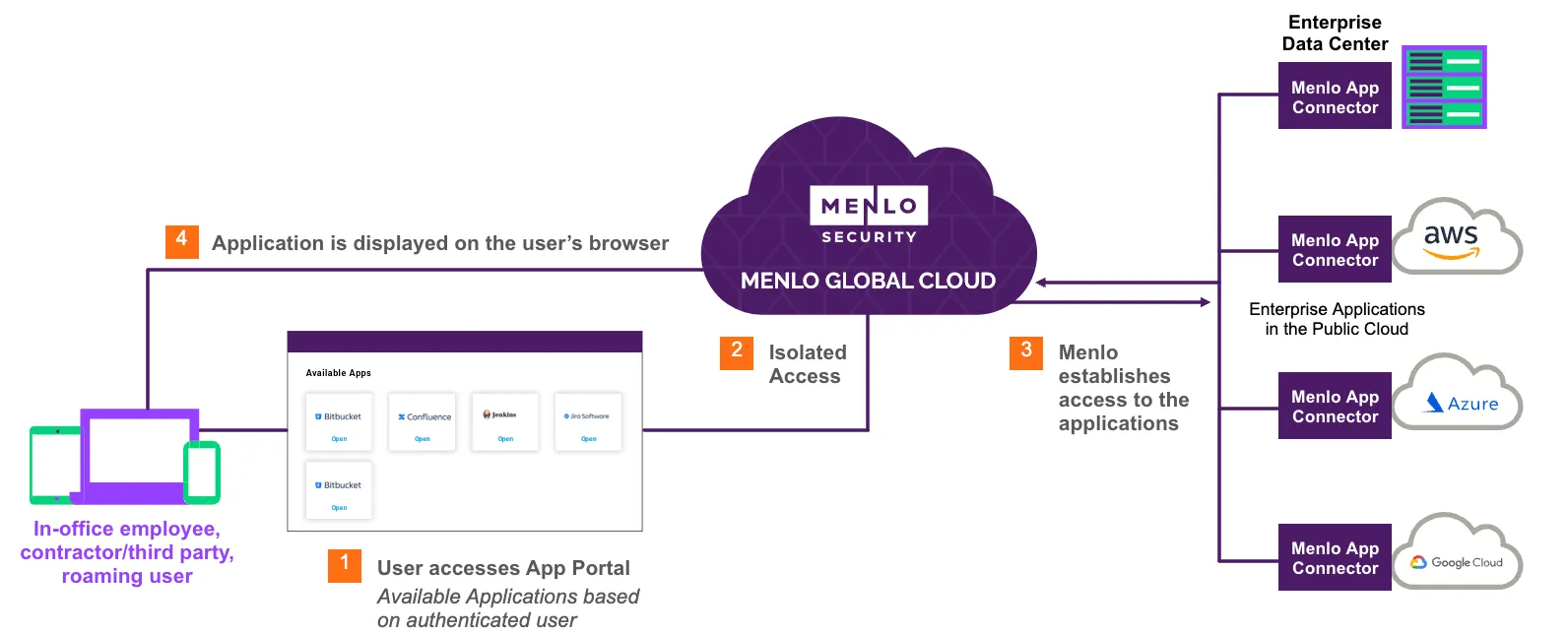

アプリケーション側では、信頼できるユーザーにアクセス権を付与するコネクタをデプロイする必要があります。これらのコネクタは、データセンターでもパブリッククラウドでも、アプリケーションが置かれている場所ならどこにでも存在し、認証されたユーザーにアクセスを許可するゲートウェイの役割を果たします。しかし、今日の分散型企業では、パブリックインターネットを介してユーザーとアプリケーションに直接アクセスする必要があり、アプリケーションを公開することが求められています。この重大なセキュリティギャップを埋めるには、すべてのトラフィックが流れる中央制御ポイントが必要です。これにより、認証されたユーザーだけがアクセスできるインターネット上のプライベートトンネルを実現できます。

アクセスは、ネットワーク全体ではなく、ユーザーの職務に必要な特定のアプリケーションにのみ許可されます。ゼロトラストの原則は Menlo Secure Application Access の基盤に組み込まれているため、分散の激しい従業員や第三者に対しても、きめ細かなアクセスポリシーと条件付きアクセスポリシーの両方に適用できます。組織は、ユーザー、グループ、ソース IP、地域ごとにアクセスを定義できます。ブラウザベースではないポリシーの場合、組織はユーザーがアプリケーションにアクセスする前にエンドポイントのポスチャチェックを有効にできます。

現代の企業は、分散したエンティティ(ユーザー、デバイス、リモートオフィス、SaaSプラットフォーム)がアプリケーションに安全に接続できるようにする必要があります。この市場では、導入の大部分でセキュリティサービスエッジ (SSE) エージェントベースのアーキテクチャへの統合が進んでいる一方で、 ガートナーまた、管理対象外のデバイスやサードパーティによるアクセスの場合、エージェントレスベースの導入に対する需要も高まっています。

ZTNAアプローチを成功させるには、管理対象デバイスの幅広いセキュリティ要件を満たし、攻撃対象領域を最大限に削減し、組織によるゼロトラスト原則の採用をサポートする非常に動的で適応性の高いアクセス制御ポリシーを統一するための道筋を提供する必要があります。

VPN 接続とは異なり、ZTNA は ゼロトラストモデル 特定の個人または役割がその職務を遂行するために必要な、承認されたアプリケーションにのみアクセスが許可されます。そのアプリケーションが保存されている場所がどこにあってもかまいません。この方法では、ネットワークに接続してもネットワーク全体をスキャンしたり検索したりすることはできず、分散アプリケーションには 1 つのコネクタからアクセスできます。Gartner によると、既存の VPN の置き換えを検討している組織は、ZTNA の代替手段を活用することで、企業のリスクを大幅に軽減できるというメリットがあります。これらの ZTNA の利点の多くには以下が含まれます。

ZTNAソリューションは、ユーザーとアプリケーションがどこにあっても、エンドユーザーを認可されたアプリケーションにのみ接続するために使用されます。によると ガートナー、ZTNAは、主にVPNに代わるものから、リモートユーザーやブランチユーザー向けの標準化されたゼロトラストアーキテクチャの主要コンポーネントへと進化しました。

ZTNAソリューションが効果的であるためには、アプリケーションへのアクセスを許可する前に、ユーザーの身元を検証し、使用されているデバイスのセキュリティ体制を評価して、定義されたポリシーに準拠していることを確認する必要があります。承認されると、ユーザーのデバイスとアプリケーション間の安全な接続が確立されます。

このアプローチにより、ユーザーは特定のユーザーのIDに基づいてのみアプリケーションにアクセスでき、権限のない他のアプリケーションを表示したりアクセスしたりすることはできません。さらに、攻撃者がアクセスを得たとしても、組織全体に横方向に広がることができないような場合に備えて、ラテラルアタックの防止にも役立ちます。

ZTNAソリューションは、アプリケーションとリモートユーザー間の拡張性の高い直接接続を提供するのに理想的に思えるかもしれませんが、ほとんどのZTNAツールは、安全な接続を確立してから邪魔にならないように設計されているため、ユーザーは自由にアプリケーションを操作できます。このアプローチの課題は、セキュリティチームがユーザーのトラフィックを可視化できなくなり、ユーザーとアプリケーションの間で行われる可能性のあるデータ転送に気づかなくなることです。これにより、機密データの保存、アクセス、または悪意のあるコンテンツのアップロードなど、見逃しがちなインシデントにさらされることになります。

ユーザー認証情報の漏えい、使用済みデータの流出、その他の悪質な活動など、このような目立たない行動を監視できないことは、セキュリティチームにとって重大な脅威となります。そのため、組織にとって、アクセスと可視性を提供するだけでなく、安全な接続を確立した後にセキュリティを強化する ZTNA ソリューションを実装することが不可欠です。この先を見越したアプローチは、最終的に潜在的なセキュリティインシデントを防ぎ、真のゼロトラスト接続を実現します。

今日のマルチクラウド環境では、アプリケーションを複数のクラウドプラットフォームやオンプレミスインフラストラクチャに分散できます。現代の組織では、増え続けるハイブリッドワークフォースのニーズを満たすために、どこからでも、どのデバイスからでもデジタル資産にアクセスできる必要があります。 次世代 ZTNA ソリューション 既存のセキュリティ投資とシームレスに統合して、必要な保護と可視性を拡大する必要があります。セキュリティチームがすべての通信を双方向に可視化できるようにして、アプリケーションからの攻撃からユーザーを保護し、必要に応じてデータ損失防止 (DLP) ポリシーを実装できるようにする必要があります。

次世代のZTNAは、本質的に何も信頼されるべきではないという原則に基づいて、信頼を再定義します。主にアクセスの保護のみに焦点を当てた従来のソリューションとは異なり、Menlo SecurityのSecure Application Accessのような次世代ZTNAソリューションには、進化し続ける脅威や高度に洗練された脅威アクターによってもたらされる増大する脅威から今日のユーザー、データ、アプリケーションを保護するために必要な強化されたセキュリティ対策が組み込まれています。 安全なアプリケーションアクセス 当社のエラスティック・アイソレーション・コアを活用して、アプリケーション自体を操作するのではなく、ユーザーのブラウザで直接エンドポイント・デバイス上にアプリケーションのレンダリングイメージを作成することで、管理対象デバイスの広範なセキュリティ要件を満たします。これにより、動的なアクセス制御ポリシーを使用してブラウザベースのエンタープライズプライベートアプリケーションや SaaS アプリケーションにアクセスするための最も安全な方法が保証されます。これにより、シームレスなユーザーエクスペリエンスを維持しながら、企業によるゼロトラスト原則の採用をサポートするきめ細かなフィルターが可能になります。

組織は、定義された一連のアクセス制御ポリシーに基づいて、ユーザーがアプリケーション、データ、およびサービスに安全にアクセスできるようにする方法として、ゼロトラストネットワークアクセスを実装しています。ZTNA が仮想プライベートネットワーク (VPN) と異なるのは、特定のアプリケーションにのみアクセスを提供するのに対し、VPN はネットワーク全体、つまりすべてのアプリケーションへのアクセスを許可する点です。

セキュリティに対してゼロトラストアプローチを採用している組織は、サイバーセキュリティに対する従来の検出と修復のアプローチが破られていることを理解しています。ゼロトラストの考え方では、信頼できるソースからのものであるかどうかにかかわらず、すべてのコンテンツは信頼できないと想定しています。

ゼロトラストセキュリティ戦略は、デフォルトとしてアクセスなしから始まります。つまり、場所や状態に関係なく、ユーザー、デバイス、アプリケーションは何にもアクセスできないということです。これにより、脅威アクターがエンドポイントにアクセスしてネットワーク全体に拡散するのを防ぐことができます。

ゼロトラストセキュリティは、ユーザー、アプリケーション、またはデバイスが本人であること、または彼らが言うとおりの人物であることを確認するための別のレベルのセキュリティチェックを提供します。これには、デバイス情報、物理的な位置、そして最終的には行動など、その他の手がかりも含まれます。

現代のアプリケーションは、もはや単一のデータセンター内のモノリシックスタックではありません。現在、それらは複数のクラウド・インフラストラクチャーに分散された数千のマイクロサービスに分割されています。ゼロトラストセキュリティはこのエクスペリエンスを強化します。

ぜ

セキュリティに対してゼロトラストアプローチをとることは、信頼の理念をひっくり返すことを意味します。この場合、社内外を問わず、すべての人とデバイスが信頼を得なければなりません。