Menlo Security が Votiro を買収、AI主導のデータセキュリティの実現を容易に"

ブログを読む

ランサムウェアは、サイバー犯罪者にとって収益性が高まっているため、ますます蔓延しています。この成長は、匿名決済への暗号通貨の普及、攻撃対象領域の拡大、二重恐喝戦術を含む高度なランサムウェア手法の継続的な進化によって促進されています。

ランサムウェアは、対象となる被害者のデータ、ファイル、デバイス、またはシステムを暗号化してアクセス不能にするマルウェアの一種です。この種の攻撃は、侵害されたシステムへのアクセスを回復させる復号鍵と引き換えに身代金が支払われるまで、被害者のデータを事実上人質に取ります。連鎖分析によると、2023年の前半に、ランサムウェア攻撃者は2022年の同時期よりも1億7,600万ドル多く強要しました。これにより、2023年はランサムウェアにとって史上2番目に被害の多い年となる見込みです。 年半ばの更新。

ランサムウェア攻撃はビジネスプロセスを妨げ、組織やユーザーがミッションクリティカルなサービスの運用や提供に必要なデータを入手できない状態にします。二重恐喝ランサムウェアは、次のようなランサムウェアグループでますます人気が高まっています。 ランサムウェアをプレイ 北米、南米、欧州、オーストラリアのさまざまな企業や重要インフラ組織を標的として、二重恐喝の手口を用いています。二重恐喝ランサムウェアでは、被害者の機密データがまず盗まれてから暗号化されるため、サイバー犯罪者は身代金の支払いを2回に分けて要求できるようになります。クライアント、サプライヤー、さらにはパートナーのデータを大量に直接保持している企業は、二重恐喝の被害に遭いやすくなります。ハイブリッドワークとブラウザ利用の増加が新たな常識となる中、セキュリティチームは、企業で最も重要なビジネスツールをランサムウェア攻撃から保護するための適切な保護手段を確立し、ベストプラクティスを実施することの重要性を認識しています。

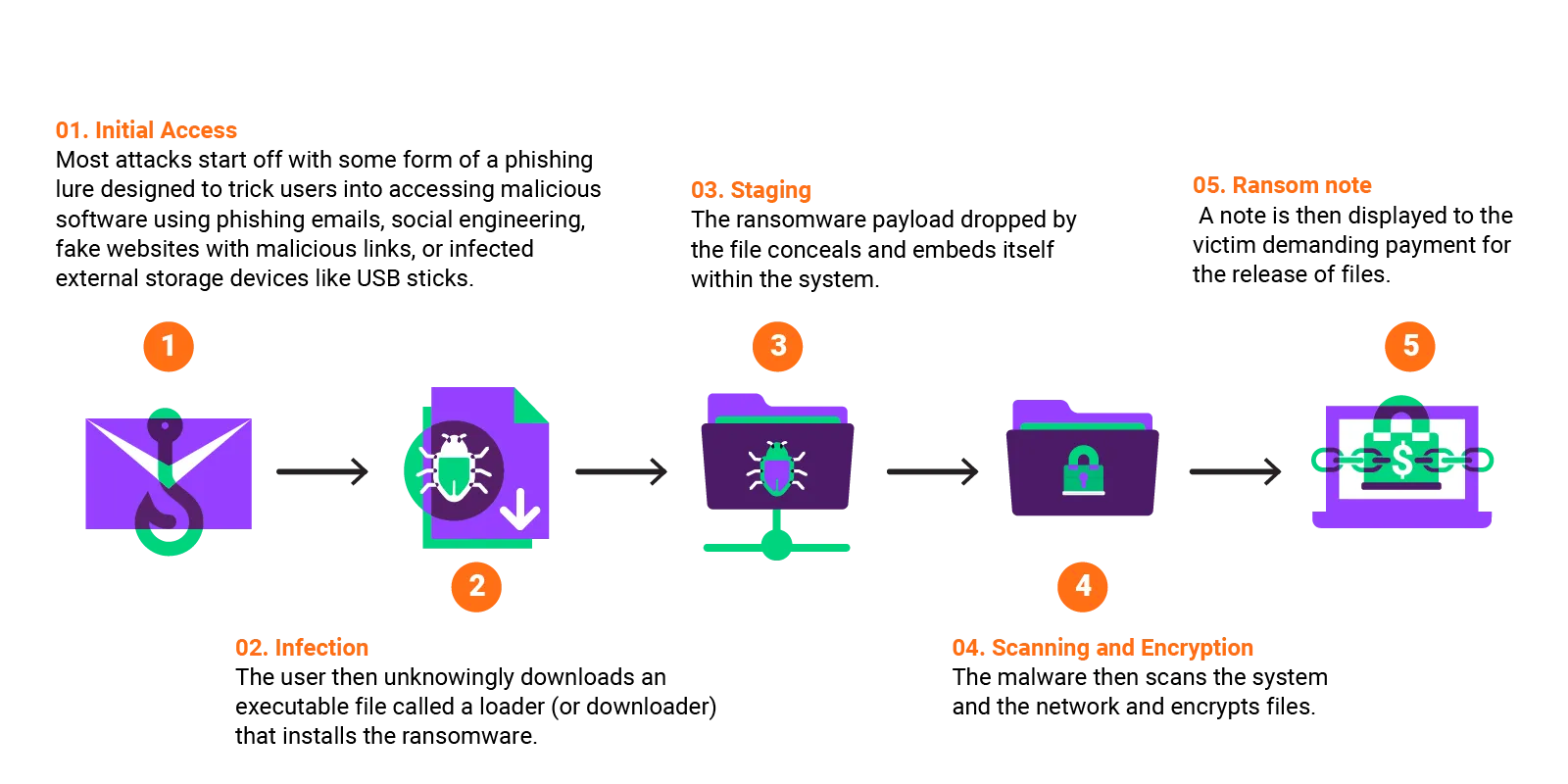

時が経つにつれ、ランサムウェアは身代金を要求するだけのものから、より広範囲で破壊的な攻撃へと進化してきました。その結果、二重恐喝の戦術が生まれ、被害者は盗まれたデータの公開を脅かすことで多額の支払いを迫られています。これらのランサムウェア攻撃による経済的および評判への影響は壊滅的なものになる可能性があります。ランサムウェア攻撃の各段階の解釈は異なりますが、ランサムウェア攻撃の簡略版を見ると、初回のアクセス、初期アクセス、感染、ステージング、スキャン/暗号化、身代金メモの5つの段階に分けることができます。

攻撃者が身代金を要求する前に、攻撃者はまず被害者のシステムに侵入し、マルウェアに感染させる必要があります。攻撃者はまず、目的の標的を偵察し、フィッシングの試み、資格情報の悪用、パッチが適用されていないソフトウェアなど、悪用できる脆弱性を探し、次に回避手法を使用してエンドポイントへの初期アクセスを取得します。

最初のアクセスが完了すると、攻撃者はさまざまなマルウェアやダウンロードツールをデプロイして、データを検索したり、認証情報を盗んだり、ネットワーク上の通信チャネルを監視したりして、できるだけ多くのマシンを危険にさらすようにします。

攻撃者はコマンドアンドコントロール(C2)サーバーをセットアップして、ターゲットシステムに暗号化キーを送信すると同時に、ランサムウェアのライフサイクルの他の段階を容易にするために追加のマルウェアをインストールします。

このステップでは、攻撃者が被害者のネットワークに関する情報をスキャンし、感染を他のマシンに横方向に拡散させて、より価値のあるデータを探してアクセス権限を高めます。この段階では、攻撃者はC2サーバーにデータを流出させ、将来的には二重恐喝の手口も作ります。その後、攻撃者は C2 サーバーから送信されたキーを使用してデータとシステムを暗号化します。

攻撃者は身代金の支払いを要求し、企業はファイルをすぐに回復することを期待して支払いをするか、身代金の支払いを拒否してシステムの再構築とデータ収集のプロセスを開始するかという難しい決断を迫られます。

ランサムウェア攻撃は、標的となる被害者を特定するためのより的を絞った監視方法と、初期アクセスを成功させるための回避技術の使用により、企業ネットワークへの侵入による成功率が高まっています。攻撃者がアクセスを得ると、悪意のある攻撃者はキーストロークを記録したり、ファイルやデータを流出させたりして、ネットワーク上を横方向に動き回り、データの抽出を開始する可能性があります。そして、すべての価値が抽出されると、システムはロックダウンされ、身代金を要求されるようになります。

ランサムウェア攻撃の種類や攻撃者の動機によって、ランサムウェアがもたらす影響は、軽微な不都合から緊急(CVSS)業務停止まで多岐にわたります。また、特定の業界は攻撃を受けにくいように見えるかもしれませんが、ランサムウェア攻撃の影響を受けない企業はありません。リモートワークの増加により、サイバー犯罪者の攻撃可能な領域; 攻撃対象も大幅に拡大し、被害者を特定しやすくなり、ブラウザのセキュリティ管理が不十分な企業を標的にしやすくなりました。ランサムウェア攻撃が成功すると、機密情報の( データ) 流出、個人情報の窃取、データ侵害、個人や企業への大規模な経済的( データ) 流出につながる可能性があります。

リモートワークの増加により、サイバー犯罪者の攻撃対象領域も大幅に拡大し、被害者を特定しやすくなり、ブラウザーのセキュリティ管理が不十分な企業を標的にしやすくなりました。ランサムウェア攻撃が成功すると、個人や企業にとって機密情報の損失、個人情報の盗難、データ漏えい、大規模な経済的損失につながる可能性があります。ランサムウェア攻撃は、これらの攻撃の深刻さとデータ漏えいに対する公開要件により、評判を著しく損ない、サプライチェーンパートナー間の信頼を失い、さらには多くの企業にとって規制上の問題を引き起こす可能性があります。今日のランサムウェア攻撃者は、複雑な配信システムを使用することでより攻撃的になり、次のような一般的なランサムウェア手法を使用して重要なビジネス機能を標的にする攻撃に対する目利きも高まっています。

攻撃者は、身代金が支払われるまで、ユーザーをすべてのデータまたはシステムからロックアウトします。

攻撃者はデータを盗もうとし、そのデータをインターネットで公開したり、利益を上げる方法としてダークウェブで販売したりすると脅迫します。これにより、被害者はよりお金を払うようになります。

マルウェアを装うが、身代金が支払われても実際には被害者のシステムからデータを消去する。

攻撃者がデータを暗号化して盗み出し、被害者に身代金を2回支払うよう強要する可能性があります。

ランサムウェア攻撃が成功すると、金銭的な損失に加えて、企業の評判が損なわれ、従業員の士気が低下し、顧客の信頼と忠誠心が失われる可能性があります。攻撃が成功すると、組織が将来の攻撃の標的になることさえあります。実際、IBMによると、ランサムウェア攻撃による総コストは、身代金の額そのものをはるかに上回る可能性があるという。 データ漏えいのコストに関するレポート 2023ランサムウェア攻撃に付随する平均金額は513万ドルで、前年に比べて 13% 増加しました。これには身代金の支払い費用も含まれていません。サイバー保険はランサムウェア攻撃による金銭的負担を軽減できますが、ある程度までしかなく、多くの場合、目に見えない費用をカバーできません。

初期アクセスブローカー (IAB) と サービスとしてのランサムウェア (RaaS) キットは高度なフィッシング攻撃を仕掛けるプロセスを簡素化しました。IAB は、コンピューターシステムやネットワークに侵入し、その不正アクセスを他の悪意のある攻撃者に売ることを専門とする脅威アクターです。IAB はセキュリティの脆弱性を特定して悪用し、ランサムウェアグループやその他の悪者にサービスを提供することに長けています。

また、RaaSキットは広く利用できるようになったため、初歩的な脅威アクターやIABが、対象となる被害者から機密情報を盗む目的で、説得力のある詐欺的なWebサイトや電子メールを作成するハードルが大幅に下がりました。これらのツールキットにはあらかじめパッケージ化されたリソースが含まれており、攻撃者が悪意のあるキャンペーンを作成して効果的に実行するために必要なツール (あらかじめ用意されたテンプレートやスクリプトなど) を提供します。RaaS キットの価格は、1 か月あたり 40 ドルから数千ドルと幅があり、その金額は、 2021年の平均身代金要求額は600万ドルでした。脅威アクターが金持ちになるためには、すべての攻撃が成功する必要はありません。

ブラウザセキュリティホワイトペーパー

ランサムウェアを効果的に阻止する唯一の方法は、攻撃者が被害者のシステムまたはネットワークに最初にアクセスする前に、マルウェアの侵入を完全に防ぐことです。企業の防御システムがこうした回避型の脅威を早い段階で検出すれば、これらの攻撃がエンドポイントに到達するのを防ぐことができます。

ウェブ、電子メール、およびエンドポイントのセキュリティは、最初のアクセス試行からある程度の保護を提供しますが、ブラウザは依然として回避型のランサムウェア攻撃に非常にさらされています。既存のエンタープライズセキュリティソリューションは、既知の脅威シグネチャやネットワークテレメトリを学習した AI に大きく依存していますが、現代のランサムウェア攻撃や最新の回避型脅威の使用を防ぐにはまだ不十分です。こうなるとブラウザは保護されないままになり、現代の攻撃の最大の侵入口となっています。私たちは変化を起こさなければなりません。

Browser securityブラウザセキュリティは、すべてのブラウザセッションを包括的に可視化し、動的なポリシー制御を実現することで、今日の高度なランサムウェア攻撃に対する最も効果的なランサムウェア保護戦略を提供します。Browser Securityは、ITチームとセキュリティチームがブラウザ内で実行可能な脅威インテリジェンスを利用できるようにし、ブラウザを標的としたフィッシング、マルウェア、ランサムウェア攻撃に対してゼロアワー攻撃に対する動的なポリシー適用を可能にします。このインテリジェンスにより、ITチームとセキュリティチームは、他のセキュリティソリューションでは見えないことが多いブラウザベースの脅威について、状況に応じた実用的な洞察を得ることができます。

ランサムウェアのリスクを軽減するのに役立つ一般的な衛生習慣には、他にも次のようなものがあります。

Menlo Security Secure Cloud Browserはランサムウェアを排除し、ブラウザの攻撃対象領域を減らします。これにより、企業のセキュリティチームは既存のブラウザを適切に管理し、ユーザーを保護し、アプリケーションへのアクセスを保護できます。Secure Cloud Browserは、回避型マルウェア、ゼロデイWebエクスプロイト、ランサムウェア攻撃を特定して動的に阻止できる唯一のソリューションです。このソリューションはどのデバイスやブラウザでも動作し、すべてのブラウザセッションをエンドツーエンドで可視化し、リアルタイムで動的なポリシー制御を行うことで、ユーザーシステムや企業ネットワークへの侵入を回避するマルウェアやゼロアワーフィッシング攻撃を阻止します。browsing visibility and delivering real-time dynamic policy control to stop evasive malware and zero-hour phishing attacks from infecting user systems and enterprise networks.

回避型ランサムウェアの詳細と、企業がブラウザセキュリティを利用してブラウザの攻撃対象領域を排除する方法については、以下をご覧ください。 回避型ランサムウェアソリューションページ。