Menlo Security übernimmt Votiro, um Unternehmen eine einfache, KI-gesteuerte Datensicherheit zu bieten

Blog lesen

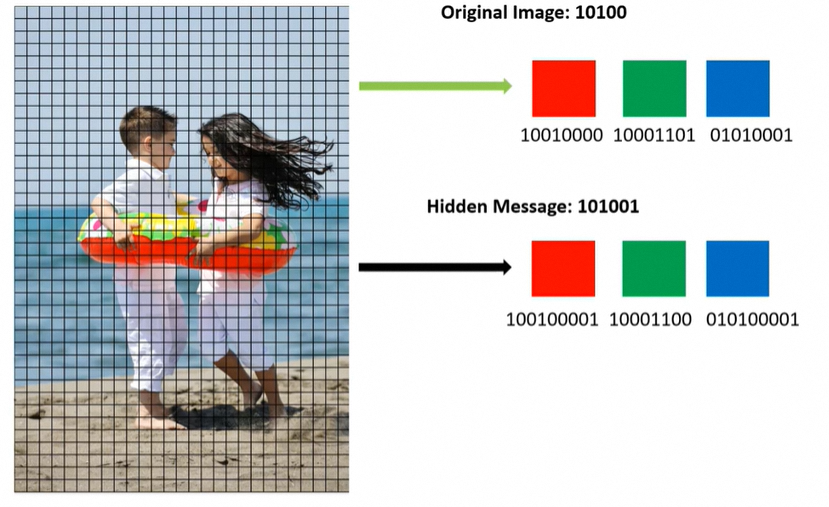

Ein Cyberangriff unter Verwendung von Bildsteganografie-Techniken bezieht sich auf die Praxis von Cyberkriminellen, bösartigen Code in einer harmlos aussehenden Bilddatei zu verstecken. Ein Standard-JPEG-Foto enthält beispielsweise mehrere Megabyte an Pixeldaten, sodass ein Angreifer mehrere Pixel verändern kann, um bösartigen Code einzubetten. Die Veränderungen sind so subtil, dass das menschliche Auge sie nicht erkennen kann, und es wäre sehr zeitaufwändig für Maschinen, jedes Bild nach versteckten Daten zu durchsuchen, insbesondere wenn die Bedrohung unbekannt ist, sodass die Maschinen nicht wissen, wonach sie suchen sollen. Wie bei jeder Malware kann auch bei der Bildsteganografie die Nutzlast im Code selbst versteckt werden, oder der Code kann zusätzlichen Code oder ausführbare Dateien aufrufen, die mit Angriffen in Verbindung stehen.

Erschwerend kommt hinzu, dass Bildsteganografie-Angriffe, insbesondere im Zeitalter der generativen KI, extrem einfach zu implementieren sind. Tatsächlich sind DIY-Toolkits online weit verbreitet, ebenso wie Hunderte von kostenlosen Apps auf dem Markt. Jeder mit bösartiger Absicht hat das Potenzial, Bildsteganografie zu missbrauchen und einem Ziel großen Schaden zuzufügen. Lasst uns untersuchen, wie einfach es ist, Text in einem Bild mithilfe von Steganografie zu verstecken.

Ein Angreifer durchläuft bei der Erstellung einer Bildsteganographie-Technik einen mehrstufigen Prozess. Sie müssen sich ein bestimmtes Unternehmen ins Visier nehmen, ein konkretes Ziel innerhalb dieses Unternehmens auswählen, die Zugangswege zu diesem Ziel recherchieren und genau festlegen, wie der Hack erfolgen soll. Auch die Nutzlast muss bestimmt werden: Was soll mit der Steganografie-Technik erreicht werden? Wollen sie die Steuerung über die Maschine des Ziels übernehmen oder heimlich Informationen extrahieren?

Nehmen wir als Beispiel für Steganografie ein normales, harmlos aussehendes Bild und verändern eine Anzahl seiner Pixel, um versteckte Nachrichten oder Dateien in das Bild einzubetten.

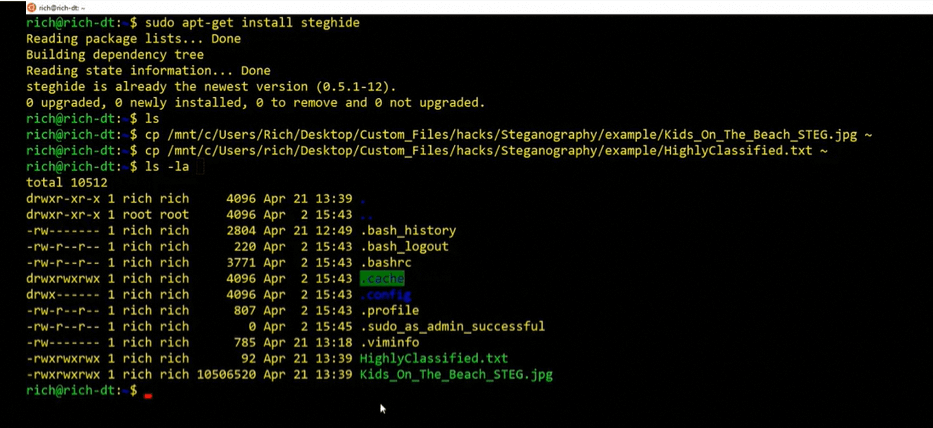

Installieren Sie dazu ein Tool namens Steghide auf dem Rechner. Führen Sie dann Befehle aus, um eine Bilddatei(Kids_On_The_Beach_STEG.jpg) in das Stammverzeichnis des Verzeichnisses zu kopieren, sowie die Textdatei, die in dieses Bild eingebettet werden soll(HighlyClassified.txt). Bestätigen Sie abschließend, dass sich die beiden Dateien im selben Ordner befinden.

Nutzen Sie dann Steghide, um die Textdatei mithilfe von Steganografie im Bild zu verstecken.

Nehmen Sie die geänderte Datei, die nun erstellt wurde, und benennen Sie sie um(Kinder_am_Strand_STEG_EMBEDDED.jpg). Vergewissern Sie sich, dass die beiden Dateien völlig unterschiedlich sind, indem Sie für jede Datei den Befehl Get Hash value mit Powershell ausführen und zwei völlig unterschiedliche Hashwerte anzeigen.

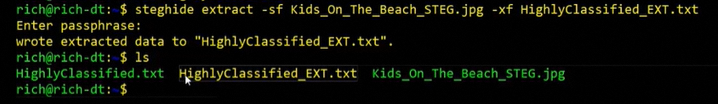

Führe mit Steghide einen Befehl aus, um die eingebetteten Daten in eine separate Datei (HighlyClassified_EXT.txt) zu extrahieren.

Sobald die Datei extrahiert ist, können Hacker die Nutzlast ausführen und dem Ziel Schaden zufügen. Indem die Nutzlast in einer Bilddatei versteckt wird, können Bildstegano-Techniken Standard-Anti-Malware- und APT-Tools leicht umgehen, die nicht dafür ausgelegt sind, diese Art von Malware zu erkennen. Zum Glück gibt es auf dem Markt fortschrittliche Cybersicherheitslösungen, die Bildsteganografie-Angriffe verhindern.

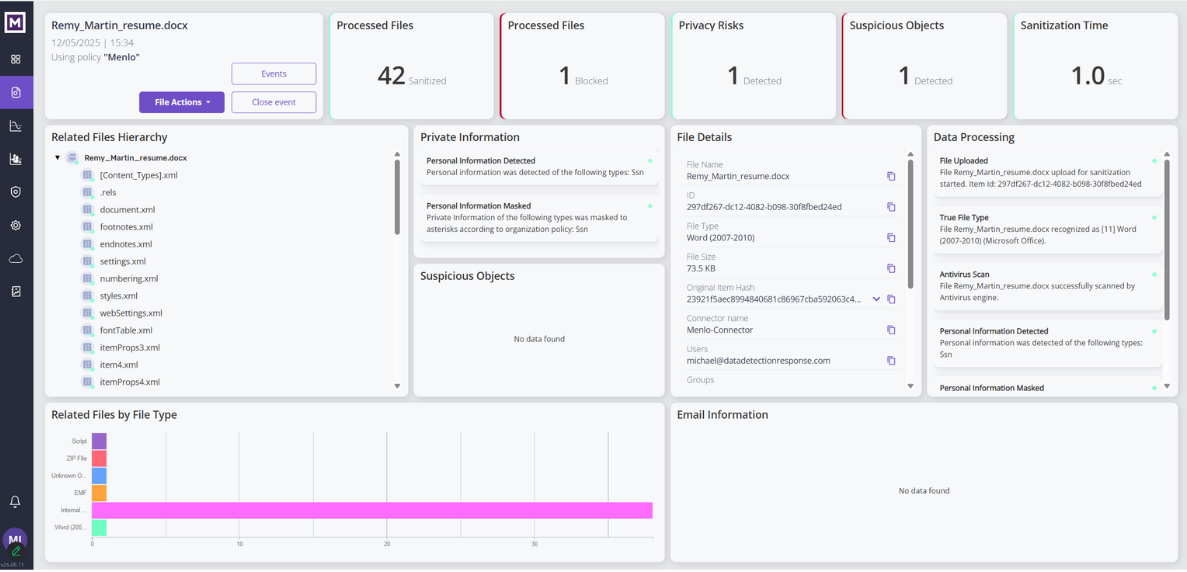

Menlo Dateisicherheit, das AV, Hash-Check und fortschrittliches CDR umfasst, kann Herausforderungen bei Bildsteganographie überwinden, da es alle externen Bedrohungen für bösartige Inhalte neutralisiert – einschließlich nicht offengelegter und Zero-Day-Exploits. Die CDR-Technologie stellt die empfangene Bilddatei (Kids_On_The_Beach_STEG_EMBEDDED.jpg) mit nur den vom Hersteller genehmigten Komponenten der Datei wieder her. Das bedeutet, dass jede Malware, bösartige Makros oder Bedrohungen, die in der Datei eingebettet oder verschlüsselt sind, zurückgelassen werden und die Datei bei der Zustellung an ihren Bestimmungsort mit voller Funktionalität und Sicherheit ankommt.

Nachfolgend finden Sie ein Beispiel für eine Datei, die den Menlo CDR-Prozess durchlaufen hat.

Bereinigte Dateien werden rekonstruiert, wobei die Integrität und Funktionalität der Originaldatei erhalten bleibt. Bei Bilddateien sehen beide Bilder exakt gleich aus; der einzige Unterschied besteht darin, dass der bösartige Bildsteganografie-Code entfernt wurde. Zur Überprüfung führen Sie den Steghide-Prozess zum Extrahieren des Inhalts aus.

Im vorherigen Beispiel konnte Steghide den bösartigen Bildsteganografie-Angriffstext nicht extrahieren, da dieser Inhalt nicht mehr existiert – dank der fortschrittlichen CDR-Technologie von Menlo, die in der Lage ist, die in Bildsteganografiedateien versteckten bösartigen Daten zu neutralisieren.

Mit Hilfe von Menlo Security können Sie Ihr Unternehmen vor Steganografie-Malware und anderen Cyberangriffen schützen. Unsere Positive Selection®-Technologie bietet einen unglaublich umfassenden Schutz für Ihre Dateien, E-Mails, Bilder, Browser und Webanwendungen. Wir laden Sie ein, eine kostenlose Demo zu vereinbaren, um Mehr erfahren.

Menlo Security