Menlo Security, 기업에 간편한 AI 기반 데이터 보안을 제공하기 위해 Votiro 인수

블로그를 읽으십시오

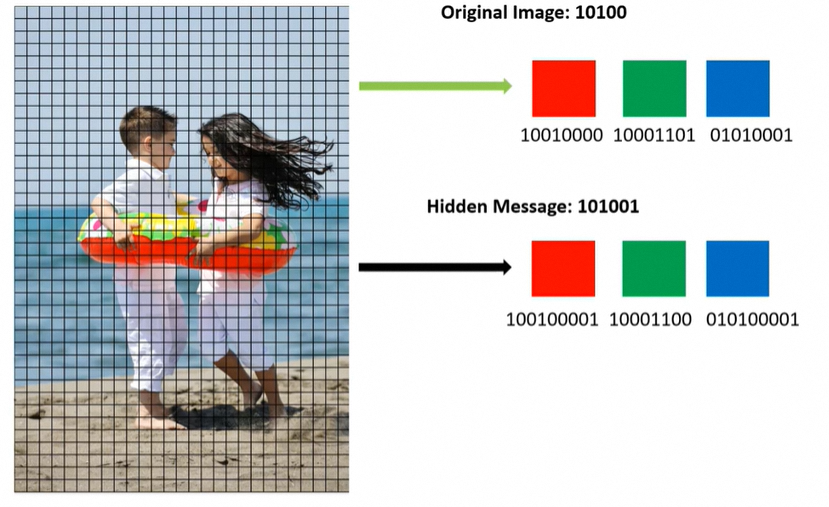

사이버 공격에서 이미지 스테가노그래피 기술을 사용한다는 것은 사이버 범죄자들이 무해해 보이는 이미지 파일 내에 악성 코드를 숨기는 것을 의미합니다. 예를 들어, 일반적인 JPEG 사진에는 수 메가바이트 픽셀의 데이터가 포함되어 있어 공격자가 여러 픽셀을 변경하여 악성 코드를 삽입할 수 있습니다. 변경 사항이 너무 미묘하여 인간의 시력으로는 탐지할 수 없으며, 기계가 숨겨진 데이터를 찾기 위해 모든 이미지를 스캔하는 것은 시간이 매우 많이 걸립니다. 특히 알려지지 않은 위협인 경우 기계는 무엇을 찾아야 할지도 모릅니다. 모든 멀웨어와 마찬가지로 이미지 스테가노그래피는 코드 자체 내에 페이로드를 숨기는 데 사용될 수 있으며, 코드는 공격과 관련된 추가 코드나 실행 파일을 호출할 수 있습니다.

설상가상으로, 특히 생성형 AI 시대에 이미지 스테가노그래피 공격은 매우 쉽게 구현할 수 있습니다. 실제로 DIY 툴킷은 온라인에서 널리 구할 수 있으며, 시장에 있는 수백 개의 무료 앱이 있을 정도입니다. 악의를 가진 사람은 누구나 이미지 스테가노그래피를 악용하여 대상에 큰 피해를 입힐 가능성이 있습니다. 스테가노그래피를 사용하여 이미지에 텍스트를 숨기는 것이 얼마나 간단한지 살펴보겠습니다.

공격자는 이미지 스테가노그래피 기술을 만들 때 여러 단계의 과정을 거칩니다. 특정 기업을 목표로 설정하고 해당 기업의 특정 대상을 선택하고 해당 대상이 사용할 수 있는 액세스 권한을 조사하며, 해킹을 정확히 어떻게 수행해야 하는지 결정해야 합니다. 또한 페이로드를 결정해야 합니다. 즉, 스테가노그래피 기술을 통해 무엇을 달성하고자 하는지 파악해야 합니다. 대상의 컴퓨터를 제어할 것인지, 조용히 정보를 추출할 것인지 결정해야 합니다.

스테가노그래피의 예시를 위해, 일반적이고 무해해 보이는 이미지에서 픽셀의 일부를 변경하여 이미지 내부에 숨겨진 메시지나 파일을 삽입합니다.

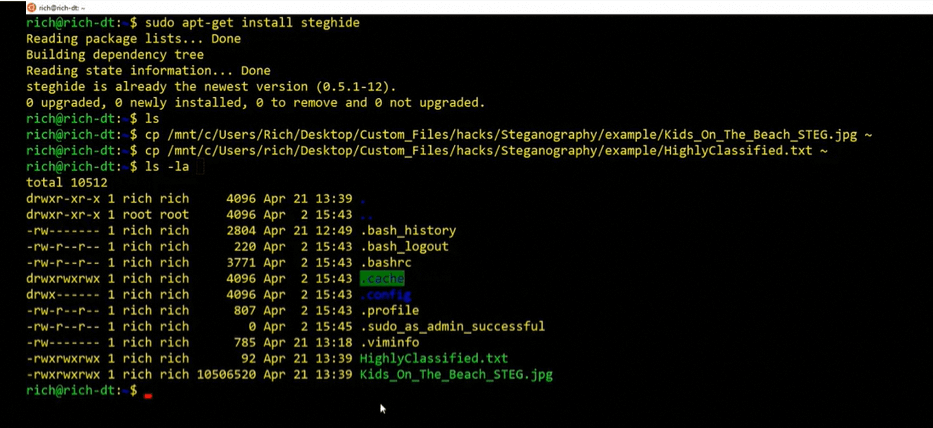

이를 위해 컴퓨터에 Steghide라는 도구를 설치합니다. 그런 다음 명령을 실행하여 이미지 파일(Kids_On_The_Beach_STEG.jpg)과 이 특정 이미지에 삽입할 텍스트 파일(HighlyClassified.txt)을 디렉터리의 루트에 복사합니다. 마지막으로 두 파일이 같은 폴더에 있는지 확인합니다.

그런 다음 Steghide를 통해 스테가노그래피를 사용하여 텍스트 파일을 이미지에 숨깁니다.

생성된 변경된 파일을 가져와서 이름을 변경합니다(Kids_On_The_Beach_STEG_EMBEDDED.jpg). Powershell로 각 파일에 대한 해시 값 가져오기 명령을 실행하여 두 파일이 완전히 다른지 확인하면, 두 개의 완전히 다른 해시 값을 보여줍니다.

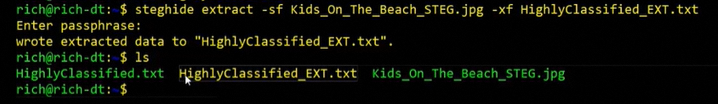

Steghide를 사용하여 내장된 데이터를 별도의 파일(HighlyClassified_EXT.txt)로 추출하는 명령을 실행합니다.

파일 압축이 해제되면 해커는 페이로드를 실행하여 대상에 피해를 입힐 수 있습니다. 이미지 스테가노그래피 기술은 페이로드를 이미지 파일 내에 숨김으로써, 원래 이러한 유형의 멀웨어 탐지가 목적이 아닌 표준 안티멀웨어 및 APT 도구를 쉽게 우회할 수 있습니다. 다행히 시중에는 이미지 스테가노그래피 공격을 예방하는 고급 사이버 보안 솔루션이 있습니다.

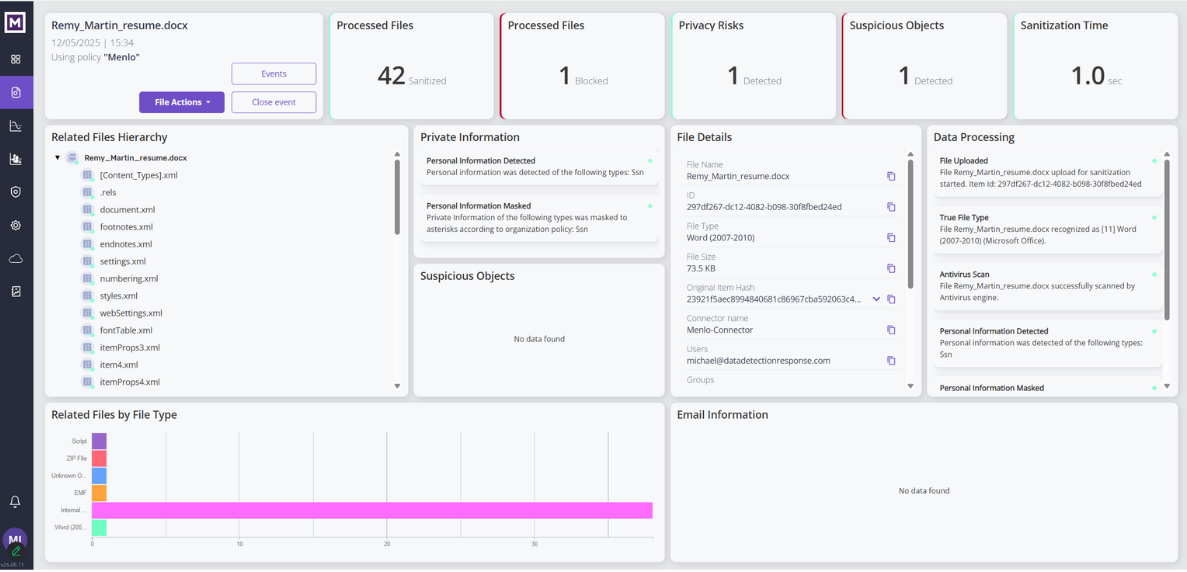

AV, 해시 검사 및 고급 CDR 기능을 포함하는 Menlo File Security는 미공개 및 제로데이 익스플로잇을 포함한 모든 외부 악성 콘텐츠 위협을 무력화하여 이미지 스테가노그래피 문제를 해결할 수 있습니다. CDR 기술은 수신된 이미지 파일(Kids_On_The_Beach_STEG_EMBEDDED.jpg)을 공급업체가 승인한 구성 요소만을 포함하여 재생성합니다. 즉, 파일에 포함되거나 암호화된 모두 멀웨어, 악성 매크로 또는 위협은 배제되고 최종 목적지에는 완전한 기능과 보안을 갖춘 파일이 도착합니다.

아래는 Menlo CDR 프로세스를 거친 파일의 예입니다.

무해화된 파일은 원본 파일의 무결성과 기능을 유지한 채 재구성됩니다. 이미지 파일의 경우, 두 이미지는 완전히 동일하게 보입니다. 유일한 차이점은 악성 이미지 스테가노그래피 코드가 제거되었다는 것입니다. 검증을 위해, Steghide 프로세스를 실행하여 콘텐츠를 추출합니다.

앞의 예시에서 Steghide는 악성 이미지 스테가노그래피 공격 텍스트를 추출할 수 없었는데, 이는 Menlo의 고급 CDR 기술 덕분에 해당 콘텐츠가 더 이상 존재하지 않기 때문입니다. 이 기술은 이미지 스테가노그래피 파일에 숨겨진 악성 데이터를 무력화할 수 있습니다.

Menlo Security를 통해 스테가노그래피 이미지 멀웨어 및 기타 사이버 공격으로부터 비즈니스를 안전하게 보호할 수 있습니다. Positive Selection® 기술은 파일, 이메일, 이미지, 웹 브라우저, 웹 애플리케이션을 철저하게 보호합니다. 자세히 알아보려면 지금 무료 데모를 예약하세요.

Menlo Security