Menlo Security wurde im GigaOm Radar für ZTNA als Leader und Outperformer ausgezeichnet

Erfahren Sie, warum

Das zentralisierte VPN-Modell wurde nicht für die hybride, cloudbasierte Welt entwickelt. Diese Architektur schafft eine inakzeptable externe Angriffsfläche und führt gleichzeitig zu Latenz und Engpässen, die die Benutzer frustrieren. Noch schlimmer ist, dass der Datenverkehr innerhalb des VPN-Tunnels oft unsichtbar ist, sodass Sicherheitsteams kritische Benutzeraktivitäten nicht erkennen können. Die kontinuierlichen Investitionen und der komplexe Managementaufwand machen die betriebliche Belastung untragbar.

Es ist klar, dass VPNs die Sicherheit kompromittieren, Benutzer frustrieren und Budgets belasten. Sie hinterlassen kritische blinde Flecken, in denen sich Angreifer verstecken können. Stattdessen benötigen Organisationen eine moderne Zugriffsarchitektur, die das Risiko eliminiert und mühelos mit granularer, anwendungsspezifischer Sichtbarkeit skaliert.

Menlo Secure Application Access (SAA) bietet einen Ersatz für anfällige und kostspielige VPNs durch die Implementierung einer anwendungszentrierten Architektur. Wir lösen die Herausforderungen von Risiko, Komplexität und Latenz durch drei Hauptsäulen, die den Fernzugriff neu definieren:

Im Gegensatz zu VPNs, die umfassenden Zugriff auf Netzwerkebene bieten, garantiert SAA den Zugriff auf Anwendungsebene. Dieses Prinzip eliminiert sofort die externe Angriffsfläche und das Risiko lateraler Bewegungen, indem sichergestellt wird, dass Benutzer niemals direkt auf Anwendungsserver zugreifen.

Menlo SAA bietet eine konsistente Lösungen für alle Client-Typen durch die Nutzung eines flexiblen, multimodalen Bereitstellungsmodells. Die Plattform priorisiert einen clientlosen, browserunabhängigen Ansatz für alle Webanwendungen, eine leichte Browsererweiterung und schließlich steht ein dedizierter Client für nicht-browserbasierte Anwendungen zur Verfügung, der universelle und konsistente Sicherheit von einer einzigen Plattform gewährleistet.

Menlo SAA gewährleistet Datenschutz durch die direkte Integration von Sicherheit in die Benutzersitzung. Wir setzen strenge DLP-Steuerungen wie Kopieren/Einfügen, Watermarking und Datenschwärzung ein, um Datenlecks zu verhindern. Die Dateisicherheit überprüft alle Datenübertragungen, blockiert Malware beim Hochladen und verhindert Datenlecks beim Herunterladen, während die sichere Speicherung sicherstellt, dass sensible Informationen niemals an nicht autorisierte oder unsichere Speicherorte übertragen werden, wodurch die Integrität Ihrer Daten innerhalb der Unternehmensgrenzen gewahrt bleibt.

Durch den Ersatz von Altlast-VPNs durch eine anwendungszentrierte, cloudbasierte Architektur erhalten Sie einen strategischen Vorteil, der über die Sicherheit hinausgeht. Sie reduzieren den Arbeitsaufwand und bieten jedem Benutzer eine hervorragende Erfahrung.

Menlo SAA verlagert Ihre Architektur von einem breiten Netzwerkzugriff auf einen präzisen Anwendungszugriff. Dadurch wird die VPN-Angriffsfläche eliminiert und sichergestellt, dass Nutzer nur auf das Notwendige zugreifen. Dies ist der einzige Weg, um laterale Bewegung zu verhindern und echte Zero-Trust-Sicherheit zu erreichen.

Die Lösung wird vollständig über die Cloud bereitgestellt und ist tatsächlich agentenlos, sodass Sie sämtliche VPN-Hardware und Client-Software sofort außer Betrieb nehmen können. Dies vereinfacht und sichert den Zugriff für Ihre gesamte Belegschaft, insbesondere für unverwaltete Geräte und Vertragspartner. Zusätzlich entfallen dadurch komplexe Patching- und Hardware-Wartung, wodurch spezialisierte IT-Teams entlastet werden und Ihre Gesamtbetriebskosten (TCO) drastisch sinken.

Menlo SAA nutzt eine globale, cloudnative Plattform, die das durch VPNs verursachte Traffic-Backhauling und „Hairpinning“ eliminiert. Dies führt zu überragenden Anwendungsgeschwindigkeiten und einer nativen Erfahrung für jeden Remote-Benutzer, was sowohl die Benutzerzufriedenheit als auch die Gesamtproduktivität steigert.

Erfahren Sie, wie Sie Anwendungszugriffs-Herausforderungen in einer hybriden Umgebung lösen können, indem Sie eine „Sicher durch Design“-Zero Trust-Strategie einführen, die die Risiken von nicht verwalteten Geräten und Altlast-Systemen berücksichtigt.

Die überragende Sicherheit, die Kosteneinsparungen und der latenzfreie Zugriff werden durch eine cloudnative Architektur ermöglicht. Nachfolgend sind die wichtigsten integrierten Funktionen aufgeführt – von der Netzwerktrennung bis zum anwendungsweisen Zugriff – die zusammenwirken, um das Netzwerkrisiko grundlegend zu eliminieren und Ihr VPN überflüssig zu machen.

Diese Funktion beseitigt den grundlegenden Sicherheitsmangel von VPNs, indem sie eine Trennung zwischen dem Endpunkt des Benutzers und der Unternehmensanwendung erzwingt. Jede Sitzung wird vollständig in der Menlo Cloud ausgeführt, sodass garantiert ist, dass kein Anwendungscode und keine Daten jemals den Endpunkt erreichen. Dieses Design beseitigt sofort die externe Angriffsfläche und blockiert vollständig das Risiko lateraler Bewegungen.

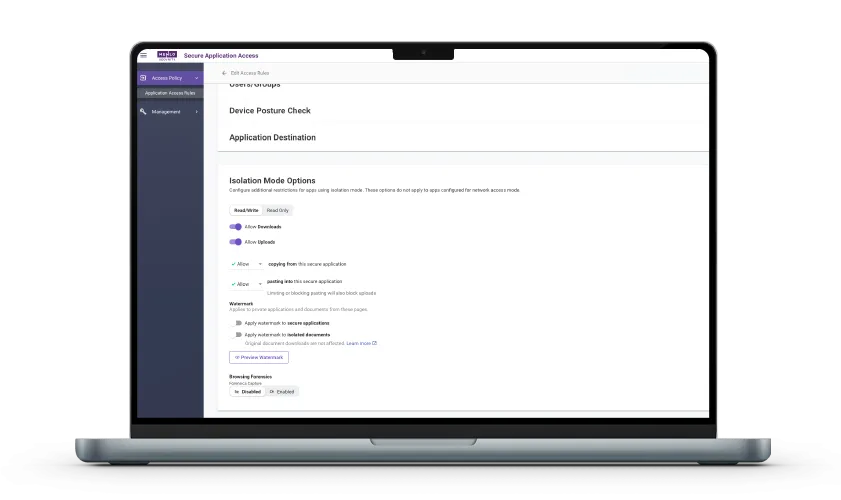

Diese Fähigkeit geht über einfachen Netzwerkzugriff hinaus und setzt hochdetaillierte Richtlinien auf Basis von Benutzeridentität, Gruppe, Geolokalisierung oder Quell-IP durch. Dadurch wird sichergestellt, dass jedem Benutzer nur der absolut minimale Zugriff pro Anfrage gewährt wird, wodurch der umfassende Netzwerkzugriff von Altlast-VPNs verhindert wird. Darüber hinaus können Sie Sicherheitssteuerungen anwenden, darunter Watermarking, Upload-/Download-Limits und Kopier-/Einfügebeschränkungen, um sensible Daten auch auf nicht verwalteten Endpunkten zu schützen.

Beseitigen Sie die Sicherheitslücken, die dem verschlüsselten VPN-Traffic inhärent sind. Durch die Erfassung eines vollständigen forensischen Browsing-Datensatzes jeder Sitzung erhalten Unternehmen vollen Einblick in die Benutzeraktivität, selbst auf nicht verwalteten Geräten. Diese detaillierte, kontextbezogene Protokollierung ermöglicht es der Sicherheit und IT, schnelle Untersuchungen durchzuführen und vereinfacht die Prüfung und Einhaltung von Vorschriften.

Im Gegensatz zu einem VPN, das keine Datensteuerung bietet, sobald die Sitzung aufgebaut ist, schützt diese Funktion Ihre sensiblen Daten durch mehrere Verteidigungsebenen. Unternehmen können Steuerungen wie Watermarking, Upload-/Download-Limits und Beschränkungen beim Kopieren/Einfügen durchsetzen, um Datenverluste zu verhindern, selbst auf nicht verwalteten Endgeräten. Darüber hinaus stellt Menlo sicher, dass Dateien, die von und zu Anwendungen übertragen werden, automatisch bereinigt und gesäubert werden, was einen absoluten Schutz vor bösartigen Inhalten garantiert.

Menlo SAA setzt echtes Zero Trust um, indem es die Echtzeitsicherheit jedes Geräts vor und während einer Sitzung überprüft. Im Gegensatz zu VPNs überprüft unsere dynamische Statusprüfung wichtige Faktoren wie den Patch-Stand des Betriebssystems, den Firewall-Status und die Festplattenverschlüsselung. Wenn ein Gerät ausfällt, wird der Zugriff sofort eingeschränkt oder begrenzt, um sicherzustellen, dass Ihre Unternehmensanwendungen niemals von einem kompromittierten oder nicht konformen Endpunkt aus aufgerufen werden. Darüber hinaus ermöglicht die nahtlose Integration mit Google Chrome Enterprise granulare Statusprüfungen, ohne dass Nutzer zusätzliche Software installieren müssen.

Rationalisieren Sie IT-Abläufe und beseitigen Sie Benutzerhindernisse. Da Menlo Secure Application Access vollständig agentenlos und cloudbasiert ist, ermöglicht es Ihrer gesamten Belegschaft – einschließlich BYOD-Geräten, Drittanbietern und Vertragspartnern – über jeden gängigen Browser sofort sicheren Zugriff zu erhalten. Durch diese Umstellung entfallen die hohen Kosten und die Komplexität des Kaufs, der Installation von Patches und der Wartung von VPN-Client-Software.

Antworten auf die brennenden Fragen in Ihrem Kopf.

Menlo Secure Application Access bietet eine moderne Zero-Trust-Lösung, um die Schwachstellen und Einschränkungen von VPNs zu beseitigen. VPNs gewähren umfassenden Netzwerkzugriff, bieten jedoch nicht den notwendigen Browser-Kontext für feinkörnige Sicherheitskontrollen. Menlo ersetzt dies durch die Bereitstellung von minimalem Zugriff nur auf bestimmte Anwendungen, beinhaltet granulare Steuerungen wie Einschränkungen beim Kopieren/Einfügen und Datenmaskierung und protokolliert den gesamten Datenverkehr mit Browsing Forensics für vollständige Transparenz und schnellere Reaktion auf Vorfälle.

Menlo SAA bietet eine überlegene Leistung im Vergleich zu einer dedizierten VPN-Verbindung. Die VPN-Leistung leidet, da sie sich auf einen zentralen Server stützt, was ein Traffic-Backhauling („Hairpinning“) erzwingt und Engpässe erzeugt. Menlo SAA nutzt eine hochgradig verteilte, globale cloudnative Architektur, die den Datenverkehr optimal und direkt zur Anwendung leitet. Dieser Ansatz beseitigt die durch VPN-Tunnel verursachten Leistungseinbußen und ermöglicht so eine schnelle, native Benutzererfahrung überall auf der Welt.

Organisationen ersetzen ihre VPNs, weil sie das Kernprinzip von Zero Trust – den Zugriff mit den geringsten Privilegien – nicht erfüllen können, da sie typischerweise Zugriff auf ein breites Netzwerksegment gewähren. VPN-Schwachstellen stellen ein inakzeptables Risiko dar, weil sie dem Internet ausgesetzt sind und ihre verschlüsselte Natur die notwendige Transparenz für die Untersuchung von Datenschutzverletzungen verhindert. Menlo beseitigt diese Probleme durch feingranulierten Zugriff, Steuerungen auf Browserebene und vollständige Sitzungsübersicht.

Anstatt Zugriff auf das gesamte Netzwerk zu gewähren, bietet Menlo den Zugriff anwendungsweise an, was dazu beiträgt, eine laterale Bewegung durch einen Bedrohungsakteur zu verhindern, der möglicherweise Zugriff erlangt hat. Die Lösung schützt Anwendungen vor bösartigen Anfragen, indem sie die Netzwerktrennung beibehält und alle Anfragen mit KI-gesteuerten Schutzmaßnahmen innerhalb der Menlo Cloud überprüft. Dieser Ansatz hilft auch, Angriffe zu verhindern, die auf unberechtigtem Zugriff, Protokollmanipulation, Session-Hijacking und Cookie-Diebstahl beruhen.

Ja, Sie können den Zugriff auf Anwendungen schnell bereitstellen und deaktivieren, ohne die Netzwerktopologie oder Firewall-Regeln ändern zu müssen. Der Zugriff kann für beliebige Benutzer mit beliebigen Browsern aktiviert werden.

Menlo Secure Application Access unterstützt sichere Konnektivität sowohl für private Anwendungen (einschließlich webbasierter und Altlast-Anwendungen) als auch für SaaS-Anwendungen. Nutzer greifen auf ihre erlaubten Anwendungen über ein Webportal, eine Browsererweiterung oder einen Client für nicht-webbasierte Anwendungen zu. Beispiele für unterstützte Anwendungen sind SAP, Splunk, Atlassian, Box, Workday und weitere Anwendungen im Privaten Datenzentrum.

Machen Sie sich selbst ein Bild davon, wie Menlo-Produkte den sicheren Zugriff auf Apps ermöglichen, ausgeklügelte Angriffe blockieren und wichtige Einblicke in Browsing-Sitzungen bieten.

Erfahren Sie genau, wie Menlo an Ihre individuellen Sicherheitsherausforderungen angepasst werden kann. Wir bieten eine Live-Demo an, die auf die Ziele Ihres Teams zugeschnitten ist und Ihnen zeigt, wie Sie Ihren Stack sichern und Ihre Nutzer schützen können. Eine wirklich sichere Browsing-Erfahrung ist nur einen Klick entfernt.

Erfahren Sie, warum Organisationen weltweit auf Menlo Security vertrauen, um das Unternehmen zu schützen und sicheren Zugriff auf Anwendungen zu ermöglichen und Angriffe zu verhindern, die herkömmliche Sicherheitstools nicht stoppen können.

Zum Schutz seiner über 67.000 Nutzer ersetzte das in Singapur ansässige Gesundheitstechnologieunternehmen Synapxe seine disruptive, pixelbasierte RBI-Lösung. Sie haben den Menlo Security Enterprise Browser übernommen, der Adaptive Clientless Rendering™ (ACR) und DOM-Spiegelung verwendet, um eine leichte, sichere Ansicht von Websites zu liefern. Dies gewährleistete nahtlose Sicherheit ohne die Leistungseinbußen ihrer vorherigen Lösung.