Menlo Security übernimmt Votiro, um Unternehmen eine einfache, KI-gesteuerte Datensicherheit zu bieten

Blog lesen

Lockbit wurde ursprünglich 2019 gegründet und fungiert als Ransomware-as-a-Service, was bedeutet, dass Kriminelle ihnen eine Kaution für die Verwendung ihrer Malware zahlen können und sich dann, wenn dies gelingt, das von den Opfern gezahlte Lösegeld teilen.

In einem ehrgeizigen Versuch, eine der berüchtigtsten Ransomware-Gruppen zu bekämpfen, leitete die britische National Crime Agency (NCA) die Operation Cronos, die auf die Lockbit-Ransomware-Bande abzielte. Diese Operation, ein wichtiger Schritt im laufenden Kampf gegen Cyberkriminalität, zielte darauf ab, die Infrastruktur der Lockbit-Bande zu zerschlagen, die für ihre weit verbreiteten und schädlichen Angriffe bekannt ist.

Operation Cronos sah, wie die NCA erfolgreich die Server von Lockbit infiltrierte und die Kontrolle über ihre Darknet-Leak-Site übernahm. Dieser Schritt sollte den Betrieb der Ransomware-Gruppe stören, die für zahlreiche Cyberangriffe auf der ganzen Welt verantwortlich war. Der Höhepunkt der Operation wurde am 20. Februar erreicht, einen Tag, nachdem Lockbit Anomalien in ihren Systemen bemerkte, was die Wirksamkeit der Maßnahmen der Task Force signalisierte.

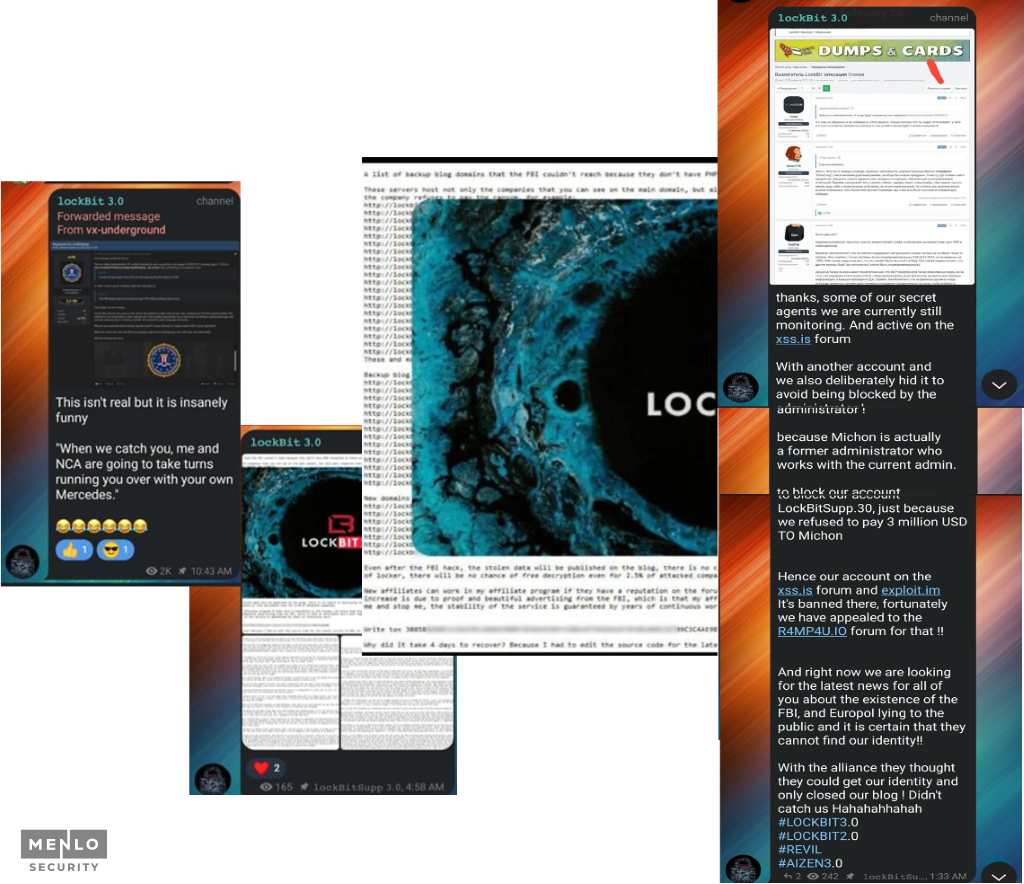

Trotz des Rückschlags reagierte Lockbit schnell. Über ihren Blog und ihren Telegram-Kanal veröffentlichten sie mehrere Stellungnahmen, in denen sie die Widerstandsfähigkeit ihrer Geschäftstätigkeit hervorhoben:

In einem mutigen Schritt, um ihren Trotz zu demonstrieren, lud ein Lockbit-Mitglied eine „Sprachnotiz“ hoch, um zu signalisieren, dass sich die Gruppe von den Bemühungen des FBI nicht einschüchtern ließ. Sie posteten in ihrem Blog auch eine kleine Antwort auf die Behauptungen der LEA gegenüber der Gruppe.

Anfang dieses Jahres veröffentlichte LockBit ein Foto eines jungen Mannes, von dem sie behaupten, dass er nach Ansicht der US-Geheimdienste mit ihrer Gruppe in Verbindung steht.

In einer kühnen Erwiderung erklärte ein LockBit-Mitglied, dass es den fraglichen Mann weder gesehen noch von ihm gehört habe, fügte aber humorvoll hinzu, dass sie, sollten sie auf Informationen über ihn stoßen, nicht zögern würden, die vom US-Geheimdienst für solche Informationen angebotene Belohnung in Anspruch zu nehmen. Dieser Vorfall unterstreicht die Unverschämtheit von LockBit und ihre Absicht, die Versuche der Strafverfolgungsbehörden, in ihre Operationen einzudringen, öffentlich anzufechten und lächerlich zu machen.

Das Foto unten ist ein Stockbild mit Fotos, das Modell scheint für DGL Images zu funktionieren. Wir haben mehr als 200 Websites gefunden, die dieses Bild verwenden, was darauf hindeutet, dass es sich um eine falsche Geschichte handelt, um die Bemühungen des US-Geheimdienstes zu untergraben.

Die schnelle Wiederherstellung von LockBit, die Berichten zufolge nach einem Angriff fünf Tage brauchte, um ihren Betrieb wiederherzustellen, ist ein Beweis für ihre operative Reife. Diese Fähigkeit, sich schnell zu erholen, weist auf mehrere wichtige Aspekte der organisatorischen Widerstandsfähigkeit von LockBit hin:

Durch die Verwaltung von mehr als einem Backup-Standort demonstriert LockBit eine gut durchdachte Strategie für Datenredundanz. Dies minimiert nicht nur die Ausfallzeiten im Falle eines Angriffs oder einer Beschlagnahme, sondern stellt auch sicher, dass wichtige Daten und Infrastrukturen schnell wiederhergestellt werden können.

Die Existenz möglicher Aufführungsorte unterstreicht die Weitsicht von LockBit bei der Planung von Eventualitäten. Staging-Standorte können als Ausgangspunkt für die schnelle Wiederherstellung des Betriebs dienen, was darauf hindeutet, dass LockBit Zeit und Ressourcen in die Entwicklung eines robusten Wiederherstellungsprozesses investiert hat.

Die Fähigkeit, sich von Störungen schnell zu erholen, ist ein Kennzeichen für betriebliche Reife. Es zeugt von einem hohen Maß an Widerstandsfähigkeit und verfügt über etablierte Verfahren und Ressourcen, um wirksam auf Zwischenfälle zu reagieren.

Die technischen Fähigkeiten, die für eine so schnelle Wiederherstellung erforderlich sind, sind beträchtlich. Es deutet darauf hin, dass LockBit nicht nur über das technische Know-how, sondern auch über die Betriebsdisziplin verfügt, um ihre Ressourcen effektiv zu verwalten.

Die Bemühungen, eine minimale Betriebsunterbrechung sicherzustellen, zeigen das Engagement von LockBit, ihre Aktivitäten und Beziehungen zu verbundenen Unternehmen aufrechtzuerhalten. Dies unterstreicht die Bedeutung, die sie der Geschäftskontinuität beimessen, auch angesichts von Strafverfolgungsmaßnahmen.

Die schnelle Wiederherstellung von LockBit nach der Operation Cronos zeigt ihre operative Reife, Einsatzbereitschaft und Widerstandsfähigkeit. Es signalisiert der Cybersicherheits-Community, dass LockBit ein ausgeklügelter und gut organisierter Gegner ist, der in der Lage ist, seinen Betrieb trotz erheblichem externen Druck aufrechtzuerhalten.

Eine genauere Untersuchung der Kommunikation und Aktivitäten von Lockbit liefert mehrere wichtige Einblicke in ihre Geschäftstätigkeit:

LockBit hat eine bedeutende und dauerhafte Präsenz im Dark and Deep Web aufgebaut und eine Pseudo-Community gefördert, die sich um seine Marke schart. Einige Unterstützer haben sich aus Treue sogar das LockBit-Logo auf ihren Körper tätowiert.

Das PR-Team von Lockbit beteiligt sich aktiv an Diskussionen über aktuelle Ereignisse, denkt über den Niedergang konkurrierender Unternehmen wie Conti nach und nimmt am Austausch mit Verbündeten und Gegnern teil. Diese bewusst gepflegte Community trägt zweifellos dazu bei, dass LockBit nicht nur treue Partner, sondern auch Informanten und Kooperationsmöglichkeiten mit anderen Bedrohungsgruppen und Ransomware-Banden sichern kann.

Sie haben zwar eine große Fangemeinde, aber einige nutzten die Gelegenheit, um die Ransomware-Bande zu trollen.

Wir sehen zwar, dass Lockbitsupp kürzlich mit Sperren mehrerer Darkwebsites konfrontiert wurde, darunter eine wegen eines Zahlungsstreits, in dem ein Bedrohungsakteur seinen ersten Zugang zu einem Netzwerk an Lockbit „verkauft“ hat, aber ihre Beliebtheit und Aktivitäten zeigen keine Anzeichen eines Rückgangs. In einem speziellen Fall von Ende Januar 2024 soll Lockbit es versäumt haben, ein Lösegeld zu zahlen, nachdem das Opfer bereits bezahlt hatte, was darauf hindeutet, dass das Unternehmen seine Popularität oder seine Possen nicht zu bremsen scheint.

Die Geschichte von Lockbits Begegnung mit der Operation Cronos wirft ein Schlaglicht auf die Widerstandsfähigkeit großer Bedrohungsgruppen angesichts der Bemühungen der Strafverfolgungsbehörden. Trotz erheblicher Maßnahmen der NCA und ihrer Partner verdeutlichen die schnelle Erholung und der fortgesetzte Betrieb von Lockbit die Herausforderungen bei der Bekämpfung der Cyberkriminalität. Dieser Vorfall unterstreicht nicht nur die Raffinesse und Bereitschaft von Ransomware-Gruppen wie Lockbit, sondern auch die Notwendigkeit kontinuierlicher Wachsamkeit und Innovation bei Cybersicherheitsstrategien, um solchen Bedrohungen wirksam begegnen zu können.

Menlo Security