Menlo Security が Votiro を買収、AI主導のデータセキュリティの実現を容易に"

ブログを読む

Menlo Labsの研究チームは最近、脅威アクターがデータを利用してなりすまし詐欺を行ったフィッシング事件を分析しました。Menlo Labs は、XBALTI フィッシングキットを使って被害者情報を盗み、不正な失業保険請求や新型コロナウイルス救済支援の申請に使用した脅威アクターを追跡することができました。

このケースでは、XBALTIフィッシングキットを見ていきます。XBALTI フィッシングキットはよく使われるフィッシングキットで、ターゲットとなるテーマはいくつかあります (Amazon とチェースバンキング)。当社の脅威アクターは、チェースバンキングというテーマを使用していました。

フィッシングキットは複数のファイルで構成されており、これらが連携して被害者のデータを盗みます。収集後、キットはデータを脅威アクターに漏らします。攻撃者は管理者パネルにアクセスして盗まれたデータにアクセスしたり、情報を自分自身に電子メールで送信したりすることもできます。以下に、このフィッシングキットの分析を示します。

例 1:

アナリストのコメント:この情報は変更される可能性があります (出典: https://scammer.info/t/xbalti-phishing-kit-amazon-and-chase/78691)

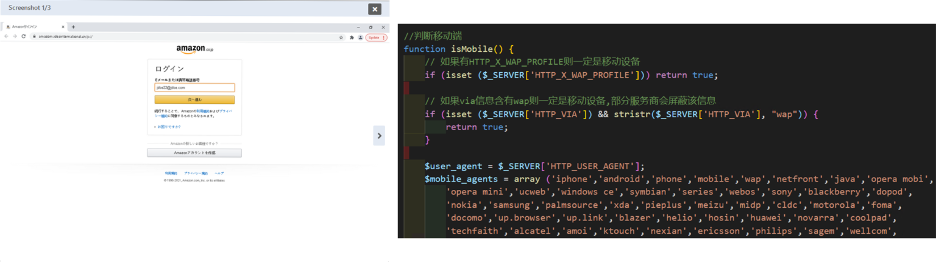

例 2:

(ソース: https://blog.medarkus.net/2020/10/11/XBALTI-Kit.html)

管理パネル:

XBALTIの管理パネルには、視聴者、社会保障番号、生年月日を確認できるページのほか、複数のメールやクレジットカードのページが脅威アクターに提供されます。

ランディングページ:

ランディングページは、被害者をだましてサイトと情報を共有させるために、ターゲット企業を模倣したカスタムWebサイトです。

情報を盗むページ:

これらのページは、正規の安全なログインページのように見えるように設計されています。ただし、これらの企業は通常、これらのページが求めているものなど、ログインするための個人情報の提供を顧客に求めることはありません。

Amazonは、お客様のアカウントにアクセスするために最新の支払い情報を求めることはありません。ユーザーは、このような詳細には十分注意する必要があります。

資格情報:

フィッシングキットは被害者の認証情報を危険にさらしますが、攻撃者自身のメールアドレスとパスワードでハードコーディングされています。このオペレーション・セキュリティ・フェイルにより、脅威アクター自身の個人情報が漏洩します。このように設定されているので、盗まれた情報を脅威アクターのメールアドレスに直接送信できます。

フィッシングキットを見てきたので、次は脅威アクターについて説明します。

攻撃者は、フィッシングキットやその他の手法を使用して、被害者から個人情報を収集しました。Menlo Labs は、攻撃者のメールに含まれる内部情報へのアクセスを許可されました。そこには、XBALTI から送られてきたテストログと思われるメールが確認できました。アクターは次のフィッシングリンクを使用しました。https [://] topwaterproofcamera [.] com/chase。/secure/xbalti/send.php。

アクターが被害者から収集した情報から、彼が融資申請書を作成しようとしたことがわかります。また、彼は仮名義で銀行口座を開設しました。

最初は、すべてがうまくいったわけではありませんでした。銀行はカードを間違った住所に送り、アクターではなく被害者に送った。これはアクターが使用する偽のアドレスの1つにすぎません。彼がお金を渡すラバを捕まえているか、その住所の人を知っている可能性があります。

また、本名と仮名を使ってCash Appアカウントを開設しました。取引に基づいて、アクターが関与している詐欺が他にもある可能性があると評価します。また、彼はほとんどお金を送っていないようで、自分がラバであることを知らない可能性のある被害者からより多くの金額を受け取っているように見えることにも気付きました。

脅威アクターは暗号通貨ウォレットも設定します。

詐欺師は続けて、失業手当の申請だけでなく、COVID救済ローンやFEMA災害救援金も利用しようとしました。

Menlo Labsは適切な法執行機関と協力して、この脅威アクターを逮捕しました。これは、それほど大きなリスクをもたらさない、レベルの低いアクターだったと私たちは評価しています。

https[://]topwaterproofcamera[.]com/chase./secure/XBALTI/send.php

The following rules were sourced on GitHub and were tested in VirusTotal.

rule PK_Amazon_xbalti : Amazon

{

meta:

description = "Phishing Kit impersonating Amazon"

licence = "GPL-3.0"

author = "Thomas 'tAd' Damonneville"

reference = ""

date = "2021-08-11"

comment = "Phishing Kit - Amazon - 'BY XBALTI'"

strings:

$zip_file = { 50 4b 03 04 }

$spec_dir = "XBALTI"

$spec_dir1 = "amazon"

$spec_file1 = "rezulta.php"

$spec_file2 = "check_bin.php"

$spec_file3 = "send_billing.php"

$spec_file4 = "antibots.php"

condition:

uint32(0) == 0x04034b50 and

$zip_file and

all of ($spec_dir*) and

// check for file

all of ($spec_file*)

}

rule PK_Apple_xbalti : Apple

{

meta:

description = "Phishing Kit impersonating Apple"

licence = "GPL-3.0"

author = "Thomas 'tAd' Damonneville"

reference = ""

date = "2020-12-16"

comment = "Phishing Kit - Apple - 'BY XBALTI'"

strings:

$zip_file = { 50 4b 03 04 }

$spec_dir = "XBALTI"

$spec_file1 = "yassin.css"

$spec_file2 = "Congratulation.php"

$spec_file3 = "Secure.php"

$spec_image1 = "img/Apple_logo_grey.svg"

condition:

uint32(0) == 0x04034b50 and

$zip_file and

$spec_dir and

// check for file

all of ($spec_file*) and

any of ($spec_image*)

}

rule PK_Chase_Xbalti : Chase1

{

meta:

description = "Phishing Kit impersonating Chase bank"

licence = "GPL-3.0"

author = "Thomas 'tAd' Damonneville"

reference = ""

date = "2019-12-29"

comment = "Phishing Kit - Chase Bank - XBalti"

strings:

// the zipfile working on

$local_file = { 50 4b 03 04 }

// specific directory found in PhishingKit

$spec_dir = "XBALTI"

// specific files found in PhishingKit

$spec_file = "chasefavicon.ico"

$spec_file2 = "Email.php"

condition:

// look for the ZIP header

uint32(0) == 0x04034b50 and

$local_file and

$spec_dir and

$spec_file and

$spec_file2

}

rule PK_Chase_Xbaltiv3 : Chase

{

meta:

description = "Phishing Kit impersonating Chase bank"

licence = "GPL-3.0"

author = "Thomas 'tAd' Damonneville"

reference = "https://stalkphish.com/2021/04/22/scammer_vs_scammer_backdoored_phishing_kit/"

date = "2021-04-21"

comment = "Phishing Kit - Chase Bank - XBalti V3"

strings:

// the zipfile working on

$local_file = { 50 4b 03 04 }

// specific directory found in PhishingKit

$spec_dir = "XBALTI"

// specific files found in PhishingKit

$spec_file = "desktopnight.jpeg"

$spec_file2 = "lostyle.css"

$spec_file3 = "Email.php"

condition:

// look for the ZIP header

uint32(0) == 0x04034b50 and

$local_file and

$spec_dir and

all of ($spec_file*)

}

Menlo Security