Menlo Security, 기업에 간편한 AI 기반 데이터 보안을 제공하기 위해 Votiro 인수

블로그를 읽으십시오

Menlo Labs 연구팀은 최근 위협 행위자가 데이터를 사용하여 신원 사기를 저지른 피싱 사례를 분석했습니다.Menlo Labs는 피해자 정보를 훔쳐 허위 실업 수당 청구 및 COVID 구제 지원 신청에 사용한 XBALTI 피싱 키트를 사용해 위협 행위자를 추적할 수 있었습니다.

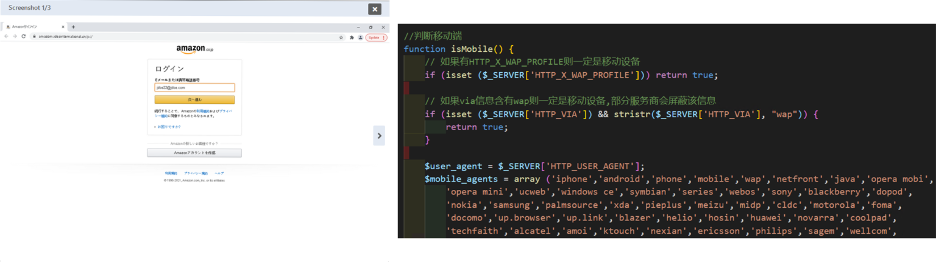

여기서는 XBALTI 피싱 키트를 살펴보겠습니다.XBALTI 피싱 키트는 몇 가지 대상 테마 (아마존 및 체이스 뱅킹) 로 구성된 일반적으로 사용되는 피싱 키트입니다.우리의 위협 행위자는 체이스 뱅킹 테마를 사용했습니다.

피싱 키트는 함께 작동하여 피해자 데이터를 훔치는 두 개의 파일로 구성됩니다.수집 후 키트는 데이터를 위협 행위자에게 유출합니다.공격자는 관리자 패널에 액세스하여 도난당한 데이터에 액세스할 수 있고 정보를 자신에게 이메일로 보낼 수도 있습니다.아래에는 이 피싱 키트에 대한 분석 내용이 나와 있습니다.

예시 1:

애널리스트 의견: 이 정보는 변경될 수 있습니다 (출처: https://scammer.info/t/xbalti-phishing-kit-amazon-and-chase/78691)

예제 2:

(출처: https://blog.medarkus.net/2020/10/11/XBALTI-Kit.html)

관리자 패널:

XBALTI 관리자 패널은 위협 행위자에게 시청자를 볼 수 있는 페이지, 주민등록번호, 생년월일, 여러 이메일 및 신용 카드 페이지를 제공합니다.

랜딩 페이지:

랜딩 페이지는 피해자를 속여 사이트와 정보를 공유하도록 유도하기 위해 대상 회사를 모방한 맞춤형 웹 사이트입니다.

정보 도용 페이지:

이러한 페이지는 합법적인 보안 로그인 페이지처럼 보이도록 설계되었습니다. 그러나 이러한 회사는 일반적으로 고객에게 로그인을 위해 해당 페이지에서 요구하는 것과 같은 개인 정보를 제공하도록 요청하지 않습니다.

아마존은 계정에 액세스하기 위해 업데이트된 결제 정보를 요청하지 않습니다.사용자는 이러한 유형의 세부 정보에 매우 주의를 기울여야 합니다.

자격 증명:

피싱 키트는 피해자의 자격 증명을 손상시키지만 위협 행위자의 이메일과 비밀번호로 하드코딩되기도 합니다.이 작전 실패는 위협 행위자 자신의 개인 정보를 노출시킵니다.도난당한 정보를 위협 행위자의 이메일 주소로 직접 보낼 수 있도록 이런 방식으로 설정되었습니다.

피싱 키트를 살펴보았으니 이제 위협 행위자에 대해 알아보겠습니다.

위협 행위자는 피싱 키트와 기타 수법을 사용하여 피해자로부터 개인 정보를 수집했습니다.Menlo Labs는 위협 행위자 이메일을 통해 내부 정보에 액세스할 수 있었습니다. 이 이메일에서 테스트 로그로 보이는 XBALTI의 이메일을 확인할 수 있었습니다.공격자는 https [://] topwaterproofcamera [.] com/chase라는 피싱 링크를 사용했습니다./Secure/xBalti/Send.php.

배우가 피해자들로부터 수집한 정보를 바탕으로 우리는 그가 대출 신청서를 만들려고 시도했다는 것을 압니다.그는 또한 가명으로 은행 계좌를 개설했습니다.

처음에는 모든 것이 제대로 작동하지 않았습니다.은행에서 카드를 잘못된 주소로 보내 배우가 아닌 피해자에게 보냈습니다.이 주소는 배우가 사용하는 가짜 주소 중 하나일 뿐입니다.돈을 건네줄 노새가 있을 수도 있고 주소에 있는 사람들을 알고 있을 수도 있습니다.

그는 또한 자신의 실명과 가명을 사용하여 Cash App 계정을 개설했습니다.거래 내역을 바탕으로 해당 행위자가 연루된 다른 사기가 있을 수 있다고 판단합니다.우리는 또한 그가 자신이 노새라는 사실을 모를 수도 있는 일부 피해자들로부터 적은 액수의 돈을 보내고 더 많은 액수의 돈을 받는 것처럼 보인다는 사실도 알게 되었습니다.

위협 행위자는 또한 암호화폐 지갑을 설정합니다.

사기범은 계속해서 실업 수당을 신청할 뿐만 아니라 COVID 구호 대출과 FEMA 재난 지원금을 받으려고 시도했습니다.

Menlo Labs는 관련 법 집행 기관과 협력하여 이 위협 행위자를 신고했습니다.저희는 이 범죄자가 더 큰 위험을 초래하지 않는 저급 행위자라고 판단합니다.

https [://] 탑워터프루프 카메라 [.] com/chase./secure/XBALTI/send.php

다음 규칙은 GitHub에서 제공되었으며 VirusTotal에서 테스트되었습니다.

rule PK_Amazon_xbalti : Amazon

{

meta:

description = "Phishing Kit impersonating Amazon"

licence = "GPL-3.0"

author = "Thomas 'tAd' Damonneville"

reference = ""

date = "2021-08-11"

comment = "Phishing Kit - Amazon - 'BY XBALTI'"

strings:

$zip_file = { 50 4b 03 04 }

$spec_dir = "XBALTI"

$spec_dir1 = "amazon"

$spec_file1 = "rezulta.php"

$spec_file2 = "check_bin.php"

$spec_file3 = "send_billing.php"

$spec_file4 = "antibots.php"

condition:

uint32(0) == 0x04034b50 and

$zip_file and

all of ($spec_dir*) and

// check for file

all of ($spec_file*)

}

rule PK_Apple_xbalti : Apple

{

meta:

description = "Phishing Kit impersonating Apple"

licence = "GPL-3.0"

author = "Thomas 'tAd' Damonneville"

reference = ""

date = "2020-12-16"

comment = "Phishing Kit - Apple - 'BY XBALTI'"

strings:

$zip_file = { 50 4b 03 04 }

$spec_dir = "XBALTI"

$spec_file1 = "yassin.css"

$spec_file2 = "Congratulation.php"

$spec_file3 = "Secure.php"

$spec_image1 = "img/Apple_logo_grey.svg"

condition:

uint32(0) == 0x04034b50 and

$zip_file and

$spec_dir and

// check for file

all of ($spec_file*) and

any of ($spec_image*)

}

rule PK_Chase_Xbalti : Chase1

{

meta:

description = "Phishing Kit impersonating Chase bank"

licence = "GPL-3.0"

author = "Thomas 'tAd' Damonneville"

reference = ""

date = "2019-12-29"

comment = "Phishing Kit - Chase Bank - XBalti"

strings:

// the zipfile working on

$local_file = { 50 4b 03 04 }

// specific directory found in PhishingKit

$spec_dir = "XBALTI"

// specific files found in PhishingKit

$spec_file = "chasefavicon.ico"

$spec_file2 = "Email.php"

condition:

// look for the ZIP header

uint32(0) == 0x04034b50 and

$local_file and

$spec_dir and

$spec_file and

$spec_file2

}

rule PK_Chase_Xbaltiv3 : Chase

{

meta:

description = "Phishing Kit impersonating Chase bank"

licence = "GPL-3.0"

author = "Thomas 'tAd' Damonneville"

reference = "https://stalkphish.com/2021/04/22/scammer_vs_scammer_backdoored_phishing_kit/"

date = "2021-04-21"

comment = "Phishing Kit - Chase Bank - XBalti V3"

strings:

// the zipfile working on

$local_file = { 50 4b 03 04 }

// specific directory found in PhishingKit

$spec_dir = "XBALTI"

// specific files found in PhishingKit

$spec_file = "desktopnight.jpeg"

$spec_file2 = "lostyle.css"

$spec_file3 = "Email.php"

condition:

// look for the ZIP header

uint32(0) == 0x04034b50 and

$local_file and

$spec_dir and

all of ($spec_file*)

}

Menlo Security