Menlo Security übernimmt Votiro, um Unternehmen eine einfache, KI-gesteuerte Datensicherheit zu bieten

Blog lesen

Durch die Umsetzung einer Zero-Trust-Mentalität in Sachen Sicherheit wird verhindert, dass Online-Bedrohungen die Nutzer jemals erreichen. Das bedeutet, dass Sie sich keine Sorgen machen müssen.

Es ist wichtig zu beachten, dass Zero Trust keine Lösung ist. Es ist kein Tool. Es ist nicht etwas, das Sie in einer Box kaufen oder herunterladen und in Ihrem Netzwerk bereitstellen können. Zero-Trust ist ein Geisteszustand. Eine Zero-Trust-Sicherheitsstrategie geht davon aus, dass der gesamte Datenverkehr — unabhängig davon, ob er von einer vertrauenswürdigen Quelle stammt — nicht vertrauenswürdig ist. Dies zwingt dazu, dass Websites, Webanwendungen, Software-as-a-Service (SaaS) -Plattformen und sogar E-Mail-Inhalte so behandelt werden, als ob sie bösartig wären. Es muss dann kontinuierlich authentifiziert werden, und zwar vor jeder Interaktion mit einem Benutzer, Gerät oder einer Anwendung im Netzwerk.

Zero Trust stellt den traditionellen Erkennungs- und Sanierungsansatz für Cybersicherheit auf den Kopf. Anstatt allem außer bekannten Bedrohungen zu vertrauen, geht Zero Trust davon aus, dass der gesamte Datenverkehr — unabhängig davon, ob er von einer vertrauenswürdigen Quelle stammt — nicht vertrauenswürdig ist. Dadurch werden Websites, Webanwendungen, Software-as-a-Service (SaaS) -Plattformen und sogar E-Mail-Inhalte so behandelt, als ob sie bösartig wären. Es muss dann kontinuierlich authentifiziert werden, vor jeder Interaktion mit einem Benutzer, Gerät oder einer Anwendung im Netzwerk.

Herkömmliche Sicherheitsstrategien sind so konzipiert, dass Entitäten (ein Benutzer, ein Gerät oder eine Anwendung) authentifiziert werden, sobald sie sich am Rand des Netzwerks befinden, und ihnen dann Zugriff auf alles innerhalb des Netzwerks gewähren. Dies funktionierte gut, als Unternehmensnetzwerke in einem Hub-and-Spoke-Modell eingerichtet wurden, bei dem es wenig Mobilität gab. Benutzer loggten sich in der Regel von der Unternehmenszentrale aus hinter einer robusten Firewall ein, die den ein- und ausgehenden Datenverkehr im Rechenzentrum kontrollieren konnte.

Die heutigen Netzwerke sind jedoch hochgradig verteilt und mobil. Benutzer, Geräte, Apps und Daten sind auf private und öffentliche Cloud-Infrastrukturen verteilt, wo sie bei Bedarf hoch- und heruntergefahren werden. Diese dezentrale Architektur hat den Perimeter nicht so sehr eliminiert, sondern ihn auf alle Bereiche ausgedehnt, in denen Benutzer Geschäfte tätigen — egal, ob es sich um ein entferntes Büro, ein Heimbüro, einen Kundenstandort oder unterwegs handelt. Der Perimeter ist überall — so dass es unmöglich ist, Sicherheitslücken zu verhindern. Zero Trust hingegen authentifiziert kontinuierlich Entitäten am Perimeter und innerhalb des Netzwerks und stellt so sicher, dass nichts durch die Sicherheitslücken dringt.

Eine Zero-Trust-Sicherheitsstrategie beginnt mit der Standardeinstellung „Kein Zugriff“. Kein Benutzer, Gerät oder Anwendung — unabhängig von Standort oder Status — kann auf irgendetwas zugreifen, ohne zuvor Zugriff gewährt und authentifiziert zu haben. Von dort aus muss der Zugriff durch kontinuierliche Authentifizierung erlangt werden. Dadurch wird verhindert, dass ein böswilliger Akteur Zugriff auf ein Endgerät erhält und sich dann auf der Suche nach einem wertvolleren Ziel im Netzwerk ausbreitet.

Die beschleunigte digitale Transformation hat alles an den Rand des Netzwerks verdrängt. Moderne Anwendungen sind keine monolithischen Stacks mehr in einem einzigen Rechenzentrum. Sie sind jetzt in Tausende von Microservices aufgeteilt, die auf mehrere Cloud-Infrastrukturen verteilt sind. Dies verbessert das Anwendungserlebnis und ermöglicht geschäftliche Agilität. Traditionelle Sicherheitsstrategien, die für das Hub-and-Spoke-Modell entwickelt wurden, bei dem Sicherheit an die statische Infrastruktur gebunden ist, wurden jedoch im Wesentlichen zunichte gemacht. Die neue, moderne Arbeitsweise erfordert einen modernen Sicherheitsansatz — und Zero-Trust ist ideal für den Schutz von Benutzern, Geräten, Anwendungen und Daten in der Multi-Cloud-Welt.

Zweitens hat sich die Bedrohungslandschaft in den letzten Jahren weiterentwickelt und enorm zugenommen. Unternehmen versenden Benutzernamen, Passwörter und Multifaktor-Authentifizierungstoken überall im Internet, was Angreifern mehr Möglichkeiten bietet, diese Zugangsdaten abzufangen und zu stehlen. Unternehmen teilen auch Ressourcen mit der Öffentlichkeit und somit mit böswilligen Akteuren. Der CEO eines Fortune-50-Unternehmens hat wahrscheinlich ein Microsoft 365-, Google Productivity Suite- oder Box-Konto. Das tut auch jeder Hacker. Es ist ziemlich einfach, eine legitim aussehende E-Mail-Kommunikation zu starten, um einen Benutzer dazu zu bringen, Anmeldeinformationen preiszugeben. Zero Trust verhindert laterale Bewegungen und schützt andere Anwendungen im Netzwerk.

Es ist wichtig zu beachten, dass Zero Trust keine Lösung ist. Es ist kein Produkt. Es ist nichts, was man ein- und ausschalten kann. Zero Trust ist eine Denkweise, die im gesamten Unternehmen umgesetzt werden muss, vom Managementteam über das IT-Team bis hin zu einzelnen Benutzern. Es erfordert eine komplette Neuarchitektur Ihres Netzwerks.

Der erste Schritt zur Implementierung von Zero Trust besteht darin, zu wissen, über welche Ressourcen Sie verfügen und wer sich mit ihnen verbinden muss. Dieser Katalog dient als vertrauenswürdige Roadmap für die Erteilung von Authentifizierungen. Welche Anwendungen haben Sie? Wer benötigt Zugriff? Wie beantragen und erhalten Sie Zugriff? Welche Art von Zugriff benötigt jeder Benutzer? Nur lesen? Lesen/schreiben? Welche Verhaltensweisen sind erlaubt und welche sollten blockiert werden? Wenn Sie die Antworten auf diese Fragen kennen, können Sie Regeln für Zero-Trust-Sicherheit aufstellen, die effektiv umgesetzt werden können.

Ein clientloser Ansatz, der über den Browser läuft, ermöglicht es Ihnen, die Kontrolle auf Geräte auszudehnen, die Sie nicht verwalten — einschließlich persönlicher Geräte, Partner, Kunden und anderer Dritter. Für einige Anwendungen ist weiterhin ein Agent erforderlich — und das ist in Ordnung. Wenn Sie jedoch standardmäßig mit einem clientlosen Zero-Trust-Ansatz beginnen, werden diese Lücken beseitigt und Sie können einen Großteil der Bandbreite von Ihrem VPN in das öffentliche Internet verlagern — was die Leistung verbessert und die Netzwerkkosten senkt.

Bei Zero Trust geht es nicht nur um den Benutzer und sein Gerät. Es geht um die Konnektivität von Anwendung zu Anwendung. Es geht um Daten. Es geht um IoT-Geräte. Es geht um externe Mitarbeiter. All diese Entitäten müssen die sein, für die sie sich ausgeben, und einen legitimen Grund haben, sich miteinander und mit dem Netzwerk zu verbinden.

Heutige Anwendungen — ob Microsoft 365 oder Salesforce — benötigen eine kontinuierliche Konnektivität, um die Zusammenarbeit in Echtzeit zu ermöglichen. Jemand aktualisiert einen Kundendatensatz oder bearbeitet ein geteiltes Dokument. Die Ansicht aller Benutzer wird in Echtzeit wiedergegeben. Bei der Umstellung auf Zero-Trust müssen Sie ein System einrichten, mit dem Sie alles, was vor sich geht, kontinuierlich analysieren können.

Möglicherweise stellen Sie fest, dass ein Endbenutzer eine Verbindung herstellt und sich merkwürdig verhält. Sie fangen an, viel mehr herunterzuladen als sie es getan haben. Normalerweise könnte das ein Warnsignal sein, und Sie sollten vielleicht etwas dagegen tun.

Möglicherweise stellen Sie fest, dass die Anwendung am anderen Ende tatsächlich mit etwas anderem verbunden ist als zuvor. Vielleicht ist eine andere Entität oder eine andere App mit dieser App verbunden, die dort vorher nicht existierte. Dies könnte ein Zeichen dafür sein, dass mit der Anwendung etwas Verdächtiges oder potenziell Bösartiges vor sich geht.

Und schließlich möchten Sie sich die eingehenden Daten ansehen können. Denn auch hier gilt: Wenn wir dem Benutzer und seinem Gerät nicht vertrauen, werden wir der Anwendung nicht vertrauen. Wir werden den Daten nicht vertrauen. Wir müssen sicherstellen, dass die Daten, die von diesen Anwendungen an den Endbenutzer gesendet werden, ebenfalls nicht bösartig sind.

Zweifellos ist ein Ansatz, der die Browsersicherheit in den Mittelpunkt des Sicherheitsstapels stellt, die effektivste und effizienteste Zero-Trust-Strategie. Browsersicherheit und Secure Cloud Browsing sind das Geheimrezept, das alles zusammenfasst und als zentrales technologisches Framework fungiert, über das alle Sicherheitsdienste sicher und geschützt in der Cloud bereitgestellt werden können.

Secure Cloud Browsing schützt die Benutzer beim Surfen im Internet und in Anwendungen und blockiert nicht nur bekannte und bestehende Bedrohungen, sondern auch unbekannte und zukünftige Bedrohungen. Secure Cloud Browsing muss unternehmensweit einheitlich angewendet werden, ohne die Benutzerproduktivität zu beeinträchtigen. Es muss dem Sicherheitsteam vollständige Transparenz und Kontrolle über den webbasierten Datenverkehr geben und sofort auf jeden Benutzer an jedem Standort auf der Welt skalieren.

Wenn es richtig gemacht wird, macht Secure Cloud Browsing die Sicherheit unsichtbar und passiert hinter den Kulissen, wo es die Produktivität der mobilen Mitarbeiter von heute nicht beeinträchtigen kann. E-Mail-Clients und Webbrowser sollten weiterhin wie vorgesehen funktionieren. Es sollten keine Clients installiert oder Hardware ausgeliefert werden müssen, und gängige Browsing-Funktionen wie Kurzbefehle, Ausschneiden, Einfügen und Drucken müssen erhalten bleiben. Die richtige Browser-Sicherheitslösung stellt sicher, dass Mitarbeiter mit allen Funktionen und Funktionen, die sie erwarten, auf das Internet zugreifen können. Keine pixeligen Bildschirme oder Webseiten, die nur gelesen werden können. Alles sollte für Ihre Benutzer wie vorgesehen funktionieren, unabhängig davon, wohin das Geschäft sie führt.

Menlo Security schützt Unternehmensbrowser. Menlo Security verwaltet Browser, schützt Ihre Benutzer und sichert den Anwendungszugriff und die Unternehmensdaten. So erhalten Sie von jedem Browser aus eine vollständige Unternehmensbrowserlösung. Menlo Security schützt Browser und bietet gleichzeitig die Wahlmöglichkeiten der Benutzer und bietet ein vertrautes, benutzerfreundliches Erlebnis. Sie können Browser-Sicherheitsrichtlinien mit einem einzigen Klick implementieren, den Zugriff auf SaaS und private Anwendungen sichern und Unternehmensdaten bis zur letzten Meile schützen. Das Herzstück ist der Menlo Secure Cloud Browser, der auf einer elastischen und orchestrierten Cloud-nativen Plattform läuft. Er ruft Inhalte ab und liefert sichere, zerlegte und rekonstruierte Inhalte an einen lokalen Browser. Die Cloud-Inhaltsinspektion hält Bedrohungen vom Endpunkt fern und schützt vor Phishing und ausweichender Malware aus dem Internet. Die KI-gestützte Cloud-Inhaltsinspektion funktioniert mit dem sicheren Cloud-Dokument- und Archiv-Viewer, der Browserisolierung und anderen Schutzmaßnahmen. Der Secure Cloud Browser ist global skalierbar und bietet jedem Benutzer, jedem Tab und jeder Websitzung innerhalb und innerhalb Ihres Unternehmens ein risikofreies lokales Surferlebnis.

Wir leben in einer vernetzten Welt, in der Unternehmen nicht mehr in einem Silo agieren. Die Führung eines Unternehmens erfordert heute eine enge Zusammenarbeit mit externen Organisationen wie Technologiepartnern, Lieferanten, Logistikunternehmen und Freelancern. Wenn Sie diesen Mitarbeitern Zugriff auf Ihre Geschäftssysteme und Daten gewähren, wird die Bedrohungsfläche leider erheblich auf Entitäten ausgedehnt, über die Sie keine Kontrolle haben. Dadurch erhalten Bedrohungsakteure mehr Möglichkeiten, auf Ihre kritischen Systeme zuzugreifen.

Die Ausweitung von Zero Trust auf nicht verwaltete Geräte zwingt diese Entitäten dazu, ihre Identität vor und während der Verbindung zu Ihren Systemen zu bestätigen. Dadurch wird verhindert, dass Bedrohungsakteure durch diese Sicherheitslücken Zugriff auf Ihr Netzwerk erhalten.

Stellen Sie sich eine Versicherungsagentur vor, die mit einem Kunden zusammenarbeitet, um einen Anspruch geltend zu machen. Neben internen Benutzern müssen auch Kunden, der Antragsteller, Sachverständige, Wirtschaftsprüfer und eine Vielzahl anderer Beteiligter entweder Informationen bereitstellen oder auf Informationen zugreifen, damit der Antrag korrekt und zeitnah bearbeitet werden kann.

Dies manuell per E-Mail, FTP oder Telefon zu tun, ist arbeitsintensiv, birgt die Möglichkeit menschlicher Fehler und nimmt, ehrlich gesagt, viel Zeit in Anspruch. Die digitale Transformation der letzten Jahre hat den Prozess rationalisiert, indem diesen Interessengruppen über ein webbasiertes Portal Zugriff auf interne Systeme gewährt wurde. Jede dieser Verbindungen bietet jedoch die Möglichkeit, dass ein unternehmungslustiger böswilliger Akteur, der bereits in das System eines Partners eingedrungen ist, sich im gesamten Netzwerk der Versicherungsgesellschaft ausbreitet.

Zero Trust stellt sicher, dass alle Unternehmen — unabhängig davon, ob sie der Versicherungsagentur angehören oder nicht — kontinuierlich ihre Vertrauenswürdigkeit für den Zugriff auf jedes System im Netzwerk unter Beweis stellen. Die Ausweitung von Zero Trust auf nicht verwaltete Geräte ermöglicht diese neue Art der Zusammenarbeit ohne zusätzliches Sicherheitsrisiko oder IT-Aufwand.

Herkömmliche Sicherheitstools wurden für das Hub-and-Spoke-Modell entwickelt, bei dem einige Einheiten außerhalb einer gehärteten Firewall über einen zentralen Kontrollpunkt mit dem Netzwerk verbunden sind. Der gesamte Datenverkehr würde zurück zum Rechenzentrum fließen, wo er überwacht und Richtlinien angewendet werden könnten. Unternehmen mussten die Entität nur bei der ersten Berührung authentifizieren und mussten sich dann keine Gedanken über die Überwachung oder Sicherung des Ost-West-Verkehrs machen.

Wie wir jedoch bereits festgestellt haben, leben wir nicht mehr in dieser Welt. Nicht nur interne Benutzer, Anwendungen, Geräte und Daten sind verteilt, auch externe Stellen auf der ganzen Welt benötigen Zugriff. Die Unfähigkeit, sich kontinuierlich zu authentifizieren und den Zugriff auf granularer Ebene einzuschränken, ist eine große Sicherheitslücke, die Bedrohungsakteure mit hohem Erfolg nutzen.

Ein clientloser Ansatz, der von einem zentralen Kontrollpunkt aus verwaltet wird, ermöglicht es Ihnen, Zero Trust unterbrechungsfrei auf nicht verwaltete Geräte auszudehnen. Sie müssen Partner nicht bitten, einen Software-Client zu installieren oder die Kontrolle über ihr eigenes Gerät abzugeben. Sie erhalten jedoch einen vollständigen Überblick darüber, wer die Entität, die den Zugriff beantragt, wirklich ist und was sie tut. Von dort aus können Sie granularen Zugriff auf der Grundlage Ihrer bestehenden Zero-Trust-Richtlinien gewähren.

Ja, aber nur, wenn Sie den Datenverkehr über einen statischen Kontrollpunkt wie ein VPN oder eine lokale Firewall geleitet haben. Zero-Trust-Netzwerkzugriff (ZTNA) nutzt das öffentliche Internet, um diese Sichtbarkeit und Kontrolle zu erlangen. So können Sie Identität und Verhalten kontinuierlich überwachen, um die Vertrauenswürdigkeit während des gesamten Engagements zu beurteilen. Und da die Cloud allgegenwärtig ist, können Sie Zero Trust auf globaler Ebene implementieren, wo immer Sie geschäftlich tätig sind, ohne sich Gedanken über Latenz- oder Bandbreitenbeschränkungen machen zu müssen.

Ja, das ist das Schöne an einem clientlosen, Cloud-nativen Ansatz. Sie benötigen nur ein Sicherheitssystem, das alle Arten von Geräten abdeckt — unabhängig davon, ob es sich um Unternehmensgeräte, persönliche Geräte Ihrer Mitarbeiter oder um Geräte Dritter handelt. Sie müssen keine separaten Systeme einrichten. Ein clientloser Ansatz über die Cloud deckt sie alle ab und bietet eine einzige Managementebene, über die Sie granulare Zero-Trust-Richtlinien erstellen, aktualisieren und anwenden können.

Anstatt auf die Originalanwendung zuzugreifen, erstellt der Menlo Secure Cloud Browser eine gerenderte Anzeige der Anwendung auf dem Endgerät direkt im Browser des Benutzers. Es besteht kein inhärentes Vertrauen in den Webverkehr und die Interaktionen. Dadurch wird die Anwendung vor Parametermanipulationen, Web-Scraping, API-Missbrauch und einer Vielzahl anderer Probleme geschützt. Selbst wenn der Endpunkt irgendwie kompromittiert wird, kann der Bedrohungsakteur keinen direkten Zugriff auf HTTP-Header, Inhalte und die Anwendung erhalten. Stattdessen werden alle böswilligen Aktivitäten im Menlo Secure Cloud Browser statt im Endpunktbrowser ausgeführt. Darüber hinaus ermöglicht Menlo Secure Application Access eine problemlose und agentenlose Bereitstellung browserbasierter Anwendungen, um Benutzer von Fernzugriff und/oder BYOD problemlos zu unterstützen. Diese agentenfreie, einfache Bereitstellung hilft Unternehmen:

Zero-Trust-Richtlinien setzen die Regeln durch, die Zero-Trust-Strategien regeln. Beispielsweise möchte ein Unternehmen möglicherweise den Lesezugriff für verdächtige Websites erzwingen, um Benutzer vor dem Diebstahl von Anmeldeinformationen zu schützen. Oder es möchte möglicherweise die Beschränkungen für Gehaltsabrechnungsanträge verschärfen, da die Daten auf diesen Systemen vertraulich sind. Zero-Trust-Richtlinien berücksichtigen den Benutzer, das Gerät und das, worauf er Zugriff anfordert. Ihre Vertrauenswürdigkeit wird kontinuierlich überwacht und bewertet.

Herkömmliche Sicherheitsrichtlinien authentifizieren Entitäten (einen Benutzer, ein Gerät oder eine Anwendung), sobald sie sich am Rand des Netzwerks befinden, und gewähren ihnen dann Zugriff auf alles innerhalb des Netzwerks. Dies funktionierte gut, als Unternehmensnetzwerke in einem Hub-and-Spoke-Modell eingerichtet wurden, bei dem es wenig Mobilität gab. Benutzer loggten sich in der Regel von der Unternehmenszentrale aus hinter einer robusten Firewall ein, die den ein- und ausgehenden Datenverkehr im Rechenzentrum kontrollieren konnte.

Die heutigen Netzwerke sind jedoch hochgradig verteilt und mobil. Benutzer, Geräte, Apps und Daten sind auf private und öffentliche Cloud-Infrastrukturen verteilt, wo sie bei Bedarf hoch- und heruntergefahren werden. Diese dezentrale Architektur hat den Perimeter nicht so sehr eliminiert, sondern ihn auf alle Bereiche ausgedehnt, an denen Benutzer geschäftlich tätig sind — egal, ob es sich um ein entferntes Büro, ein Heimbüro, einen Kundenstandort oder unterwegs handelt. Der Perimeter ist überall — so dass es unmöglich ist, Sicherheitslücken zu verhindern.

Zero-Trust-Richtlinien authentifizieren kontinuierlich Entitäten am Perimeter und innerhalb des Netzwerks und stellen so sicher, dass nichts durchkommt. Diese granulare Kontrolle ermöglicht es Ihnen, Änderungen der Vertrauenswürdigkeit zu erkennen und zu überwachen. Anstatt davon auszugehen, dass authentifizierte Entitäten vertrauenswürdig sind, gehen Zero-Trust-Richtlinien standardmäßig davon aus, dass alles bösartig ist, und verlangen von ihnen, dass sie ihre Vertrauenswürdigkeit kontinuierlich unter Beweis stellen.

Es handelt sich um eine Strategie, die von Unternehmen verlangt, ihre Art und Weise, wie sie das Unternehmen schützen, völlig zu überdenken. Zero-Trust-Richtlinien müssen im gesamten Netzwerksicherheits-Stack allgegenwärtig sein — einschließlich Secure Web Gateway (SWG), Firewall und Cloud Access Security Broker (CASB). Ganz gleich, ob jemand mit einem Kabel verbunden ist, das in der Unternehmenszentrale aus der Wand herauskommt, oder ob er sich über ein öffentliches WLAN in einem Café anmeldet — Zero-Trust-Richtlinien regeln genau, auf was und auf welcher Ebene er zugreifen kann.

Was du nicht weißt, kannst du nicht sichern. Jede Zero-Trust-Richtlinie beginnt mit der Katalogisierung Ihrer Anwendungen, damit Sie wissen, wo sie sich im Netzwerk befinden und welche Benutzer Zugriff benötigen. Anschließend können Sie Barrierefreiheitsebenen definieren, um festzulegen, wer vollen Zugriff erhält, wer schreibgeschützt ist und ob Benutzer Upload- oder Download-Berechtigungen erhalten können.

Sobald Sie wissen, was Sie haben, können Sie ein gewisses Maß an Kontrolle in Ihre Zero-Trust-Richtlinien einbauen. Es ist fast so, als würde man eine Risikobewertung berechnen. Nehmen wir zum Beispiel an, ein bekannter Benutzer versucht, auf eine Anwendung im Netzwerk zuzugreifen. Die Multifaktor-Authentifizierung beweist, dass der Benutzer der ist, für den er sich ausgibt, und dass er an einem bekannten Gerät angemeldet ist. Der Benutzer befindet sich jedoch in einem Land wie Albanien.

Das ist nicht nur ein seltsamer Ort für diesen bestimmten Benutzer, es ist auch eine bekannte Brutstätte für Hackeraktivitäten. Eine Zero-Trust-Richtlinie kann eingerichtet werden, um dem authentifizierten Benutzer Zugriff auf die Anwendung zu gewähren, ihn aber nur auf Lesen zu beschränken. Diese granulare Kontrollstufe schützt die Anwendung vor potenziell böswilligen Aktivitäten, ohne die Produktivität des Benutzers zu beeinträchtigen — nur für den Fall, dass der Benutzer wirklich einen legitimen Grund hat, sich in Albanien aufzuhalten. Zero-Trust-Richtlinien ermöglichen es Ihnen, diese verschiedenen Sicherheitsstufen auf der Grundlage vordefinierter Regeln festzulegen und sie global anzuwenden.

Zero-Trust-Richtlinien müssen auch über die reine Barrierefreiheit von Benutzer zu App hinausgehen. Sie müssen auch in die andere Richtung gehen, indem sie den Datenfluss von der Anwendung zum Benutzer oder sogar zwischen Anwendungen diktieren. Auf diese Weise können Sie Zero-Trust-Richtlinien auf Anwendungen, Benutzer, Geräte und Daten anwenden und so eine vollständige Abdeckung im gesamten Unternehmen gewährleisten. Um wirklich sicher zu sein, sollten Sie sogar in der Lage sein, Richtlinien auf Dritte wie Kunden und Partner auszudehnen, die nicht verwaltete Geräte verwenden. Dabei sollte es keine Rolle spielen, ob es sich um eine Anwendung, eine Person oder ein IoT-Gerät handelt — jedes Unternehmen muss seine Vertrauenswürdigkeit bei jeder Interaktion kontinuierlich unter Beweis stellen.

Der Zugriff wird nur auf bestimmte Anwendungen gewährt, die für die berufliche Funktion eines Benutzers erforderlich sind, nicht auf das gesamte Netzwerk. Die Zero-Trust-Prinzipien sind in die Grundlage von Menlo Secure Application Access integriert und ermöglichen sowohl granulare als auch bedingte Zugriffsrichtlinien für Mitarbeiter oder Dritte an verschiedenen Standorten. Unternehmen können den Zugriff nach Benutzern, Gruppen, Quell-IP-Adressen und Regionen definieren.

In Bezug auf die Bereitstellung unterstützt Menlo eine Zero-Touch- und agentenlose Bereitstellung für browserbasierte Anwendungen und einen Agenten für nicht browserbasierte Anwendungen. Für browserbasierte Anwendungen werden keine DNS-Einträge benötigt, es müssen keine Zertifikate importiert werden und es ist kein Agent erforderlich. Menlo bietet dann einen zentralen Ort, an dem Sie diese Zero-Trust-Richtlinien erstellen und verwalten können. So können Sie sie einmal festlegen und global für Anwendungen, Benutzer, Geräte und Daten anwenden.

Menlo Security wird vom Menlo Secure Cloud Browser unterstützt. Alles durchläuft diese abstrakte Ebene in der Cloud und bietet Administratoren eine beispiellose Transparenz und Kontrolle über die Sicherheit, ohne die native Benutzererfahrung zu beeinträchtigen.

Learn more about Zero Trust Access

Eine Zero-Trust-Identität ist eine Methode, um granularen Zugriff auf das gesamte Netzwerk auf der Grundlage der Vertrauenswürdigkeit zu gewähren. Zero-Trust beginnt standardmäßig mit keinem Zugriff und bietet dann auf intelligente Weise verschiedene Zugriffsebenen für bestimmte Entitäten — unabhängig davon, ob es sich um einen Benutzer, eine Anwendung, Daten oder ein Gerät handelt. Und dieser Zugriff wird auf der Grundlage voreingestellter Regeln gewährt. Damit dies funktioniert, müssen Unternehmen jedoch zweifelsfrei genau identifizieren, wer den Zugriff beantragt und was sie zu tun gedenken, sobald sie ihn erhalten haben.

Zero-Trust-Identität ist mehr als nur Benutzername, Passwort und Multifaktor-Authentifizierung (MFA). Sie benötigen eine weitere Stufe von Sicherheitsprüfungen, um sicherzustellen, dass die Person, Anwendung oder das Gerät die Person oder das ist, für die sie sich ausgibt. Dazu gehören auch andere Hinweise wie Geräteinformationen, der physische Standort und letztendlich das Verhalten.

Herkömmliche Identitätstools wurden für Hub-and-Spoke-Modelle entwickelt, bei denen einige Entitäten außerhalb einer gehärteten Firewall über ein VPN mit dem Netzwerk verbunden sind. Der gesamte Datenverkehr würde zurück zum Rechenzentrum fließen, wo er überwacht und Richtlinien angewendet werden könnten. Unternehmen mussten die Entität nur bei der ersten Berührung authentifizieren und mussten sich dann keine Gedanken über die Überwachung oder Sicherung des Ost-West-Verkehrs machen. Die Authentifizierung mit einem Benutzernamen, einem Passwort und MFA funktionierte für diese Architektur gut.

Wir leben jedoch nicht mehr in dieser Welt. In den stark verteilten Unternehmen von heute sind Benutzer, Anwendungen, Geräte und Daten auf private Rechenzentren, öffentliche Cloud-Infrastrukturen und Software-as-a-Service (SaaS) -Plattformen verteilt, und das Netzwerk ist zu weit verteilt, zu komplex und zu stark mit Drittanbietern vernetzt. Ein Benutzer kann sich möglicherweise den ersten Zugriff verschaffen und hat dann uneingeschränkten Zugriff auf den Rest des Netzwerks. Die Unfähigkeit, sich kontinuierlich zu authentifizieren und den Zugriff auf granularer Ebene einzuschränken, ist eine große Sicherheitslücke, die Bedrohungsakteure mit großem Erfolg ausnutzen.

Es geht darum, zu beurteilen, wie sicher Sie sich der Identität einer Entität sind, und diese Bewertung dann zu verwenden, um Barrierefreiheit zu gewährleisten oder einzuschränken. Beispielsweise könnte sich ein bekannter Benutzer mit den richtigen Anmeldeinformationen bei einer Anwendung anmelden und die MFA bestehen. Was ist jedoch, wenn festgestellt wurde, dass sich der Benutzer in einem Land wie Albanien befindet? Das ist nicht nur ein seltsamer Ort für diesen bestimmten Benutzer, es ist auch eine bekannte Brutstätte für Hackeraktivitäten. Darüber hinaus versucht der Benutzer, ein Marketingleiter, auf die Gehaltsabrechnungs-App zuzugreifen — auch dies ist ein ungewöhnliches Verhalten.

Bieten Sie Zugang oder nicht? Mit einer Zero-Trust-Identität können Sie Richtlinien anwenden, die dem authentifizierten Benutzer den Zugriff auf die Anwendung gewähren, ihn aber nur auf Lesen beschränken. Diese granulare Kontrollebene schützt die Anwendung vor potenziell böswilligen Aktivitäten, ohne die Produktivität des Benutzers zu beeinträchtigen — nur für den Fall, dass der Benutzer wirklich einen legitimen Grund hat, auf die Gehaltsabrechnung aus Albanien zuzugreifen. Eine Zero-Trust-Identität ermöglicht es Ihnen, den Grad der Vertrauenswürdigkeit zu beurteilen, granulare Zugänglichkeit zu gewährleisten und diese Richtlinien weltweit anzuwenden.

Was du nicht weißt, kannst du nicht sichern. Jede Zero-Trust-Identitätsstrategie beginnt mit der Katalogisierung Ihrer Anwendungen, damit Sie wissen, wo sie sich im Netzwerk befinden und welche Benutzer Zugriff benötigen. Anschließend können Sie Barrierefreiheitsebenen definieren, um festzulegen, wer Vollzugriff erhält, wer nur Lesezugriff hat und ob Benutzer Upload- oder Download-Berechtigungen erhalten können.

Sobald Sie wissen, was Sie haben, können Sie ein gewisses Maß an Kontrolle in Ihre Zero-Trust-Strategie integrieren. Es ist fast so, als würde man einen Risiko-Score berechnen. Im obigen Beispiel gab der Benutzer den richtigen Benutzernamen und das richtige Passwort an und bestand die MFA, zeigte jedoch von einem riskanten Standort aus ein abnormales Verhalten. Das Ergebnis ist schreibgeschützt und die Daten können nicht heruntergeladen oder exfiltriert werden. Zero-Trust-Richtlinien ermöglichen es Ihnen, diese verschiedenen Sicherheitsstufen auf der Grundlage von Identitäten und voreingestellten Regeln festzulegen und sie global anzuwenden.

Sobald Sie Ihr Netzwerk katalogisiert und Identitätsrichtlinien festgelegt haben, um die Vertrauenswürdigkeit und die entsprechenden Zugriffsstufen zu ermitteln, ist es an der Zeit, Benutzer tatsächlich zu verbinden, ohne Anwendungen bösartigen Bedrohungen auszusetzen. Sie können dies mit einem Client — z. B. einem VPN — oder idealerweise in einer clientlosen Architektur tun. Wenn keine Software auf einem Gerät installiert werden muss, reduziert sich der IT-Aufwand und Sie können die Zero-Trust-Identität auch auf nicht verwaltete Geräte ausdehnen — z. B. Partner, Lieferanten und Auftragnehmer oder das persönliche Gerät eines Mitarbeiters.

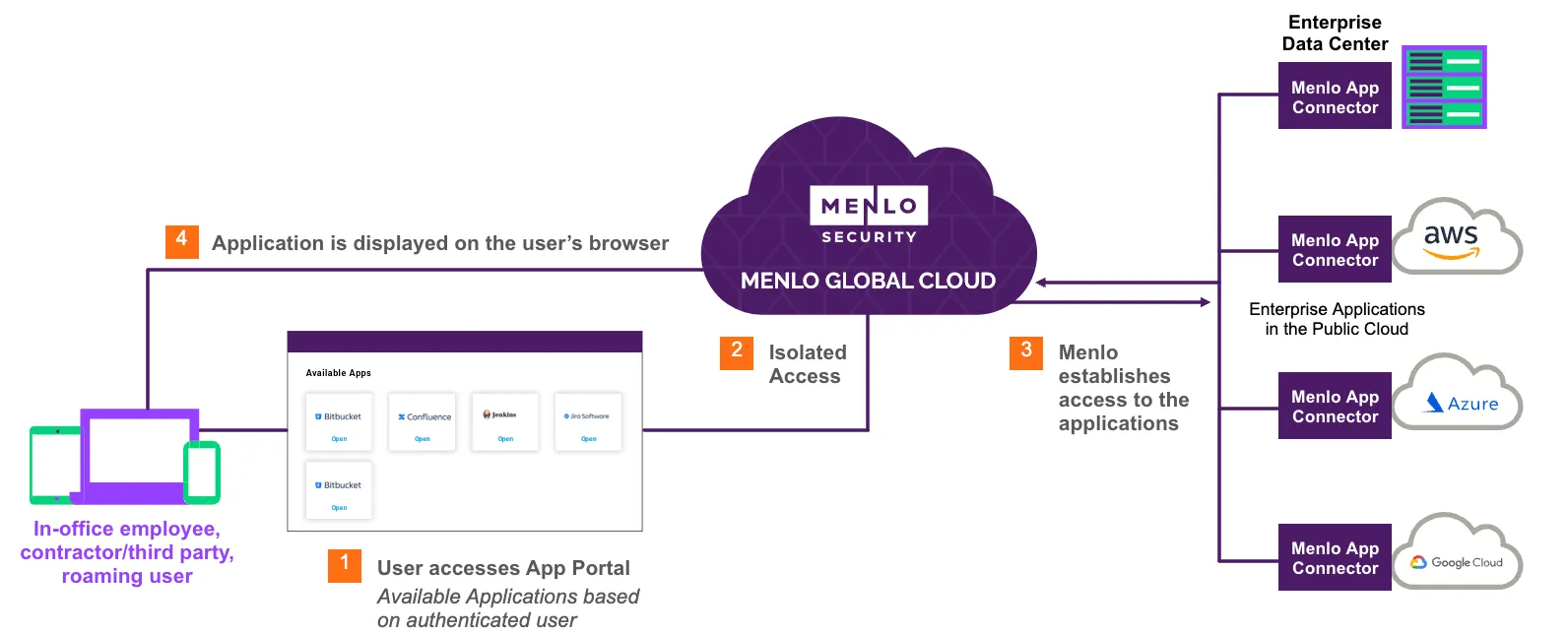

Auf der Anwendungsseite müssen Sie einen Connector bereitstellen, um vertrauenswürdigen Benutzern Zugriff zu gewähren. Diese Konnektoren befinden sich überall dort, wo sich die Anwendung befindet — ob in einem Rechenzentrum oder in der öffentlichen Cloud — und dienen als Gateway, um authentifizierten Benutzern den Zugriff zu ermöglichen. Das heutige Unternehmen mit verteilten Standorten erfordert jedoch den direkten Zugriff von Benutzer zu Anwendung über das öffentliche Internet, sodass Anwendungen öffentlich auffindbar sein müssen. Um diese kritische Sicherheitslücke zu schließen, ist ein zentraler Kontrollpunkt erforderlich, durch den der gesamte Datenverkehr fließt und einen privaten Tunnel über das Internet bietet, auf den nur authentifizierte Benutzer zugreifen können.

Der Zugriff wird nur auf bestimmte Anwendungen gewährt, die für die berufliche Funktion eines Benutzers erforderlich sind, nicht auf das gesamte Netzwerk. Die Zero-Trust-Prinzipien sind in die Grundlage von Menlo Secure Application Access integriert und ermöglichen sowohl granulare als auch bedingte Zugriffsrichtlinien für Mitarbeiter oder Dritte an verschiedenen Standorten. Unternehmen können den Zugriff nach Benutzern, Gruppen, Quell-IP-Adressen und Regionen definieren. Bei Richtlinien, die nicht auf Browsern basieren, können Unternehmen den Status eines Endpunkts überprüfen, bevor ein Benutzer Zugriff auf eine Anwendung erhält.

Moderne Unternehmen müssen sicherstellen, dass verteilte Einheiten (Benutzer, Geräte, Außenstellen und SaaS-Plattformen) eine sichere Verbindung zu Anwendungen herstellen können. Während sich dieser Markt zunehmend in Richtung einer agentenbasierten Security Service Edge (SSE) -Architektur für die Mehrheit der Implementierungen bewegt, so Gartner, es verzeichnet auch eine erhöhte Nachfrage nach agentenlosen Bereitstellungen im Fall von nicht verwalteten Geräten und/oder Zugriffen durch Dritte.

Ein erfolgreicher ZTNA-Ansatz sollte die umfassenden Sicherheitsanforderungen für verwaltete Geräte erfüllen, die Reduzierung der Angriffsfläche maximieren und einen Weg zur Vereinheitlichung hochdynamischer, adaptiver Zugriffskontrollrichtlinien bieten, um die Einführung von Zero-Trust-Prinzipien in Ihrem Unternehmen zu unterstützen.

Im Gegensatz zu VPN-Verbindungen arbeitet ZTNA auf einem Zero-Trust-Modell in dem nur autorisierten Anwendungen Zugriff gewährt wird, die für eine bestimmte Person oder Rolle zur Erledigung ihrer Arbeit erforderlich sind, unabhängig davon, wo sich diese Anwendung befindet. Auf diese Weise bietet die Verbindung zum Netzwerk nicht die Möglichkeit, das gesamte Netzwerk zu scannen oder zu durchsuchen, und ermöglicht den Zugriff auf verteilte Anwendungen über einen einzigen Connector. Laut Gartner können Unternehmen, die ihre bestehenden VPNs ersetzen möchten, von einer erheblichen Risikominderung für ihr Unternehmen profitieren, indem sie ZTNA-Alternativen nutzen. Zu vielen dieser ZTNA-Vorteile gehören:

ZTNA-Lösungen werden verwendet, um Endbenutzer nur mit autorisierten Anwendungen zu verbinden, unabhängig davon, wo sich der Benutzer und die Anwendung gerade befinden. Laut Gartner, ZTNA hat sich von einem primären VPN-Ersatz zu einer Schlüsselkomponente einer standardisierten Zero-Trust-Architektur für Benutzer aus der Ferne und in Filialen entwickelt.

Damit eine ZTNA-Lösung effektiv ist, muss sie die Identität des Benutzers überprüfen und die Sicherheitslage des verwendeten Geräts bewerten. Dabei muss sichergestellt werden, dass es den definierten Richtlinien entspricht, bevor der Zugriff auf die Anwendung gewährt wird. Nach der Autorisierung wird eine sichere Verbindung zwischen dem Gerät des Benutzers und der Anwendung hergestellt.

Dieser Ansatz stellt sicher, dass Benutzer nur auf der Grundlage der Identität eines bestimmten Benutzers auf Anwendungen zugreifen können und keine anderen Anwendungen anzeigen oder darauf zugreifen können, für die sie keine Autorisierung haben. Darüber hinaus hilft es, laterale Angriffe zu verhindern, falls sich ein Angreifer Zugriff verschafft und er nicht in der Lage wäre, sich lateral im gesamten Unternehmen auszubreiten.

ZTNA-Lösungen scheinen zwar ideal zu sein, um hochgradig skalierbare, direkte Verbindungen zwischen Ihren Anwendungen und Remote-Benutzern bereitzustellen, aber die meisten ZTNA-Tools sind so konzipiert, dass sie eine sichere Verbindung herstellen und dann aus dem Weg gehen, sodass Benutzer frei mit ihren Anwendungen interagieren können. Die Herausforderung bei diesem Ansatz besteht darin, dass die Sicherheitsteams keinen Einblick in den Datenverkehr der Benutzer haben und somit blind für mögliche Datenübertragungen zwischen Benutzern und Anwendungen sind. Dadurch sind sie potenziellen Sicherheitsvorfällen ausgesetzt, bei denen es um die Speicherung vertraulicher Daten, den Zugriff oder das potenzielle Hochladen bösartiger Inhalte geht.

Diese Unfähigkeit, solche unauffälligen Verhaltensweisen wie kompromittierte Benutzeranmeldeinformationen, Exfiltration verwendeter Daten oder andere schändliche Aktivitäten zu überwachen, stellt eine erhebliche Bedrohung für Sicherheitsteams dar. Daher ist es für Unternehmen unerlässlich, eine ZTNA-Lösung zu implementieren, die nicht nur Zugriff und Transparenz bietet, sondern auch die Sicherheit nach dem Aufbau einer sicheren Verbindung gewährleistet. Dieser proaktive Ansatz verhindert letztlich potenzielle Sicherheitsvorfälle und sorgt für eine echte Zero-Trust-Verbindung.

In der heutigen Multi-Cloud-Umgebung können Anwendungen auf mehrere Cloud-Plattformen sowie auf eine lokale Infrastruktur verteilt werden. Moderne Unternehmen benötigen, dass ihre digitalen Ressourcen von überall und auf jedem Gerät zugänglich sind, um den Anforderungen ihrer wachsenden hybriden Belegschaft gerecht zu werden. ZTNA-Lösungen der nächsten Generation sollte sich nahtlos in Ihre bestehenden Sicherheitsinvestitionen integrieren lassen, um den erforderlichen Schutz und die erforderliche Sichtbarkeit zu erweitern. Sie sollten den Sicherheitsteams einen bidirektionalen Einblick in die gesamte Kommunikation bieten, sodass sie Benutzer vor Angriffen schützen können, die von einer Anwendung ausgehen, und bei Bedarf Richtlinien zum Schutz vor Datenverlust (DLP) implementieren können.

ZTNA der nächsten Generation definiert Vertrauen neu und arbeitet nach dem Prinzip, dass nichts grundsätzlich vertrauenswürdig sein sollte. Im Gegensatz zu herkömmlichen Lösungen, die sich in erster Linie auf die Sicherung des Zugriffs konzentrieren, beinhalten ZTNA-Lösungen der nächsten Generation wie Secure Application Access von Menlo Security erweiterte Sicherheitsmaßnahmen, die erforderlich sind, um die heutigen Benutzer, Daten und Anwendungen vor der wachsenden Bedrohung durch sich ständig weiterentwickelnde Bedrohungen und hochentwickelte Bedrohungsakteure zu schützen. Sicherer Anwendungszugriff erfüllt die umfassenden Sicherheitsanforderungen für verwaltete Geräte, indem unser Elastic Isolation Core genutzt wird, um ein gerendertes Bild der Anwendung auf dem Endgerät direkt im Browser des Benutzers zu erstellen, anstatt mit der Anwendung selbst zu interagieren. Dies gewährleistet den sichersten Weg für den Zugriff auf browserbasierte private Unternehmensanwendungen und SaaS-Anwendungen mithilfe dynamischer Zugriffskontrollrichtlinien und der Aktivierung granularer Filter, um die Einführung von Zero-Trust-Prinzipien durch Unternehmen zu unterstützen und gleichzeitig ein nahtloses Benutzererlebnis zu gewährleisten.

Unternehmen implementieren Zero Trust Network Access, um Benutzern einen sicheren Zugriff auf Anwendungen, Daten und Dienste auf der Grundlage definierter Zugriffskontrollrichtlinien zu ermöglichen. ZTNA unterscheidet sich von virtuellen privaten Netzwerken (VPNs) dadurch, dass es ausschließlich Zugriff auf bestimmte Anwendungen gewährt, wohingegen VPNs den Zugriff auf das gesamte Netzwerk und damit auf alle Anwendungen gewähren.

Unternehmen, die einen Zero-Trust-Sicherheitsansatz verfolgen, wissen, dass der traditionelle Ansatz zur Erkennung und Behebung der Cybersicherheit nicht funktioniert. Zero-Trust-Mentalitäten gehen davon aus, dass alle Inhalte — unabhängig davon, ob sie aus einer vertrauenswürdigen Quelle stammen — nicht vertrauenswürdig sind.

Eine Zero-Trust-Sicherheitsstrategie beginnt mit der Standardeinstellung „Kein Zugriff“. Das bedeutet, dass kein Benutzer, Gerät oder Anwendung — unabhängig von Standort oder Status — auf irgendetwas zugreifen kann. Dadurch wird verhindert, dass Bedrohungsakteure auf Endpunkte zugreifen und sich im Netzwerk ausbreiten.

Zero-Trust-Sicherheit bietet eine weitere Ebene von Sicherheitsprüfungen, um sicherzustellen, dass die Person, Anwendung oder das Gerät die Person oder das ist, für die sie sich ausgibt. Dazu gehören auch andere Hinweise wie Geräteinformationen, der physische Standort und letztlich das Verhalten.

Moderne Anwendungen sind keine monolithischen Stacks mehr in einem einzigen Rechenzentrum. Sie sind jetzt in Tausende von Microservices aufgeteilt, die auf mehrere Cloud-Infrastrukturen verteilt sind. Zero-Trust-Sicherheit verbessert dieses Erlebnis.

Ein Zero-Trust-Ansatz in Bezug auf Sicherheit bedeutet, die Philosophie des Vertrauens auf den Kopf zu stellen. In diesem Fall müssen sich alle Personen und Geräte, unabhängig davon, ob sie intern oder extern sind, Vertrauen verdienen.