Menlo Security が Votiro を買収、AI主導のデータセキュリティの実現を容易に"

ブログを読む

Menlo Securityは現在、ISOMorphと名づけられたキャンペーンを注意深く監視しています。ISOMorphはHTMLスマグリングを利用してサンドボックスやレガシーなプロキシなどのネットワークセキュリティソリューションを回避し、ユーザーのエンドポイントに悪質なファイルを配信します。この攻撃は、アイソレーションによってエンドポイントへの感染を防ぐことができます。以下に、今わかっていることをまとめました:

データ侵害、マルウェア、ランサムウェア、フィッシング、DDoSなどの攻撃は、いずれも増加の一途をたどっています。そして今、別のタイプの攻撃が急速に台頭しています。Menlo Labsでは、HTMLスマグリングを使用して悪意のあるペイロードをエンドポイントに送り込もうとする攻撃が急増していることを観測しています。ISOMorphはこのテクニックを利用したキャンペーンの1つで、SolarWindsの攻撃にも関与したNobeliumは、最近のスピアフィッシングキャンペーンでも同じテクニックを使用しました。Menlo Labsはさらに、人気のDiscordアプリを使用して悪意のあるペイロードをホストしている攻撃者をいくつか特定しています。このキャンペーンで使用されたRAT(リモートアクセス型トロイの木馬)「AsyncRAT」は、検知の回避、パスワードの記録、データの流出に使用できる多くの機能を備えています。このRATに感染した企業は、攻撃者の目的が機密データの流出であることを考慮する必要があります。

世界中がリモートワークにシフトした2020年以降、Webブラウザーが仕事の場となりました。Forrester社の調査1によると、「シェルターインプレイスや在宅勤務への大規模な取り組みが始まる前から、ビジネスユーザーは勤務時間の75%をWebブラウザー上での作業やバーチャルミーティングへの出席に費やしていることが報告されていた。」ということです。HTMLスマグリングは、サンドボックス、レガシープロキシ、ファイアウォールなど、さまざまなネットワークセキュリティソリューションを効果的に回避してマルウェアを配信します。私たちは、攻撃者がHTMLスマグリングを使用してエンドポイントにペイロードを配信しているのは、ペイロードをブロックできるネットワークソリューションが無く、ブラウザーが最も脆弱なリンクの1つであるためだと考えています。

この攻撃について詳しく説明する前に、この攻撃のハイレベルな概念図を見てみましょう。検知と対応のチームがこれらの戦術、技術、手順(TTP:Tactics, Techniques, and Procedures)を簡単に彼らのフレームワークに組み込めるように、MITRE ATT&CKフレームワークに従って攻撃をセクションに分解しました。

Menlo Labsは、攻撃者がメールの添付ファイルおよびWebドライブバイダウンロードの両方を使用してHTMLスマグリングを利用することを確認しています。

HTMLスマグリングは、Webサーバー上のリソースを取得するためにHTTPリクエストを使うのではなく、JavaScriptを使用してHTMLページ上でプログラムを組むように悪意のあるペイロードを構築するテクニックです。このテクニックはWeb開発者がファイルのダウンロードを最適化するためによく使われるものでもあり、ブラウザーの技術的な脆弱性でも設計上の欠陥でもありません。

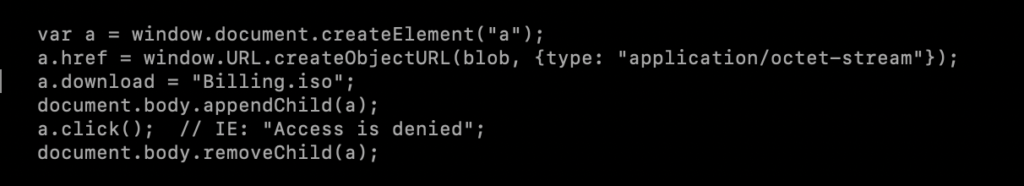

ISOMorphを使う攻撃者は、ブラウザー上で直接ペイロードを構築するために、以下のようなJavaScriptコードを使用します。

このJavaScriptコードは、要素「a」を作成し、HREFをblobに設定し、プログラム的にそれをクリックして、エンドポイントへのダウンロードをトリガーします。ペイロードがエンドポイントにダウンロードされた後、ユーザーがそれを開いて悪意のあるコードを実行する必要があります。

エンドポイントにダウンロードされるのは、ISOファイルです。なぜISOファイルなのでしょうか?

ISOファイルは、エンドポイントにソフトウェアをインストールするために必要なすべてのファイル/フォルダーを含むディスクイメージです。攻撃者は常にWebおよびメールゲートウェイをテストして、どのファイル形式が検知の対象外であるかを確認しており、それらの対象外のファイル形式をTTPに組み込んでいるのです。ISOファイル形式は、サードパーティソフトウェアのインストールを必要としないため、攻撃者に好まれます。

上のスクリーンショットは、ISOファイルの中身を示したものです。このスクリーンショットではVBScriptスクリプトが使用されていますが、私たちはこの他にも多くの悪意のあるスクリプトが使用されていることを確認しています。以下のリストは、ISOファイルに埋め込まれていることが確認された悪意のあるスクリプトです:

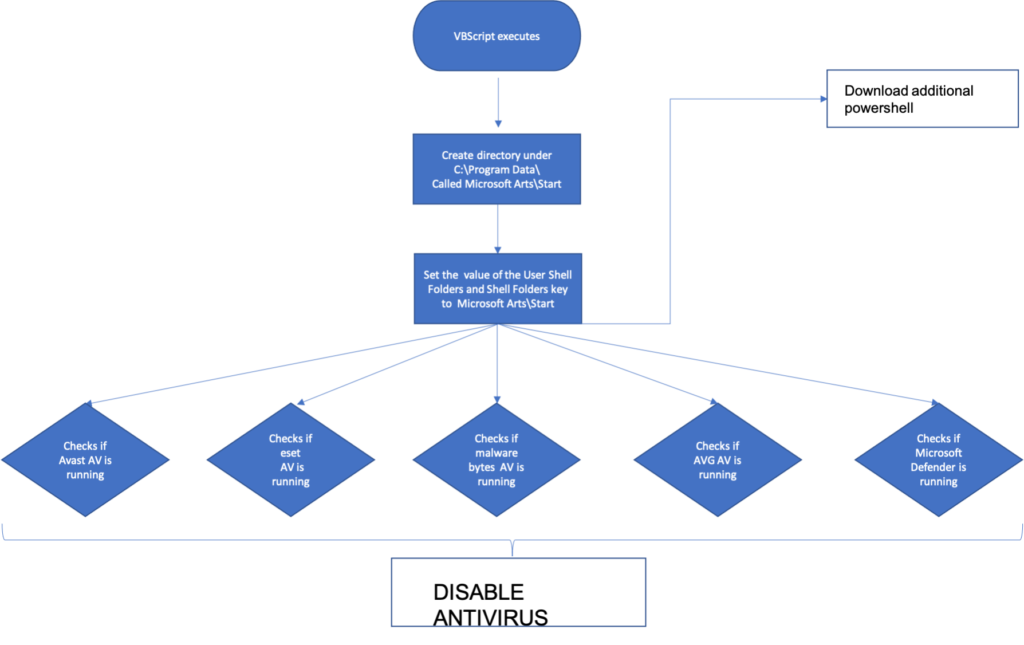

VBScriptのスクリプトが実行されると、追加のPowerShellスクリプトが読み込まれます。以下のフローチャートは、ファーストステージのペイロードの実行に至るアクションの詳細を示し

ISOMorphは、まず"C:\Program Data"の下に"Microsoft ArtsStart"というWindowsディレクトリを作成することで、永続性を獲得します。そして、「User Shell Folders」と「Shell Folders」のレジストリキー値を、先に作成されたディレクトリを指すように設定します。次にPowerShellスクリプトは、"C:\Program Data\Microsoft Arts\Start\"ディレクトリの下に"Dicord.lnk"というファイルをダウンロードします。下の図はPowerShellスクリプトのスニペットで、レジストリキーに設定された値を示しており、起動時に不正なコードを実行できるようにします。

このキャンペーンの攻撃者は、MSBuild.exeに悪意のあるコードを注入することで、プロキシによって悪意のあるコードを実行します。MSBuildは信頼できるプロセスであるため、MSBuildに注入することで、アプリケーションのホワイトリストソリューションを簡単に回避します。攻撃者はリフレクションによってメモリ内のDLLファイルをロードし、RATペイロードをMSBuild.exeに注入します。開発者はリフレクションを使用することで、読み込まれたDLLファイルやその中で定義された型に関する情報を取得したり、メソッドなどを呼び出したりすることができます。AVは通常、LoadLibrary APIを監視して、ロードされる.dll拡張子を持つあらゆるファイルを調べます。マルウェアの作者はDLLファイルをリフレクションでロードし、特定のメソッドを呼び出すことで、AVソフトウェアを回避することができます。これは、MITRE ATT&CKフレームワークのT1127.001テクニックに直接対応します。

上からわかるように、.NET RATペイロード内のメソッド(WpfControlLibary1.LOGO.hahaha)が呼び出されてAsyncRAT機能が開始されます。AsyncRATは、以下のようにAESを使用してその設定を暗号化します。

このBase64文字列は、RATの暗号化された設定です。ハードコードされたAES鍵を使用して復号化すると、RATのCnCサーバーのホスト/ポート、バージョン、その他の設定を確認することができます。

以下は、VirusTotalで追跡しているキャンペーンのスクリーンショットです。このキャンペーンは一般に公開されています。

NJRAT/AsyncRATは、エンドポイントに到達するリモートアクセス型トロイの木馬です。このRATファミリーは長年にわたってさまざまな攻撃者によって使用されてきましたが、主に中東の裕福なターゲットを狙っていました。これらのグループはRATを使用していますが、今回の特定のキャンペーンに関与していることを意味するものではありません。

NJRATを使用することが知られているのは、以下のグループです:

攻撃者は、エンドポイントにペイロードを送り込むための新しい方法を常に探しています。Menlo Labsは、最初のアクセスにHTMLスマグリングを使用する悪質な攻撃者が増加していることに注目しています。このテクニックは、攻撃者がすべてのネットワーク検査および分析ツールを回避しながらペイロードをエンドポイントに到達させることができるため、利用が拡大しています。ペイロードはブラウザー上で直接構築されるため、SIEMやEDRツールのログ収集や可視性にも限界があります。Menlo Labsは、強力な防御、そして検知と対応のための戦略には、最初のアクセス方法を知って理解することが重要であると強く信じており、このギャップを埋めるべく活動しています。

1. Forrester ConsultingがGoogleから委託されて実施した調査「Cloud Workers Are Key to Disruption Preparedness 2020」

Menlo Security