Menlo Security, 기업에 간편한 AI 기반 데이터 보안을 제공하기 위해 Votiro 인수

블로그를 읽으십시오

멘로 시큐리티는 저희가 IsoMorph라고 이름 붙인 공격을 면밀히 모니터링하고 있습니다.IsoMorph는 HTML Smuggling을 활용하여 샌드박스 및 레거시 프록시와 같은 네트워크 보안 솔루션을 우회하여 사용자 엔드포인트에 악성 파일을 전송합니다.격리는 이러한 공격이 엔드포인트를 감염시키는 것을 방지합니다.우리가 알고 있는 내용은 다음과 같습니다.

데이터 침해, 멀웨어, 랜섬웨어, 피싱, DDoS 공격이 모두 증가하고 있습니다.그리고 이제 또 다른 유형의 공격이 빠르게 등장하고 있습니다. 멘로 랩스 악성 페이로드를 엔드포인트로 전송하기 위해 HTML Smuggling을 사용하는 공격자가 증가하고 있습니다.IsoMorph는 가장 최근의 스피어 피싱 캠페인에서 동일한 기술을 사용한 SolarWinds의 배후 위협 행위자인 Nobelium의 공격에 뒤이어 이 기술을 악용한 캠페인 중 하나입니다.Menlo Labs는 인기 있는 Discord 앱을 사용하여 악성 페이로드를 호스팅하는 악의적인 행위자를 확인했습니다.이 캠페인에 사용된 원격 액세스 트로이 목마 (RAT) (AsyncRAT) 에는 탐지를 피하고, 암호를 기록하고, 데이터를 유출하는 데 사용되는 많은 기능이 있습니다.이 RAT에 감염된 기업은 공격자의 목표가 민감한 데이터를 유출하는 것이라고 가정해야 합니다.

전 세계가 원격 근무로 전환한 2020년부터 브라우저는 업무가 이루어지는 장소가 되었습니다.Forrester의 연구에 따르면 “현장 대피소 및 광범위한 재택 근무 이니셔티브가 시작되기 전에도 비즈니스 사용자들은 하루 중 75% 를 웹 브라우저에서 작업하거나 가상 회의에 참석하는 데 소비한다고 답했습니다.”1 HTML Smuggling은 샌드박스, 레거시 프록시, 방화벽을 비롯한 다양한 네트워크 보안 솔루션을 효과적으로 우회하여 멀웨어를 제공합니다.공격자들은 페이로드를 차단할 네트워크 솔루션이 없는 상태에서 브라우저가 가장 취약한 링크 중 하나이기 때문에 공격자들이 HTML Smuggling을 사용하여 페이로드를 엔드포인트로 전송하는 것으로 보입니다.

세부 사항을 살펴보기 전에 먼저 공격에 대한 개괄적인 개요를 제공하겠습니다.다음에 따라 공격을 여러 섹션으로 분류했습니다. 마이터 ATT&CK 프레임워크, 탐지 및 대응 팀이 이러한 전술, 기법 및 절차 (TTP) 를 프레임워크에 쉽게 통합할 수 있도록 지원합니다.

Menlo Labs는 공격자들이 이메일 첨부 파일과 웹 드라이브 바이 다운로드를 모두 사용하여 HTML Smuggling을 활용하는 것을 목격했습니다.

HTML 스머글링은 공격자가 웹 서버에서 리소스를 가져오기 위해 HTTP 요청을 보내는 대신 JavaScript를 사용하여 HTML 페이지에 프로그래밍 방식으로 악성 페이로드를 구성하는 데 사용하는 기술입니다.이 기술은 브라우저 기술의 취약점도 아니고 설계상의 결함도 아니기 때문에 웹 개발자는 파일 다운로드를 최적화하는 데 이 기술을 자주 사용합니다.

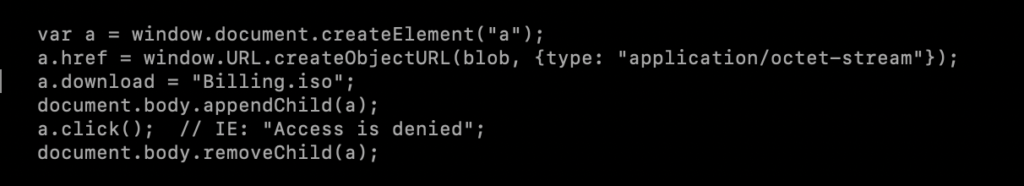

IsoMorph의 배후에 있는 공격자들은 다음 JavaScript 코드를 사용하여 브라우저에서 직접 페이로드를 구성합니다.

간단히 말해서 JavaScript 코드는 요소 “a”를 생성하여 HREF를 블롭으로 설정하고 프로그래밍 방식으로 이를 클릭하여 엔드포인트로 다운로드를 트리거합니다.페이로드가 엔드포인트에 다운로드되면 사용자는 페이로드를 열어 악성 코드를 실행해야 합니다.

엔드포인트에 다운로드되는 것은 ISO 파일입니다.왜 ISO 파일인가요?ISO 파일은 엔드포인트에 소프트웨어를 설치하는 데 필요한 모든 파일/폴더를 포함하는 디스크 이미지입니다.공격자는 항상 웹 및 이메일 게이트웨이 디바이스를 테스트하여 어떤 파일 형식이 검사에서 제외되는지 확인한 다음 해당 면제 파일 형식을 TTP에 통합합니다.ISO 파일 형식은 타사 소프트웨어를 설치할 필요가 없기 때문에 공격자들이 선호합니다.

위 스크린샷은 ISO 파일의 내용을 보여줍니다.위 스크린샷에는 VBScript 스크립트가 있지만 다양한 악성 스크립트가 사용되고 있는 것을 확인했습니다.다음은 ISO 파일에 포함된 것으로 확인된 모든 악성 스크립트의 목록입니다.

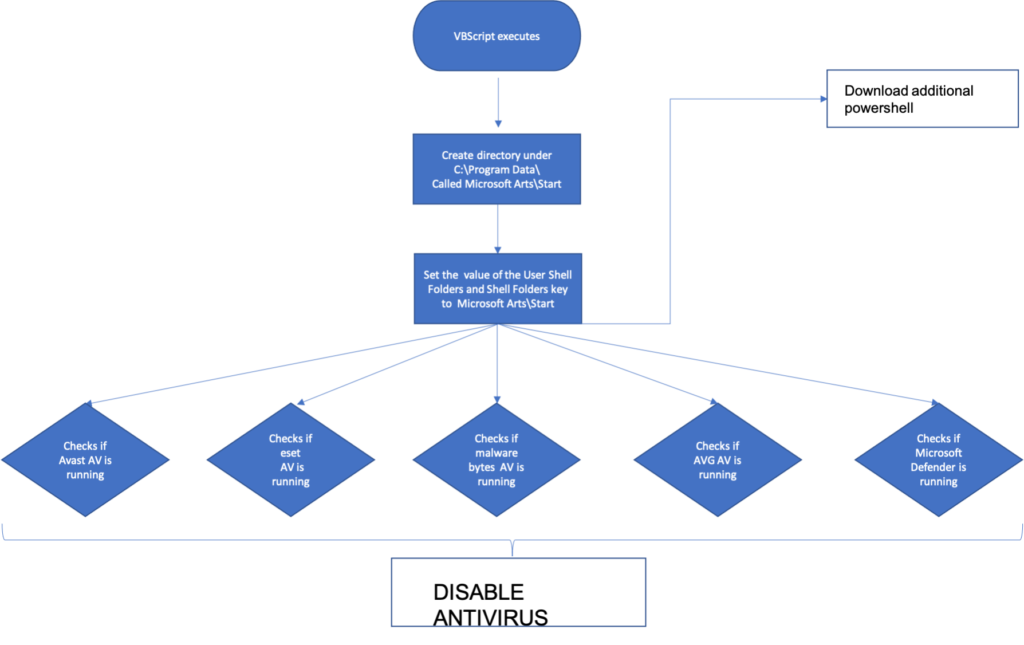

VBScript 스크립트가 실행되면 추가 PowerShell 스크립트를 가져옵니다.다음 순서도에서는 1단계 페이로드 실행을 초래하는 작업을 자세히 설명합니다.

IsoMorph는 먼저 “C:\Program Data\” 아래에 “Microsoft Arts\ Start”라는 Windows 디렉터리를 만들어 지속성을 확보합니다.그런 다음 “사용자 셸 폴더”와 “셸 폴더” 아래의 레지스트리 키 값이 이전에 만든 디렉터리를 가리키도록 설정합니다.그런 다음 PowerShell 스크립트는 “C:\Program Data\ Microsoft Arts\ Start\” 디렉토리 아래에 “Dicord.lnk”라는 파일을 다운로드합니다.아래 그림은 시작 시 악성 코드가 실행될 수 있도록 레지스트리 키에 설정된 값을 보여 주는 PowerShell 스크립트 스니펫입니다.

이 캠페인의 배후에 있는 악의적인 행위자는 프록시를 통해 악성 코드를 MSBuild.exe 에 주입하여 실행합니다.MSBuild는 신뢰할 수 있는 프로세스이므로 MSBuild에 주입하면 애플리케이션 화이트리스팅 솔루션을 쉽게 우회할 수 있습니다.악의적인 행위자는 리플렉션을 사용하여 DLL 파일을 메모리에 로드하고 RAT 페이로드를 MSBuild.exe 파일에 주입합니다.리플렉션을 통해 개발자는 로드된 DLL 파일 및 해당 파일에 정의된 유형, 호출 메서드 등에 대한 정보를 얻을 수 있습니다. AV는 일반적으로 LoadLibrary API를 모니터링하여 로드되는 확장명이.dll 인 파일을 찾습니다.맬웨어 작성자는 DLL 파일을 반영하여 로드하고 특정 메서드를 호출함으로써 AV 소프트웨어를 우회할 수 있습니다.이는 해당 기법에 직접 매핑됩니다. T1127마이터 ATT&CK 프레임워크에서.001

이전 단계에서 볼 수 있듯이.NET RAT 페이로드의 메서드 (wpfControlLibary1.logo.hahaha) 가 호출되어 AsyncRAT 기능을 시작합니다.AsyncRat은 아래와 같이 AES를 사용하여 해당 구성을 암호화합니다.

Base64 문자열은 RAT의 암호화된 구성입니다.하드코딩된 AES 키를 사용하여 복호화하면 CnC 서버 호스트/포트, 버전 및 RAT의 기타 설정을 볼 수 있습니다.

아래는 VirusTotal에서 트래킹한 캠페인의 스크린샷입니다.이 캠페인은 다음에서 이용할 수 있습니다. 공공의.

나이라트/AsyncRat은 엔드포인트로 드롭되는 원격 액세스 트로이 목마입니다.이 RAT 제품군은 지난 몇 년 동안 다양한 공격자들이 사용해 왔지만, 주로 중동의 고부가가치 표적을 공격하는 데 사용되었습니다.이러한 단체들이 RAT를 사용해 왔지만, 그렇다고 해서 이 단체들이 이 특정 캠페인의 배후에 있다는 의미는 아닙니다.

다음 그룹은 NJRAT를 사용하는 것으로 알려져 있습니다.

G0078고르곤 그룹[5]G0043 그룹 5[4]G0096APT41[6]

공격자들은 페이로드를 엔드포인트로 전송하기 위해 새로운 방법을 지속적으로 테스트하고 있습니다.Menlo Labs는 초기 액세스 시 HTML 스머글링을 사용하는 악의적인 공격자가 증가하고 있음을 확인했습니다.이 기법은 공격자가 모든 네트워크 검사 및 분석 도구를 우회하면서 엔드포인트로 페이로드를 가져올 수 있기 때문에 인기를 얻고 있습니다.또한 페이로드가 브라우저에서 직접 구성되기 때문에 SIEM 및 EDR 도구의 로깅 및 가시성에 격차가 있습니다.Menlo Labs는 초기 액세스 방법을 알고 이해하는 것이 강력한 예방, 탐지 및 대응 전략에 중요하다고 굳게 믿고 있으며, 우리는 이 빈틈을 메우기로 결심했습니다.

1.포레스터 컨설팅이 Google을 대신하여 수행한 위탁 연구, “클라우드 작업자는 혁신에 대비하는 핵심 요소”, 2020.

Menlo Security