Menlo Security が Votiro を買収、AI主導のデータセキュリティの実現を容易に"

ブログを読む

2019年1月中旬以降、Menlo Securityは顧客ベース全体でEmotetトロイの木馬アクティビティが増加しているのを目の当たりにしてきました。私たちの調査に基づいて、興味深い観察結果をいくつか紹介したいと思います。

Emotetは2014年にさかのぼり、それ以来ずっと進化してきました。Emotetは当初、感染したエンドポイントから機密情報や個人情報を盗もうとする銀行向けマルウェアとして設計されました。キャンペーンが進展するにつれ、Emotet グループは他のバンキング型トロイの木馬を含むマルウェア配信サービスとしての機能を追加しました。によると 米国証明書アラート 2018年に公開された「Emotetは、州政府、地方政府、部族政府、および準州(SLTT)政府、および民間および公共部門に影響を与える最も高価で破壊的なマルウェアの1つであり続けています。」このブログでは、さまざまなログで確認した Emotet のアクティビティに基づいて、次の 3 つの側面に焦点を当てます。

Emotet の悪質な文書が、次の 2 つの方法で配信されていることを確認しています。

次のグラフは、2019年1月に収集したデータに基づいて、Emotetがターゲットとしている業界の分布を示しています。

同じデータに基づいて、悪意のあるドキュメントをホストしているWebサイトのクリック時間カテゴリ分布を以下に示します。(リンクをクリックするたびに、利用可能な標準分類データベースを使用して分類されます)。

最も目立つのはビジネスカテゴリです。正当なカテゴリの背後に悪意のあるファイルをホストしていると、この攻撃の検出がますます困難になります。

また、これらの悪意のある文書が電子メールの添付ファイルを介して配信されることも確認しています。以下は、使用されているメールの「Subject:」ヘッダー値と「From:」アドレスドメインの例です。

これらの感染した文書が埋め込みマクロを使用してトロイの木馬を配信しているのは当然のことです。これはEmotetによくあることだからです。一連の文書では、80% が.doc 拡張子の付いた Word 文書を装っていたことがわかりましたが、実際は XML ファイルでした。サンドボックスは通常、拡張子ではなく実際のファイルタイプを使用してアプリケーションを識別するため、サンドボックス内で実行する必要があるため、この手法はサンドボックスを回避するために使用されると考えられます。実際のファイルタイプは XML ですが、エンドポイントでは Microsoft Word で開かれているため、悪意のある埋め込みマクロを有効にするようユーザーに促されます。確認された悪質な文書の残りの 20% は、悪意のあるマクロが埋め込まれた標準の Word 文書でした。確認した悪質なファイルの 10% について、ウイルス対策 (AV) スキャンの結果は不明でした (つまり、どのAVベンダーも最初の文書を悪意のある文書として分類していませんでした)。

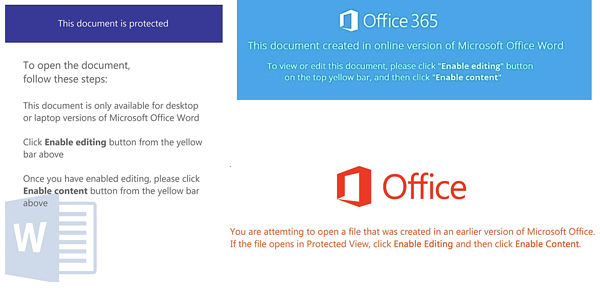

最初の文書の内容では、ユーザーを騙して文書に埋め込まれたマクロを有効にさせるために、適切な Microsoft Office ロゴを含むさまざまなメッセージテーマが使用されていました。

一部のドキュメントでは、おそらくマクロの内容の分析を妨害する目的で、マクロの内容の表示が無効になっていて、VBA プロジェクトがロックダウンされていることがわかりました。

2種類の悪質な文書フォーマットが使用されていました。

最初のタイプ、そしてより目立つタイプは、標準の XML ヘッダーと Microsoft Word ドキュメント XML 形式のタグを含む XML ファイルでした。次に、圧縮されて難読化された VBA マクロコードを含む Base64 でエンコードされたデータが続きます。ファイル自体には.doc という拡張子が付いています。

Word 文書を Base64 でエンコードされたデータを含む XML 文書として偽装する手法は、ウイルス対策による検出を回避するために行われていると考えられます。これらのファイルのログデータを見ると、これらのファイルのクリック時のウイルス対策スキャンの結果の検出率は低かったです。

2つ目のタイプの文書は、悪意のあるマクロが埋め込まれた通常のMicrosoft Word文書でした。

埋め込まれた VBA マクロは非常に難読化されており、デッドコードが挿入されていました。このマクロは最終的に a を呼び出します。 シェル 関数との併用 VBHide パラメータセット。シェル関数が VBA マクロから呼び出されたあと、残りのコマンドがどのようにビルドされるかについて、興味深い点がいくつかあります。

「VBHide」パラメータを設定して「Shell」関数を呼び出す VBA の例:

観察されたサンプルの1つから、「呼び出し-Dosfucation」手法を使用したCMD/PowerShellスクリプトの例。

PowerShellスクリプトが正常に実行された後、最終的に配信されたペイロードはEmotet Trojanであることがわかりました。Emotet Trojanは、攻撃者のインフラストラクチャとのコマンドアンドコントロールチャネルを確立します。長年にわたり、Emotet は高度にカスタマイズできるようになり、攻撃者はこのコマンドアンドコントロールチャネルを使用して追加のマルウェアを送信できるようになりました。

www [.] プルーガー [.] ru

id14 [.] グッドグリッド [.] ラウ

ゾバリンコ [.] または

アズィエンダアグリコラマッゾーラ [.] it

[.] co [.] 油の削除

expoluxo [.] com

kamdhenu [.] technoexam [.] com

ldztmdy [.] cf

ムストゥディア [.] lt

puntodeencuentrove [.] com

ソモフ・イゴール [.] ルー

www [.] purifiq [.] co [.] za

www [.] トップスティック [.] co [.] または

hxxp: //stoutarc [.] com/jbCogye

hxxp: //www.modern-autoparts [.] com/ezfuGPI

hxxp: //antigua.aguilarnoticias [.] com/lnogfuyx

hxxp: //uicphipsi [.] com/4d20qs_iztli7WU1_UUK

hxxp: //vuonnhatrong [.] com/fsrjps_ikqwbrfjh

hxxp: //themissfitlife [.] com/5wn_Yasys0M

hxp: //evoqueart [.] com/WK0MDRVGZW

hxxp: //leptokurtosis [.] com/WMK5XMing

hxxp: //mimianner [.] com/TVPRKDT

7c5cdc5b738f5d7b40140f2cc0a73db61845b45cbc2a297bee2d950657 cab658

37a000cd97233076 cd3150c4dbde11d3d31237906b55866b7503fdc38cd1de08

Untitled_attachment_22012019.doc

2050822044828453.doc

ATT2469528456278769653.doc

PAY199472702716599.doc

アルトプロ [.] com [.] mx

鳥 [.] 政府 [.] ph

カフェマリノ [.] com [.] mx

daawat [.] com [.] pk

エコップ [.] org [.] ph

イアタ [.] オルグ

インシュラー [.] com [.] ph

保険 [.] 政府 [.] ph

ロブステーション [.] 株式会社 [.] 英国

フィルユニオン [.] com

rubiconeng [.] com

テルコマ [.] ネット

ティーレンハウス [.] cn

トレムデメヒコ [.] com

wbf [.] ph

アプリケーション/xmlとファイル名が.docで終わる

注意: 上記のURL/ドメインのほとんどは、もはやアクティブではない可能性があります。

これまで、Emotetは通常のマクロがはびこるWord文書を介して配信されていましたが、XML文書をWord文書に見せかけるこの手法は、配信手法における最近の変化のようです。Emotet の脅威アクターによるこのような絶え間ない戦術の変化により、このキャンペーンは今後も進化し続け、より高度になると予測しています。2018年には、Emotetがバンキング型トロイの木馬のトップに入っていることがわかりました。この傾向は2019年も続くと予想されます。

をチェックしてください リモートブラウザ ガートナーによる採用概要と セキュア Web ゲートウェイのマジック・クアドラント なぜメンロなのか見てみよう ゼロトラストソリューション セキュリティ上の懸念への答えであり続けてください。

----------------------------------

参考文献

Menlo Security