Menlo Security, 기업에 간편한 AI 기반 데이터 보안을 제공하기 위해 Votiro 인수

블로그를 읽으십시오

2019년 1월 중순부터 Menlo Security는 고객층 전반에 걸쳐 Emotet Trojan 활동이 급증하는 것을 목격했습니다. 연구를 바탕으로 흥미로운 관찰 내용을 공유하고자 합니다.

Emotet은 2014년으로 거슬러 올라가며 그 이후로 계속 발전해 왔습니다.Emotet은 원래 감염된 엔드포인트에서 민감한 개인 정보를 도용하려는 뱅킹 멀웨어로 설계되었습니다.캠페인이 발전하면서 Emotet 그룹은 다른 뱅킹 트로이 목마를 비롯한 멀웨어 전송 서비스 기능을 추가했습니다.a에 따르면 미국-인증 경보 2018년에 발표된 “Emotet은 주, 지방, 부족, 자치령 (SLTT) 정부, 민간 및 공공 부문에 영향을 미치는 가장 비용이 많이 들고 파괴력이 큰 멀웨어 중 하나입니다.”로그에서 살펴본 Emotet 활동을 바탕으로 이 블로그에서는 다음과 같은 세 가지 측면에 초점을 맞출 것입니다.

Emotet 악성 문서가 두 가지 방식으로 전달되는 것을 보았습니다.

다음 차트는 2019년 1월에 수집한 데이터를 기반으로 Emotet의 대상이 되는 산업의 분포를 보여줍니다.

동일한 데이터를 기반으로 악성 문서를 호스팅하는 웹 사이트의 클릭 시간 범주 분포가 아래에 나와 있습니다.(링크를 클릭할 때마다 사용 가능한 표준 분류 데이터베이스를 사용하여 분류됩니다.)

비즈니스 범주가 가장 두드러집니다. 합법적인 범주 뒤에서 악성 파일을 호스팅하면 이러한 공격을 탐지하기가 점점 더 어려워집니다.

또한 이러한 악성 문서가 이메일 첨부 파일을 통해 전달되는 경우도 있었습니다.다음은 사용된 이메일 “제목:” 헤더 값과 “From:” 주소 도메인의 샘플입니다.

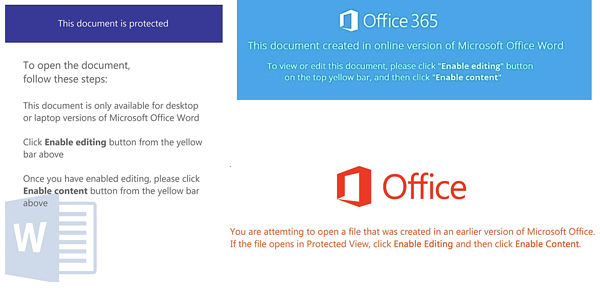

감염된 문서가 내장 매크로를 사용하여 트로이 목마를 전달한다는 것은 놀라운 일이 아닙니다. Emotet의 전형적인 방식이기 때문입니다.문서 집합에서 80% 가 확장자가.doc인 Word 문서로 위장되어 있는 것을 보았지만 실제로는 XML 파일이었습니다.샌드박스는 일반적으로 응용 프로그램을 식별할 때 확장자가 아니라 실제 파일 형식을 사용하기 때문에 샌드박스 내에서 실행해야 하므로 샌드박스를 피하기 위해 이 방법을 사용하는 것 같습니다.실제 파일 형식은 XML이지만 Microsoft Word의 엔드포인트에서 여전히 열려 있기 때문에 사용자에게 악성 임베디드 매크로를 활성화하라는 메시지가 표시됩니다.우리가 목격한 나머지 20% 의 악성 문서는 악성 매크로가 포함된 표준 Word 문서였습니다.우리가 확인한 악성 파일 중 10% 는 바이러스 백신 (AV) 검사 결과를 알 수 없었습니다. 즉, AV 공급업체 중 어느 누구도 초기 문서를 악성으로 분류하지 않았습니다.

초기 문서의 내용은 적절한 Microsoft Office 로고와 함께 다양한 메시지 테마를 사용하여 사용자가 문서에 포함된 매크로를 활성화하도록 유도했습니다.

일부 문서에서는 매크로 내용을 볼 수 없고 VBA 프로젝트가 잠겼는데, 이는 아마도 매크로 내용 분석을 방해하려는 의도일 수 있습니다.

두 가지 유형의 악성 문서 형식이 사용되는 것을 확인했습니다.

첫 번째 유형이자 가장 눈에 띄는 유형은 표준 XML 헤더와 Microsoft Word 문서 XML 형식 태그를 포함하는 XML 파일이었습니다.그 다음에는 압축되고 난독화된 VBA 매크로 코드를 포함하는 Base64로 인코딩된 데이터가 나옵니다.파일 자체의 이름은 확장명이.doc입니다.

Word 문서를 Base64로 인코딩된 데이터가 포함된 XML 문서로 위장하는 방법은 바이러스 백신 탐지를 피하기 위한 것일 수 있습니다.이러한 파일에 대한 로그 데이터를 살펴보면 이러한 파일에 대한 클릭 시 바이러스 백신 검사 결과의 탐지율이 낮았습니다.

두 번째 유형의 문서는 악의적인 매크로가 포함된 일반 Microsoft Word 문서로 구성되었습니다.

내장된 VBA 매크로는 데드 코드 삽입과 함께 매우 난독화되었습니다.매크로는 결국 다음을 호출합니다. 껍질 를 사용한 함수 VB 숨기기 파라미터 세트.셸 함수가 VBA 매크로에서 호출된 후 나머지 명령이 어떻게 작성되는지에 대한 몇 가지 흥미로운 점은 다음과 같습니다.

“VBHide” 매개 변수가 설정된 상태에서 “셸” 함수를 호출하는 VBA 예제:

“호출 문서화” 기술을 사용하는 관찰된 샘플 중 하나의 CMD/PowerShell 스크립트의 예입니다.

PowerShell 스크립트를 성공적으로 실행한 후 최종적으로 전달된 페이로드가 Emotet Trojan이라는 것을 알게 되었습니다. Emotet Trojan은 공격자의 인프라와 함께 명령 및 제어 채널을 설정합니다.수년에 걸쳐 Emotet은 고도로 사용자 지정할 수 있게 되었습니다. 따라서 공격자는 이 명령 및 제어 채널을 사용하여 추가 멀웨어를 전송할 수 있습니다.

www [.] 플로거 [.] ru

id14 [.] 좋은 그리드 [.] 실행

조바린코 [.] 또는

아지엔다 아그리콜라 마졸라 [.] it

[.] 또는 [.] 오일 제거

엑스포룩소 [.] com

kamdhenu [.] 테크노엑스 [.] 컴

ldztmdy [.] cf

mstudija [.] lt

puntodeencuentrove [.] com

소모프-이고르 [.] ru

www [.] 퓨리피크 [.] co [.] a

www [.] 탑스틱 [.] co [.] kr

hxxp: //stoutarc [.] com/JBCOGYE

hxxp: //www.modern-autoparts [.] com/ezFugPI

hxxp: //antigua.aguilarnoticias [.] com/LnogFuyx

hxxp: //uicphipsi [.] com/4d20qs_IZTLI7WU1_UUK

hxxp: //vuonnhatrong [.] com/fsrjps_IKQWBRFJH

hxxp: //themisfitlife [.] com/5wn_yasys0m

hxxp: //evoqueart [.] com/wk0MDRVGZW

hxxp: //렙토쿠르토시스 [.] com/wmk5xMing

hxxp: //imiabner [.] com/TVPRKDT

7c5cdc5b738f5d7b40140f2cc0a73db61845b45cbc2a297bee2d950657cab658

37a000cd97233076cd3150c4dbde11d3d3d31237906b55866b7503fdc38cd1de08

Untitled_attachment_22012019.doc

2050822044828453.doc

ATT2469528456278769653.doc

PAY199472702716599.doc

알토프로 [.] com [.] mx

bir [.] 정부 [.] ph

카페마리노 [.] com [.] mx

데이터 [.] com [.] pk

ecop [.] org [.] ph

아이아타 [.] 오르그

인슐라 [.] com [.] ph

보험 [.] 정부 [.] ph

랩스테이션 [.] co [.] 영국

필-유니온 [.] 컴

루비코엥 [.] 컴

텔레콤사 [.] 넷

틸렌하우스 [.] cn

trmdemexix [.] com

wbf [.] ph

응용 프로그램/xml 및 파일 이름은.doc로 끝납니다.

노트: 위에서 언급한 대부분의 URL/도메인은 더 이상 활성화되지 않을 수 있습니다.

과거에는 Emotet이 매크로가 감염된 일반 Word 문서를 통해 전달되는 것을 보았지만 XML 문서를 Word 문서로 위장하는 이러한 기법은 최근 전달 기법의 변화인 것 같습니다.Emotet 위협 행위자들의 전술이 이처럼 지속적으로 변화함에 따라 이 캠페인은 계속해서 진화하고 더욱 정교해질 것으로 예상됩니다.2018년에 저희는 Emotet이 뱅킹 트로이 목마 중에서도 상위권에 속한다는 사실을 확인했으며, 이러한 추세는 2019년에도 계속될 것으로 예상됩니다.

확인해 보세요 원격 브라우저 가트너의 채택 개요 및 보안 웹 게이트웨이 부문 매직 쿼드런트 멘로가 왜 그런지 알아봅시다 제로 트러스트 솔루션 계속해서 보안 문제에 대한 해답이 될 것입니다.

----------------------------------

참고 문헌

Menlo Security