Menlo Security が Votiro を買収、AI主導のデータセキュリティの実現を容易に"

ブログを読む

Menlo labsでは、攻撃者が悪用し続けている攻撃は限定的であることが確認されています CVE-2017-1882、2 年以上前に発行されたパッチを含む古い Microsoft エクスプロイトです。実際のところ、 FBIレポート 2020年5月12日に公開され、日常的に悪用されている脆弱性のトップ10の1つに挙げられています。3 つの攻撃に関与したマルウェアの詳細についてはまだ分析中であり、このシリーズの第 2 部で公開する予定です。以下は、私たちが特定したすべての攻撃で注目すべき特徴の一部です。

私たちが目にした攻撃は以下のとおりです。

次の業種が対象となりました。

私たちが観察したすべての攻撃で、エクスプロイトは同じままでしたが、さまざまなリモートアクセス型トロイの木馬が提供されました。

数式エディタはMicrosoft Officeの機能で、ユーザーは数式や数式を任意のオフィス文書に埋め込むことができます。

CVE-2017-11882は、広く取り上げられているマイクロソフトオフィスのエクスプロイトです。簡単に言うと、このエクスプロイトは Microsoft Equation Editor のスタックバッファオーバーフローの脆弱性を利用したものです。Equation Editor の実行ファイルのコンパイルとリンク方法が原因で、データ実行防止 (DEP) とアドレス空間レイアウトのランダム化 (ASLR) 機能は使われていませんでした。

このエクスプロイトは当初 APT グループによって使用されていましたが、すぐにクライムウェアグループに組み込まれ、広く使用されるようになりました。2018 年 1 月、マイクロソフトは Microsoft Office のすべてのバージョンにこの脆弱性に対するパッチを適用しました。これにより、数式エディターを標的とした 2 つの新しいバージョンのエクスプロイトが発生しました。

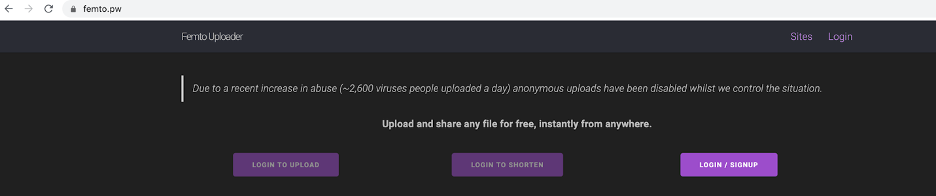

最初に確認した攻撃は、loginto.meからの攻撃でした。loginto.me の下のサブドメインが RTF ファイルの提供に使用されました。ユーザーが Word ドキュメントを開くと、CVE-2017-11882 がトリガーされ、bit.ly サイトへの HTTP リクエストが行われます。bit.ly サイトは Femto アップローダーにリダイレクトします。皮肉なことに、悪意のあるペイロードをホストしている攻撃者による過剰な悪用により、匿名アップロードが停止されました (下のスクリーンショットを参照)。

femtoでホストされている実行ファイルがエンドポイントでダウンロードされて実行されると、paste.eeへの別のHTTPリクエストが行われ、そこからデータがダウンロードされます。

ダウンロードされたデータは、いくつかの文字置換を経て、下のスクリーンショットを参照してください。最終的に NetWire RAT がダウンロードされます。

Netwireは、しばらく前から存在しているリモートアクセス型トロイの木馬です。このトロイの木馬は、主に認証情報や支払いカードのデータを盗むために使用されました。

私たちが観察した2番目の攻撃は、人気のあるファイル共有Webサイトのように見えるdropsend.comをホストしたものです。このウェブサイトでホストされているファイルは、Petratex-PO_RFQ.xlsx という名前の悪意のある Microsoft Excel でした。Microsoft Excel スプレッドシートを開くと、エージェント Tesla マルウェアをダウンロードする HTTP リクエストが送信されます。Agent Tesla はよく知られたマルウェアであり、十分に文書化されています。これは完全に機能するRAT(リモートアクセス型トロイの木馬)で、認証情報を盗んだり、スクリーンショットを撮ったり、追加ファイルをダウンロードしたりすることができます。

3 つ目の攻撃では、Authorization という誘惑をファイル名として使用していました。このファイルは 1 台のドライブでホストされていました。Excel ファイルを開くと、下のスクリーンショットのように「centraldeplaya.com」からバイナリがダウンロードされました。

ダウンロードされた実行ファイルは Houdini または H-Worm RAT です。RAT には以下の機能が組み込まれています。

メンロセキュリティにはさらに詳細があります このRATについて書いてください。

CVE-2017-11882が引き続き悪用されているという事実は、エクスプロイトの信頼性だけでなく、まだ時代遅れのソフトウェアを使用している企業があるという事実を物語っています。セキュリティ問題からアプリケーションを保護するためにアプリケーションやオペレーティングシステムにパッチを適用することは重要ですが、サイバーセキュリティ専門家の不足と絶え間なく変化する企業環境が相まって、企業が適切なパッチ管理プロセスを導入することが難しくなっています。

Menlo Securityのクラウドベースの仕組みをご覧ください マルウェア対策 すべてのウェブトラフィックを安全なブラウザで隔離することにより、インターネット上の高度なサイバー脅威をすべて排除します。

Menlo Security