Menlo Security, 기업에 간편한 AI 기반 데이터 보안을 제공하기 위해 Votiro 인수

블로그를 읽으십시오

Menlo Labs에서는 공격자가 계속해서 악용하는 제한된 공격을 관찰했습니다. CVE-2017-118822년 이상 전에 배포된 패치를 사용한 오래된 Microsoft 익스플로잇입니다.사실, FBI 보고서 2020년 5월 12일에 게시되었으며, 일상적으로 악용되는 상위 10개 취약성 중 하나로 선정되었습니다.세 가지 공격과 관련된 멀웨어에 대한 일부 세부 정보는 아직 분석 중이며, 이 시리즈의 2부에 게시할 예정입니다.지금까지 파악한 모든 공격에서 주목할 만한 몇 가지 특징은 다음과 같습니다.

표적이 된 공격은 다음과 같습니다.

대상 업종은 다음과 같습니다.

우리가 관찰한 모든 공격에서 익스플로잇은 동일하게 유지되었지만 다른 원격 액세스 트로이 목마가 전달되었습니다.

수식 편집기는 사용자가 모든 Office 문서에 수학 방정식이나 수식을 포함할 수 있는 Microsoft Office의 기능입니다.

CVE-2017-11882 은 마이크로소프트 오피스 익스플로잇으로 널리 알려져 있습니다.간단히 말해서, 이 익스플로잇은 Microsoft 방정식 편집기의 스택 버퍼 오버플로 취약점을 이용합니다.수식 편집기 실행 파일은 컴파일되고 연결되는 방식 때문에 DEP (데이터 실행 방지) 및 ASLR (주소 공간 레이아웃 무작위화) 기능을 사용하지 않았습니다.

이 익스플로잇은 처음에는 APT 그룹에서 사용되었지만 곧 크라임웨어 그룹에 통합되어 널리 사용되었습니다.2018년 1월, 마이크로소프트는 이 취약점에 대해 마이크로소프트 오피스의 모든 버전을 패치했습니다.이로 인해 방정식 편집기를 표적으로 삼는 두 가지 새로운 버전의 익스플로잇이 발생했습니다.

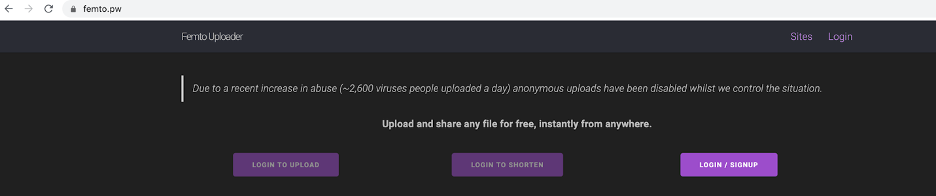

우리가 관찰한 첫 번째 공격은 loginto.me에서 발생했습니다.loginto.me 아래의 하위 도메인이 RTF 파일을 제공하는 데 사용되었습니다.사용자가 Word 문서를 열면 CVE-2017-11882 가 트리거되고 bit.ly 사이트에 대한 HTTP 요청이 이루어집니다.bit.ly 사이트는 Femto 업로더로 리디렉션됩니다. Femto 업로더는 아이러니하게도 악성 페이로드를 호스팅하는 공격자의 과도한 악용으로 인해 익명 업로드를 중단했습니다 (아래 스크린샷 참조).

펨토에 호스팅된 실행 파일이 엔드포인트에서 다운로드되고 실행되면 데이터를 다운로드하는.ee를 붙여넣으라는 또 다른 HTTP 요청이 있습니다.

다운로드한 데이터는 일부 문자 교체를 거칩니다 (아래 스크린샷 참조). 결국 NetWire RAT가 다운로드됩니다.

Netwire는 오랫동안 사용되어 온 원격 액세스 트로이 목마입니다.트로이 목마는 주로 자격 증명과 결제 카드 데이터를 훔치는 데 사용되었습니다.

우리가 관찰한 두 번째 공격은 유명한 파일 공유 웹사이트처럼 보이는 dropsend.com에서 호스팅되었습니다.이 웹사이트에서 호스팅된 파일은 Petratex - PO_RFQ.xlsx 라는 이름의 악성 마이크로소프트 엑셀이었습니다.마이크로소프트 엑셀 스프레드시트가 열리면 에이전트 테슬라 멀웨어를 다운로드하라는 HTTP 요청이 이루어집니다.에이전트 테슬라는 잘 알려진 멀웨어이며 문서화가 잘 되어 있습니다.자격 증명을 도용하고 스크린샷을 찍고 추가 파일을 다운로드할 수 있는 완전한 기능을 갖춘 RAT (원격 액세스 트로이 목마) 입니다.

우리가 발견한 세 번째 공격은 Authorization (Authorization) 이라는 미끼를 파일 이름으로 사용했습니다.이 파일은 원 드라이브에서 호스팅되었습니다.엑셀 파일을 열면 아래 스크린샷과 같이 “centraldeplaya.com”에서 바이너리가 다운로드되었습니다.

다운로드한 실행 파일은 후디니 또는 H-웜 RAT입니다.RAT에는 다음과 같은 기능이 내장되어 있습니다.

멘로 시큐리티에 대한 자세한 내용이 있습니다 이 RAT에 대해 적어주세요.

CVE-2017-11882 악용이 계속되고 있다는 사실은 익스플로잇의 신뢰성뿐만 아니라 여전히 오래된 소프트웨어를 사용하는 회사가 있다는 사실을 말해줍니다.애플리케이션과 운영 체제를 패치하여 보안 문제로부터 보호하는 것은 매우 중요하지만 사이버 보안 전문가의 부족과 끊임없이 변화하는 기업 환경으로 인해 기업은 적절한 패치 관리 프로세스를 마련하기가 더 어려워집니다.

멘로 시큐리티의 클라우드 기반 방법 알아보기 멀웨어 보호 보안 브라우저에서 모든 웹 트래픽을 격리하여 인터넷상의 모든 지능형 사이버 위협을 제거합니다.

Menlo Security