월드 투어:

Menlo의 보안 엔터프라이즈 브라우저를 통해 어떻게 공격자보다 한 발 앞서 나갈 수 있는지 실시간으로 살펴보세요.

2022년 10월 동안 멘로 랩스 연구팀은 다음과 같이 게시했습니다. 세부 10진수 IP 주소를 포함하거나 모호한 URL 형식을 사용하여 원격으로 호스팅된 템플릿을 가져오는 위장된 템플릿 삽입 문서에서.이 기사는 다음 글의 후속 글이었습니다. 더 포스트 무기화된 템플릿 삽입 공격의 작동 방식과 이러한 공격을 방지하는 방법을 자세히 설명합니다.무기화된 문서에서는 RTF 익스플로잇 템플릿을 사용하여 FormBook, Snake Keylogger, SmokeLoader와 같은 멀웨어를 전달했습니다.

무기화된 문서 공격에 사용된 TTP의 발자취가 동일했기 때문에 우리는 IoC를 심층적으로 분석하여 데이터 포인트를 단일 위협 행위자에게 귀속시키고 지문을 생성했습니다.공격의 기원과 우리가 알아낸 데이터 포인트의 흔적을 바탕으로, 우리는 위협 행위자가 북한 밖에서 활동하고 있으며 라자루스 집단과 연계되어 있을 가능성이 높다는 확신을 가지고 평가합니다.

분석 과정에서 우리는 북한 위협 행위자들이 이전 블로그의 IoC에서 언급되고 본 것과 유사한 TTP를 사용했다는 것을 알게 되었습니다.

A 2020 포티넷 기사 북한 위협 행위자들이 한국의 Covid-19 대응에 관한 겉보기에 무해해 보이는 Word 문서를 활용하여 피해자를 속여 BabyShark 멀웨어를 다운로드하도록 하는 악성 매크로가 포함된 방법을 자세히 설명했습니다.또한 북한 위협 행위자들은 FedEx를 스푸핑하는 악성 이메일을 보내 독자들이 kbfvzoboss [.] bid/alien/fre.php 로 데이터를 유출하는 실행 가능한 LokiBot인 PDF를 열도록 독려했습니다.이 IOC는 로키봇이 2018년으로 거슬러 올라가는 매우 유사한 공격에 사용한 것을 볼 수 있습니다.

또한 조사를 하던 중 Joe Sandbox에서 아래에 표시된 샘플을 찾았습니다.흥미롭게도 이 자료는 한국어가 리소스 언어라는 것을 보여주고 있는데, 여기에는 위에서 언급한 LokiBot URL과 로키봇 샘플과 유사한 URL 구조인 http [://] sempersim [.] su/gj8/fre.php 이 모두 포함되어 있습니다.이 샘플은 앞서 언급한 두 블로그를 대상으로 분석한 것과도 관련이 있습니다 (악성 템플릿이 다운로드한 이 감염 사슬의 2차 멀웨어입니다).저희는 악성 문서 중 상당수가 소수의 2차 멀웨어만 다운로드하는 경향이 있다는 것을 알게 되었습니다.

악성 문서 내에서 템플릿 삽입 공격에 관한 이전 Menlo Labs 블로그 두 개를 대상으로 분석한 57개 샘플 모두에서 메타데이터가 반복되는 것을 확인할 수 있었습니다.

메타데이터는 일치했지만 일부 샘플에서는 마침표가 있는 위장 URL을 사용했지만 그렇지 않은 샘플도 있었습니다.분석된 모든 샘플은 템플릿 인젝션 TTP도 사용했고 CVE-2017-0199 악용도 했습니다.

유사한 TTP가 관찰되었습니다. 현재 암호화폐 회사를 대상으로 하는 데 주력하고 있는 북한 APT인 BlueNoroff에서 사용하고 있습니다.블루노로프는 SnatchCrypto 캠페인 전반에 걸쳐 성공적인 암호화폐 스타트업을 추적하고 연구한 후 비즈니스 커뮤니케이션에 대한 신뢰를 남용합니다.침투 팀은 가능한 관심 주제를 이해하기 위해 개인 간의 상호 작용 지도를 작성합니다.이를 통해 이들은 완전히 정상적인 상호작용처럼 보이는 고품질의 소셜 엔지니어링 공격을 감행할 수 있습니다.BlueNoroff는 필요한 인력과 해당 시점에 논의하고 있는 주제를 정확하게 식별하여 기업에 피해를 줍니다.이를 통해 위협이 레이더 아래로 날아가고 의심을 유발하지 않을 수 있습니다.

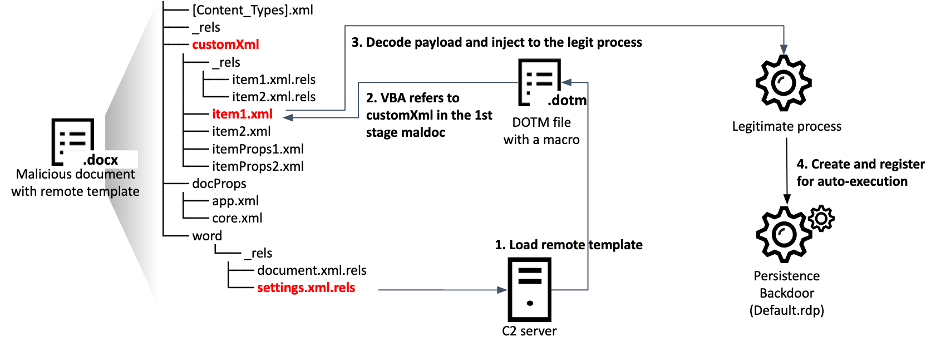

BlueNoroff는 이러한 방식으로 신뢰를 조작함으로써 일반적인 매크로 지원 문서나 오래된 익스플로잇에 의존할 수 있습니다.이들이 고집하는 익스플로잇 중 하나는 CVE-2017-0199 입니다.처음에는 이 취약점으로 인해 무기화된 문서에 연결된 원격 스크립트를 자동으로 실행할 수 있었습니다.이 익스플로잇은 문서 메타 파일 중 하나에 내장된 URL을 통해 원격 콘텐츠를 가져오는 데 의존합니다.문서는 또 다른 매크로 지원 문서인 원격 템플릿을 가져옵니다.첫 번째 객체에는 이미지 데이터로 선언된 Base64로 인코딩된 이진 객체 두 개 (32비트 및 64비트 Windows용 하나) 가 포함되어 있습니다.두 번째 문서 (원격 템플릿) 에는 이러한 객체 중 하나를 추출한 다음 새 프로세스 (notepad.exe) 를 생성하여 이진 코드를 삽입하고 실행하는 VBA 매크로가 포함되어 있습니다.VBA 매크로는 원본 문서에서 이진 객체와 원격 템플릿에 대한 참조를 제거한 후 동일한 파일에 저장하여 정리 작업을 수행합니다. 이렇게 하면 문서의 무기화를 근본적으로 없앨 수 있습니다.

또 다른 별개로 악성 캠페인 비슷한 TTP를 사용한 북한은 채용 담당자가 보낸 것으로 보이는 악성 이메일을 사용했습니다.악성 이메일 안에는 훨씬 더 악의적인 문서가 들어 있었는데, 이 문서도 지금까지 언급한 다른 샘플과 마찬가지로 CVE-2017-0199 악용입니다.이 문서는 피해자의 정보를 훔치는 악성 DLL을 실행하며, 이 DLL은 네 개의 명령 및 제어 서버 (C2) 중 하나로 유출됩니다.유출된 데이터는 압축되고 XOR로 암호화된 다음 Base64로 인코딩된 후 C2 서버로 전송됩니다.

위의 멀웨어가 유출되는 악성 도메인 중 하나는 shopandtravelusa [.] com입니다.이 회사는 피싱 사이트일 가능성이 있는 것으로 보이는 웹메일 로그인을 호스팅했습니다.이는 이 제품을 사용 당시에는 다용도 C2였을 수 있음을 시사합니다.

만약 이 사이트가 피싱 사이트였다면, 북한이 처음으로 사용한 사이트는 아니었을 것입니다.

2022년 6월 27일, 트위터 사용자”팬텀 섹” 한국의 “탈북자”를 대상으로 한 북한 피싱 사이트 (네이버 [.] 챌린지드라이브 [.] 42web.io) 가 보도되었습니다.이 링크에는 Base64로 인코딩된 Google 드라이브 URL과 피해자 이메일이 포함되어 있습니다.

이 사이트는 Google 드라이브 링크에서 호스팅되는 악성 문서를 다운로드하기 전에 신원을 확인하도록 요청합니다.이는 북한에서 흔히 사용되는 TTP입니다.Google 드라이브 링크를 분석한 결과 다음과 같은 정보가 발견되었습니다.

Document ID : 1YdiX8eN2O-fiJeauLnAM8TUq4SauCGeG

[+] Creation date : 2022/04/01 01:02:00 (UTC)

[+] Last edit date : 2022/04/01 01:02:12 (UTC)

Public permissions :

reader

[+] Owner found !

Name : SungJi Lee

Email : sungjilee327@gmail.com

Google ID : 05253374549522814493

[+] Custom profile picture !

=> https://lh3.googleusercontent.com/a/default-user=s64

북한의 위협 행위자 활동은 노후한 악성 인프라를 반복적으로 재사용하는 것으로 잘 알려져 있습니다.TTP에는 변화가 없을 것으로 예상됩니다.새로운 멀웨어와 인프라가 추가될 수도 있지만, TTP가 계속 중복되고 있기 때문에 분석가들은 이 사악한 국가의 사이버 위협을 면밀히 주시할 수 있습니다.