월드 투어:

Menlo의 보안 엔터프라이즈 브라우저를 통해 어떻게 공격자보다 한 발 앞서 나갈 수 있는지 실시간으로 살펴보세요.

Menlo Labs 연구팀은 최근 방법에 대한 블로그를 게시했습니다. 무기화된 템플릿 삽입 문서 작업 그리고 그들을 방지하는 방법.악성 URL이나 익스플로잇 마커와 같은 특정 흔적이 없는 한 보안 스캐너에 탐지되지 않는 경우가 많습니다.

템플릿 인젝션 공격에 대한 연구를 계속하던 중 육안으로 URL을 숨기는 흥미로운 위장 기법을 사용한 무기화된 문서 몇 개를 우연히 발견했습니다.문서에는 10진수 IP 주소가 포함되어 있거나 원격으로 호스팅된 템플릿을 가져올 때 모호한 URL 형식을 사용했습니다.

이전 게시물에서 언급했듯이 공격은 다음과 같은 이유로도 주목할 만합니다.

이 블로그에서는 위장 템플릿 삽입 공격에 대한 조사 결과를 자세히 설명합니다.

일반적으로 IP 주소는 다음과 같이 표시됩니다. 점으로 구분된 십진수 표기법 XXX.XXX.XXX.XXX 형식으로또는 다른 표기법을 사용하여 IP 주소를 표시할 수도 있습니다.

Google.com IP 주소 42.250.199.142 (이 글을 쓰는 시점) 의 예를 사용하여 IP 주소에 대한 다양한 표기법을 보여 드리겠습니다.

위의 표기법 외에도 다른 표기법이 있습니다. 0 최적화된 점으로 구분된 십진수 표기법여기서 IP 주소의 0은 억제되거나 압축됩니다.

이 예에서는 라우터에서 사용하는 기본 게이트웨이 IP 주소인 192.168.0.1을 사용해 보겠습니다.아래 목록은 최적화된 IP 주소의 0 표현을 보여줍니다.

기본적으로 대부분의 표기법 (이진 표기법 제외) 은 브라우저에서 허용됩니다.이러한 표기법을 사용하면 유효한 URL 형식을 찾는 파일 기반 콘텐츠 검사 엔진을 피할 수 있습니다.

복잡하게 들리나요?흥미로운가요?잠깐만!!!

아직 안 끝났어!이 판도라 상자의 다른 부분을 파헤쳐 봅시다.

IP 주소 표기법은 이미 파일 기반 콘텐츠 검사 엔진에 문제를 제기하고 있지만, 모호한 URL을 사용하면 검사가 훨씬 더 어려워집니다.이 방법에는 통합 리소스 식별자 (URI) 체계에서 “@” userinfo 하위 구성요소를 사용하는 것이 포함됩니다.이 문자를 사용하면 모호한 URL 형식이나 오해의 소지가 있는 URI를 만들 수 있습니다. URI 일반 구문 형식, 로 이어지는 URI 기반 시맨틱 공격.이해를 돕기 위해 동일한 google.com IP 주소를 예로 들어 보겠습니다.오해의 소지가 있는 URI의 예로 https://test@google.com 을 들 수 있습니다.브라우저 주소 표시줄을 통해 이 URL을 방문하면 google.com으로 변환됩니다.

여기서 “@”는 “test”를 무시하고 google.com으로 해석되는 구분 기호로 작동합니다.또한 “://”도 사용해야 합니다. 권한 구성 요소 오해의 소지가 있는 URI를 생성하기 위한 것입니다.

동일한 기능이 “@” 반복 횟수에 관계없이 작동합니다.

https://test@0x8efac78e 및 https://@721078158 과 같은 8진수, 16진수, 십진수 표기법을 사용하여 이 작업을 수행할 수도 있습니다.이 실험은 우리에게 흥미로운 실험이었음이 밝혀졌습니다.표준 점으로 구분된 십진수 표기법을 제외하고 대부분의 애플리케이션에서 8진수, 16진수, 십진수/DWORD 표기법이 유효하지 않은 링크로 취급되는 것을 확인했습니다.

또한 공격자는 양성 URL 뒤에 있는 악성 URL을 숨길 수도 있습니다.다음 URL을 예로 들어 살펴보겠습니다.

이 모든 예시에서 google.com으로 확인되는 URL (192.168.1, 192.168.0.1) 은 실제 URL이 아니며, youtube.com은 실제 URL이 아닙니다.

브라우저가 지원하는 비표준 IP 표기법과 오해의 소지가 있는 URI를 사용하면 위장 행위로 작용합니다.

공격자는 다음 방법을 사용하여 URL을 확인하는 콘텐츠 검사 엔진을 우회할 수 있습니다.

이러한 공격은 새로운 것이 아니며 10년 이상 사용되어 왔습니다.2020년 9월, 트러스트웨이브는 다음과 같은 내용을 인용하여 세부 정보를 발표했습니다. 이러한 URL 회피의 예.인코딩된 16진수 IP 주소 형식의 사용과 단축된 URL을 마스킹하는 URL 시맨틱 공격에 대해 설명했습니다.

조사 과정에서 무기화된 템플릿 삽입 문서에 사용된 위장 URL을 확인했습니다.

템플릿은 다음을 사용하는 위장 URL에서 호스팅되었습니다.

분석에서 확인된 이러한 표기법의 예를 공유하겠습니다.

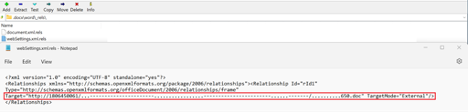

10진수 표기법 URL을 사용한 분석 문서에는 위장용 “.” 및 “-” 문자도 여러 개 포함되어 있습니다 (그림 1 참조).

파일의 세부 정보는 다음과 같습니다.

URL의 십진수/DWORD 1806450061은 점으로 구분된 IP 주소 형식의 107.172.61.141에 해당합니다.

비슷한 모양의 또 다른 문서에는 “.” 및 “-” 문자가 여러 개 있는 동일한 십진수 표기법 URL이 사용되었습니다.또한 공격자는 오해의 소지가 있는 URI 시맨틱 공격을 만들었습니다 (그림 2 참조).

파일의 세부 정보는 다음과 같습니다.

앞에서 설명한 것처럼 “@”는 “사용자”를 무시하고 “1806450061"을 고려한 구분 기호로 작동합니다.이는 점으로 구분된 IP 주소 형식인 107.172.61.141로 해석됩니다.

이제 의문이 생깁니다. 이 위장은 사용자 개입 없이 자동으로 드러날까요?답은 '예'입니다.

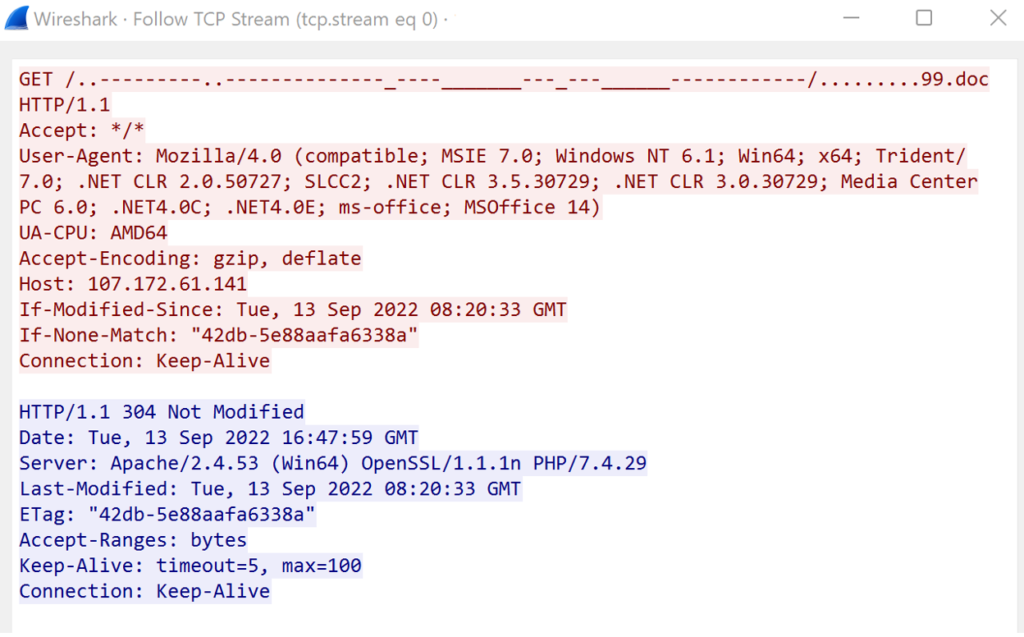

앞서 언급한 두 경우 모두 무기화된 문서를 열면 위장된 URL이 모습을 드러내고 107.172.61.141에서 템플릿을 가져옵니다.이러한 무기화된 문서 실행 중 발생한 패킷 캡처의 예가 아래에 나와 있습니다 (그림 3 참조).

무기화된 문서는 RTF 익스플로잇이 포함된 템플릿을 다운로드했습니다. CVE-2017-11882.이 익스플로잇에는 에 있는 스택 버퍼 오버플로우 취약점이 포함되어 있습니다. 수식 편집기 원격 코드 실행으로 이어집니다.이 취약점은 패치되었지만 여전히 활발히 사용되고 있습니다.

RTF 익스플로잇 템플릿을 사용하여 분석하는 동안 무기화된 문서에서 FormBook, Snake Keylogger, SmokeLoader와 같은 멀웨어가 삭제되었습니다.

이전 기사에서 설명했듯이 Isolation Core™ 로 구동되는 Menlo의 클라우드 보안 플랫폼을 사용하는 고객은 설계상 템플릿 삽입 공격으로부터 보호됩니다.멘로 클라우드 보안 플랫폼은 인터넷에서 다운로드한 모든 문서를 사용자의 엔드포인트에서 멀리 떨어진 Isolation Core™ 에서 엽니다.

Menlo의 Safedoc 기능은 활성 콘텐츠를 모두 제거하여 악의적인 부분을 제거합니다.문서가 안전한 버전으로 변환됩니다.또한 인터넷의 모든 문서가 안전한 버전으로 다운로드되도록 정책을 구성할 수 있습니다.

이 블로그는 Menlo Labs에서 목격한 다양한 IP 주소 표기법과 시맨틱 공격에 대한 세부 정보를 제공했습니다.위협 행위자들은 이 전략을 이용하여 브라우저가 지원하는 비표준 표기법을 만들었습니다.이 기법을 사용하고 육안으로 볼 때 “.” 및 “-” 문자를 위장용으로 사용하는 템플릿 삽입 문서를 무기화한 사례를 소개했습니다.이 공격은 일부 파일 기반 콘텐츠 검사 엔진을 우회하여 유효하지 않은 링크로 간주합니다.

템플릿 인젝션 공격에서 위장된 반복 횟수를 몇 번 발견하지 못했지만, 이번 판도라의 상자에서는 더 많은 것을 볼 수 있을 것으로 예상합니다.

해시:

b9cb173c049ab9d289dfde58cfd96cf4

f4c5e11473a31d7fd0151e8e8683f21f

b41225fb45bc78c549f6cc55b7c1ad3a

05fe20851e6f72d31d6147c937a5da98

396a604cc05534cd90291dee5877eea6

130181c1c46545bd9a2c6245e71ebb92

5fa0e9c5e0139f2f332 ded2610ee1168

f5bf5c010cf46a24c06e45d191ecbcd5

2fce6e97f53169c6e4c2f1f9086712b7

429b2307c47f8f23fc986c7f48afd03b

e732f54857ee57ee57bebe19fb6f3954114c

aa3354211e2042dbabfc21a47dfba19a

db4db708d8ff5693536d5b98251d2274

71 feb287d0b9f215ff34ec25abe5ced1

2384fe43ced9acc7734d49f68a5dcc88

7c58cca4a48205c5c77fb4d44c65be51

URL:

http://1806450055/..---.---------------------.-----------------------/... 288.doc

http://1806450056/……---------------------------------………-------------/…………..17.doc

http://dummy_username@1806450056/….------------------………………………………..---------------/92.doc

http://users@1806450056/….------------------………………………………..---------------/93.doc

http://username@1806450056/..-…..----------------------…….---------------------------..---…..-----/136.dothtml

http://1806450056/..-…..----------------------…….---------------------------..---…..-----/137.dothtml

http://1806450061/…----------------------……………..-----------------------……-------/………..77.doc

http://users@1806450061/..---------..------------------------------------/... 87.doc

http://1806450061/…----------------------……………..-----------------------……-------/……….88.doc

http://users@1806450061/..---------..------------------_------------------/………………………….89.doc

http://users@1806450061/..---------..------------------_------_------------/... 99.doc

http://1806450061/…----------------------……………..-----------------------……-------/…………390.doc

http://1806450061/…----------------------……………..-----------------------……-------/………..400.doc

http://1806450061/…----------------------……………..-----------------------……-------/……….650.doc

http://1806453907/..------------.---------.--------------... --------------.----------/o--------O--..-----------------D------D-op----------_--.dothhtml

IP:

107.172.61 [.] 135

107.172.61 [.] 136

107.172.61 [.] 141

107.172.76 [.] 147